Durchblick bei Fernsicht

Firewalls – Das wichtigste bei Appliances für Außenstellen sind ihre Managementfunktionen. Die Real-World Labs haben sieben solcher Geräte daraufhin überprüft, wie ihre Ferndiagnosen und Remote-Setups funktionieren.

Wer reist nicht gern? Nur wäre es schön, wenn jedermann die Ziele seiner Reise selbst wählen dürfte. Wer möchte schon freiwillig einen Tag in Castrop-Rauxel oder Neuenkirchen-Vluyn verbringen, nur weil die Firewall-Appliance in diesen Außenstellen lediglich rudimentäre Remote-Künste beherrscht? Nichts gegen diese beiden Städte, aber es gibt sicher attraktivere Ziele. Die Real-World Labs haben bei ihrem Test von Außenstellen-Firewalls daher besonderes Augenmerk auf die Remote-Managementfunktionen gelegt. Bei der Definition des Testfelds sollte der Preis als weiterer wichtiger Orientierungspunkt stehen.

Sieben Hersteller haben ihre Firewalls eingesandt: Check Point ihre »VPN-1 Edge« und »Express«, Intage Systems ihre »Ingate Firewall 1200«, Nokia ihre »IP260«-Appliance, Servgate Technologies ihre »EdgeForce M30«, Symatec ihre »Gateway Security 5420«, Watchguard ihre »Firebox X2500« und zu guter Letzt Zyxel ihre »ZyWall 70«. Bei Sonicwall wechselte zur Testzeit das Personal, so dass der Hersteller nicht mehr rechtzeitig auf die Anfrage reagiert hat. Cisco, Cyberguard, Juniper, Netgear, Nortel Networks, und 3Com haben eine Teilnahme abgelehnt.

Für den Test wurde eine virtuelle Außenstelle aufgesetzt, in der rund 200 Mitarbeiter ihren Platz finden. Diese Anwender wollen auf die Hauptanwendungen in der Zentrale und das Internet zugreifen, wobei die WAN-Leitung eine Kapazität von T3/DS-3 und darunter simuliert. Das Büro hat keine öffentlichen Server gehostet, und der Internetzugang für die Anwender ist eingeschränkt. Die Außenstelle ist außerdem direkt an die E-Mail- und Applikationsserver in der Zentrale gekoppelt, wobei mehrere parallele Tunnel diese Augabe übernehmen. Das Netz im Unternehmen galt aus Sicherheitssicht als »vertrauenswürdiger« Kommunikationspartner.

Die grundlegende Konfiguration definierte drei Netzwerk-Bereiche: Das vom ISP betreute Netz außerhalb der Firewall, das LAN innerhalb der Appliance und das externe Unternehmensnetz, das per VPN an das Büro gekoppelt war.

Ähnlichkeiten und Unterschiede

Jeder Hersteller hat vor Testbeginn eine detaillierte Liste mit den Testkriterien und Grundanforderungen erhalten. Auf dieser Basis durfte er entscheiden, welches Gerät er einschickt. Natürlich hatte der Test als Ziel, Äpfel mit Äpfeln zu vergleichen. Die Kriterien ließen jedoch einen gewissen Spielraum zu. Einige Hersteller haben größere Boxen eingeschickt mit dem Wissen, bei der Preisbewertung zu verlieren, dafür aber mit den Funktionen und der Leistung zu punkten. Andere haben das Pflichtenheft gerade einmal erfüllt, um die Konkurrenz dann über den Preis zu schlagen. Die meisten haben den Mittelweg gewählt. Diese Selbstverantwortung gibt einen faszinierenden Einblick, wie die Hersteller wohl bei echten Projekten vorgehen würden.

Die eingeschickten Firewalls deckten ein breites Spektrum ab. Die Produkte von Nokia, Symantec und Watchguard haben mehr als ausreichend Bandbreite geliefert. Ihre Managementeigenschaften und Funktionstiefe waren hervorstechend genug, um sie als Highend-Systeme zu werten. Jedes der drei Systeme könnte eine Außenstelle mit mehreren Hundert Mitarbeitern souverän über eine Leased-Line an die Zentrale koppeln.

Das Innenleben der Servgate und Ingate war im Vergleich dazu um einiges moderater, die Bandbreite geringer. Diese Boxen haben sich aber stark in den Managementkünsten unterschieden. Beide eignen sich mehr für kleine Außenstellen und wären auch in einer anspruchsvollen Soho-Installation nicht fehl am Platz. Wobei die Edgeforce von Servgate sich stärker in einem zentral verwalteten Projekt behaupten wird.

Die Produkte von Zyxel und Check Point haben sich in der Mitte angesiedelt. Sie bieten eine geringere Bandbreite als die drei Highend-Appliances, dank ihrer breit gefächerten Funktionen und Managementeigenschaften ziehen sie aber mit dem Führungstrio gleich.

Die gute Nachricht zuerst: Alle Firewalls haben unterschiedliche und große Lasten souverän verdaut. Die Servgate- und Ingate-Appliances haben die Verzögerungsfristen für legalen Verkehr ein wenig verlängert, sobald sie große feindliche Datenströme abwehren mussten. Sie haben aber kein einziges böses Paket passieren lassen. Die anderen Systeme haben selbst bei hohen Anteilen von Feinddaten, ähnlich einem Denial-of-Service-Angriff, keine Verzögerungsprobleme bekommen.

Die Firewall-1200 von Ingate ist ein Sonderfall, weil ihr ein zentrales Management fehlt. Bislang wickelt sie Verwaltungsaufgaben über ein HTTP-Interface oder per Telnet ab. Bei mehreren dieser Boxen bedeutet es für den Administrator, jede einzeln anzufassen. Leider war dies nicht die einzige Schwäche. Die Box beherrscht weder Antispam-, Antivirus- noch Webcontent-Filter. Sie war dafür das günstigste Produkt im Test. Die Schwächen bei den Funktionen gaben am Ende jedoch einen stärkeren Ausschlag. Die Edgeforce-M30 von Servgate beispielsweise kostet nur 150 Dollar mehr, unterstützt aber ein zentrales Management. Und sie besitzt eine Funktionstiefe, die selbst mit den teuren Systemen Schritt hält.

Check Point und Symantec haben eine gute Reputation im Sicherheitsbereich. Ihre Produkte reflektierten dies, mit einer Ausnahme: Die Java-Managementanwendung von Symantec enttäuschte auf wirklich. Nicht aus Funktionssicht, sondern wegen ihrer Gemächlichkeit. Sie hat sich mit ihren Antworten wirklich viel Zeit gelassen. Die Managementprogramme der Nokia- und Check-Point-Box sind für Experten bestens geeignet. Weniger geschulte Verantwortliche mögen sich dagegen überfordert fühlen.

Es ist recht leicht, sich in Fehldeutungen bei Remote- und zentralem Management zu verstricken. Um es klar zu stellen: Remote-Management bedeutet in diesem Test, eine einzelne Box per Telnet, SSH, Webbrowser oder GUI anzusteuern. Zentrales Management heißt, dass eine Applikation mehrere Appliances simultan kontrolliert. Jedes Produkt im Test lässt sich remote per Web oder Desktop-GUI verwalten. Nur die Ingate unterstützt kein zentrales Management, weder per Web noch Telnet. Symantec hat ihre zentrale Managementapplikation nicht eingeschickt. Die Remote-Künste ihrer Box wurden daher nur anhand des Web-Interfaces untersucht.

Die gesamte Funktionalität und Leistung zusammengenommen, waren zwei Appliances herausragend. Die IP260 von Nokia und die Firebox X2500 von Watchguard besitzen ein unternehmensgerechtes Funktionsspektrum, das sie mit ausgezeichneten Management- und Konfigurationswerkzeugen unterfüttern. Beide Boxen haben sich nahtlos in ihre zentrale Managementanwendung eingebunden. Sie zeigte präzise an, was aktuell mit dem Verkehr geschieht und wie hoch das Schutzniveau ist. Beide Systeme verkraften große Bandbreiten und beherrschen fortschrittliche Funktionen, seien es Routing, Quality-of-Service oder Add-on-Features wie Antivirus- oder Content-Filter.

Wie bei allen Wettkämpfen kann es aber nur einen Gewinner geben. Den Siegeskranz und damit die Auszeichnung »Referenz« der Network Computing hat die Firebox von Watchguard verdient. Sie ist schlicht günstiger als die IP260 von Nokia, welche als OEM die Firewall-Software von Check Point betreibt. Die Zyxel-Box gewinnt die Auszeichnung »Preis/Leistung« der Network Computing. Für weniger als 1500 Dollar kombiniert sie ein unglaublich breites Funktionsspektrum mit einem Durchsatz, der bis auf große Außenstellen jedes Büro mehr als zufrieden stellen wird. Die Navigation durch ihre Funktionen war übersichtlich und einfach, die Feature-Tiefe mit der teurerer Appliances durchaus vergleichbar.

Firebox X2500 von Watchguard

Für eine Appliance dieses Kalibers war das Setup der Firebox X2500 wirklich leicht. Tatsächlich ist eine Routine von solcher Qualität auf dem Firewall-Markt nur selten zu finden. Watchguard hat ihre Box in der Default-Konfiguration ausgeliefert, ohne dass die Software vorgeladen war. Die Software wird über die mitgelieferte CD installiert. Einmal eingelegt, erscheint eine Dialog-Box, die den Anwender während der ersten Schritte begleitet. Dies beginnt bei der Einrichtung der Management-Software und der erstmaligen Verbindung mit der Firewall. Schließlich sendet das Tool die primäre Konfiguration per serielles Kabel direkt an die Firebox, der Weg über TCP/IP ist ebenso möglich. Danach startet die Appliance neu und ist bereit, das Regelwerk zu lernen. Das einfache Setup hat begeistert, zumal das gleiche Interface später auch das zentrale Management abwickelt.

Für die Testkonfiguration des VPN-Tunnels zwischen Appliance und dem VPN-Terminierungs-Router waren nur drei Schritte nötig. Zuerst legten die Tester ein VPN-Gateway fest, auf dem sie das »isakmp« (Internet-Security-Association-and-Key-Management-Protocol) als Verfahren wählten. Sie trugen dazu die IP-Adresse des Gateways und einen Shared-Key für den Router der anderen Tunnelseite ein. Die Tester wählten die MD5-Authentifizierung und 3DES als Verschlüsselung. Sie hätten auch auf eine auf Zertifikaten basierende Authentifizierung ausweichen können, denn die Firebox agiert auch als Central-Authority (CA), sobald sie als DVCP-Server (Dynamic CPN Cnfiguration Protokoll) arbeiten soll.

Im zweiten Schritt fügten sie einen Tunnel mit Phase-2-Einstellungen hinzu. Dieser Tunnel arbeitete per ESP mit SHA-1-Authentifizierung und 3DES-Schlüsseln. Im dritten und letzten Schritt war es nötig, eine Routing-Policy auszuformulieren. Sie regelt, unter welchen Bedingungen das interne Netz per Tunnel mit der Zentrale kommunizieren darf. Über den gleichen Menüprozess lassen sich übrigens bis zu 50 PPTP- oder 1000 IPsec-Tunnel aufsetzen. Natürlich ist hierzu Wissen um die nötigen Regeln und VPN-Parameter unabdingbar.

Die Appliance von Watchguard beherrscht eine ganze Reihe von Routing- und Authentifizierungsfähigkeiten. Damit kann sie wunderbar als Kopf in einer Remote-Security-Architektur fungieren, weil sie von Schlüsselfunktionen der Zentrale unabhängig bleibt. Das Testsystem beherrschte auch Antispam, Antivirus, Antispyware und Content-Filter. Eine Vielzahl von Berichten und Mechanismen wird über Tabs auf der Firewall organisiert. Die generierten Formate und Alarmtypen lassen sich an verschiedene Administratorenrechte koppeln.

Der »Firebox Policy Manager« ist eine Erweitung des »Firebox System Manager«. Er richtet die weitreichenden Funktionen im Detail ein. Das intelligente Interface dieses Tools formuliert zudem die Firewall-Regeln aus. Es zeigt die Regeln als Icons oder in einer Liste an, ähnlich wie das »SmartCenter«-Werkzeug von Check Point. Es hat die Regeln im Test schnell eingerichtet.

Die Forebox-X2500 hat alle Funktionstests anstandslos bestanden. Sie hat den Verkehr gemäß dem Regelwerk gestoppt oder passieren lassen. Die Leistungsuntersuchungen hat sie ähnlich gut hinter sich gebracht. Die Firebox hat trotz starker TCP- oder ICMP-Paketangriffe nur ein Prozent weniger an Durchsatz geschafft als bei den Leistungstests mit reinen, gutartigen Datenströmen.

IP260 von Nokia

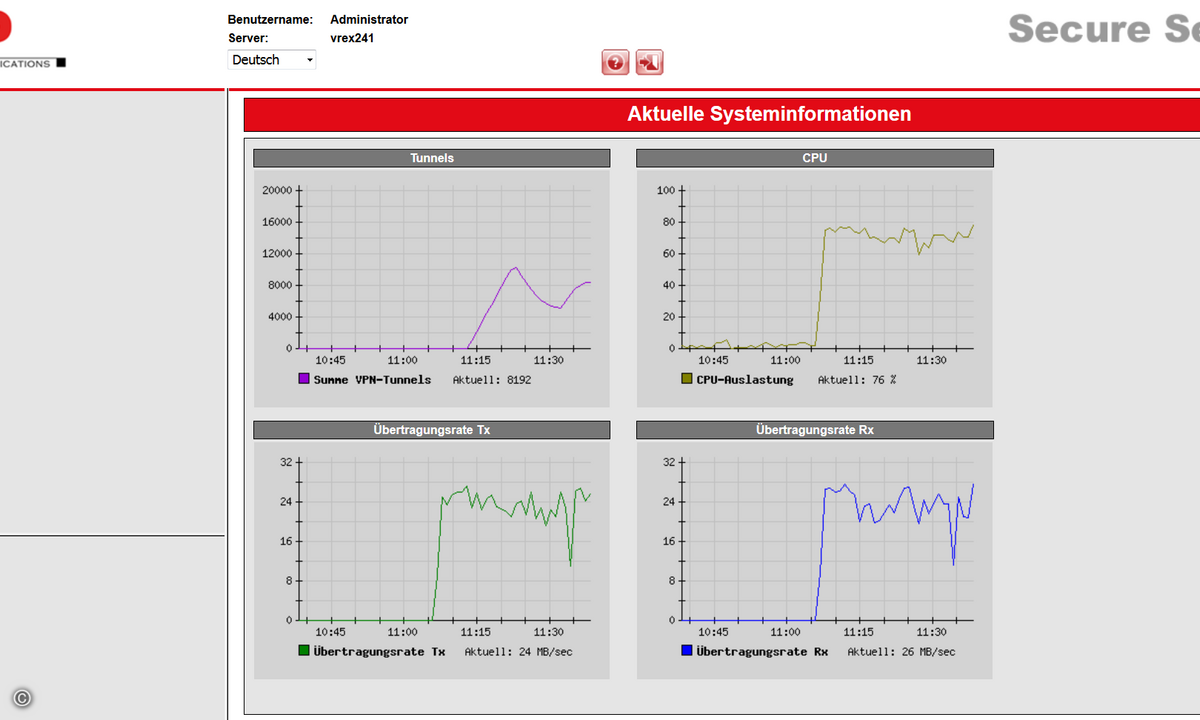

Diese Appliance ist eine Hochleistungs-Firewall, die eine dezidierte Hardware-Plattform mit der Check-Point-Software unter einen Hut bringt. Die erste Konfiguration der Hardware erfolgt, bevor die Software geladen wird, über eine Konsole oder das »Voyager«-Web-Interface von Nokia. Letzteres Programm ist auch dafür zuständig, mehrere geographisch verteilte IP260-Systeme zu organisieren. Seine Struktur ist durchdacht und die Menüs und Optionen an der richtigen Stelle. Voyager konfiguriert die Netzwerk-Interfaces, das Nokia-System, SNMP, den generellen Zugriff, das Routing, das Traffic-Management, die Routerdienste sowie IPv6. Das Check-Point-Paket bindet sich ebenfalls dort ein. Im Test wurden dessen Applikationen »VPN-1 NG«, »CPInfo NG« und »SVN Foundation NG« aufgesetzt.

Um eine Spritztour durch das »SmartDashboard« von Check Point zu machen, haben sich die Tester zuerst per serielles Kabel mit der Nokia-Box verbunden. Dann wählten sie sich ein, trugen die Administratoren und die IP-Adressen ihrer Workstations ein. Schließlich haben sie sich über einen dieser Rechner mit dem Interface verbunden. Wer Check Point schon kennt, fühlt sich in dem Smartdashboard gleich zu Hause. Wegen des hohen Marktanteils dieses Anbieters ein durchaus gewichtiger Pluspunkt.

Wer das Interface noch nicht kennt, wird ein wenig Zeit brauchen, um sich bei all den verfügbaren Optionen zurechtzufinden. Es ist jedoch recht simpel, fortschrittliche, effiziente Policy-Regeln zu formulieren.

Als dezidierte Hardware-Plattform besitzt die IP260 unglaubliche Kapazitäten. Bei VPNs schafft sie bis zu 12500 Tunnel jedes erdenklichen Typs. Außerdem war die VPN-Konfiguration kinderleicht, obwohl am anderen Ende des Tunnels kein Check-Point-System platziert war. Zuerst stellten die Tester den VPN-Link ein, danach legten sie die Regeln fest. Eine besagte, dass der gesamte Außenstellenverkehr, der in Richtung Firmenzentrale geschickt wird, verschlüsselt sein muss. Dazu hat ein Tester die Verschlüsselungsoptionen modifiziert, damit sie der 3DES/SHA-1-Konfiguration des Gegenstücks entsprachen. Das ging aber schnell und einfach von der Hand.

Die Nokia IP260 zeigte immer dann ihre Stärken, wenn sie Routing-Pflichten zu erledigen hatte – sowohl in puncto Route-Zahl als auch bei der Konfiguration. Falls die Sicherheitsarchitektur statische Pfade zu einer Vielzahl von Hosts, Servern und Diensten abverlangt, glänzt die IP260. Auch ihre Berichte und Benachrichtigungen überzeugten. Die Appliance hält zahlreiche vordefinierte Reports und leicht zu konfigurierende Dienste für eine Vielzahl unterschiedlicher Administratorrollen vor. Im Zusammenspiel mit der Software von Check Point sind weitere Funktionen verfügbar. Die kostenpflichtigen Dienste für Antispam, Antispyware, Antivirus und Content-Filtering decken bis auf dezidierte Wireless-Funktionen alles ab, was das Herz begehrt.

Die Appliance hat gemäß den Regelvorgaben Verkehr weitergeleitet oder geblockt. Im Leistungsbereich hat sie jeglichen Verkehr problemlos verdaut, dabei das Testnetz bis an seine Grenzen gefordert. Selbst als die Box mit feindlichen ICMP-Paketen konfrontiert wurde, hat ihre Leistung darunter nicht gelitten. Aggressiver TCP-Verkehr auf Distributed-Denial-of-Service-Niveau hat die Forwarding-Rate nur um rund 2 Prozent reduziert. Fehler bei der Verkehrsanalyse hat die Appliance in dieser Stress-Situation nicht begangen.

Edgeforce M30 von Servgate

Diese Appliance hat die geforderte Bandbreite nicht geschafft. Gefragt waren zwischen 100 und 200 MBit/s, erreicht hat die Edgeforce M30 aber nur 60. Immerhin ist sie bei den Funktionen auf Augenhöhe mit den teuren Produkten. Das erste Setup erfolgte über ein gut organisiertes Web-Interface. Die grundlegenden Parameter sind einfach einzurichten. Der Prozess dauerte jedoch ein wenig länger als bei den anderen Produkten. Schuld daran trugen die vielen Menü-Ebenen, durch die sich die Tester erst klicken mussten.

Die M30 hat mit ihren vorkonfigurierten Managementberichten nicht überzeugt, ihre »The Dashboard«-Ansicht dagegen wusste zu gefallen. Diese Funktion, in die Hauptseite des Interfaces eingegliedert, zeigt aktuelle Statistiken zu allen Interfaces, Ressourcen und Diensten an. Das Dashboard taucht auch in der zentralen Managementkonsole »ServGate Global Manager« auf. Die Verwaltungsoperationen dieser großen Anwendung ähnelten denen des Web-Interfaces. Die Tester konnten Konfigurationen aus dem Global-Manager per Push und Pull auf individuelle Firewalls oder Gruppen von Appliances übertragen. Gängige, wiederkehrende Einstellungen legt der Global-Manager in Templates an.

Die Definition des VPNs war in beiden Administrationsanwendungen, dem Interface und dem Global-Manager, ein Klacks. Die Optionen enthielten im Detail: die Definition eines Security-Association-Namens (SA), IKE-Parameter, die Angabe von Zieladressen, Phase-1- und -2-Einstellungen sowie lokale und remote Identities über IP-Adressen. Waren diese Parameter einmal eingerichtet, baute sich das VPN auf und lief problemlos. Schließlich mussten die Tester mit einer Policy noch regeln, wann und wie die Firewall den internen Verkehr der Außenstelle per Tunnel an die Zentrale schicken soll. Hier wird auch festgelegt, welche Datentypen und Dienste die Appliance zusätzlich mit ihren Antivirus- und Antispam-Filtern untersuchen soll. Alle diese Einstellungen werden über das Web-Interface abgewickelt, eine arbeitsintensive, aber keine verwirrende Aufgabe. Dieses Produkt eignet sich für Netzwerkgeneralisten, da es sie mit aus dieser Welt bekannten Parametern und Begriffen konfrontiert.

Beim Funktionstest hat die Appliance alle Pakete wie gewünscht geblockt oder weitergeleitet. Beim Durchsatztest schaffte sie nicht mehr als 63 MBit/s und übertraf damit den vom Hersteller angegebenen Wert von 60 MBit/s leicht. Als die Box Angriffe abwehren musste, zeigten sich die Grenzen ihrer CPU recht deutlich. Die Leistung brach bei TCP-Attacken auf 10, bei ICMP-Attacken sogar auf magere 2,5 MBit/s ein. In keinen der beiden Fälle hat die Firewall illegale Pakete passieren lassen. Die Anwender hinter Firewall werden diese Leistungseinbußen aber deutlich spüren.

Gateway Security 5420 von Symantec

Diese Appliance ist die einzige im Test, die über Knöpfe und Menüs in der Frontblende eingerichtet wird. Dort trugen die Tester die IP-Adresse und die Netzmaske ein. Ist das erledigt, generiert die 5420 ein Passwort, das sie in der LED anzeigt. Über dieses Zugangswort greift der Administrator dann per Web-Interface auf die Box zu. Das »Secure Gateway Management Interface« (SGMI) ist ein Java-Applet, das leicht zu bedienen ist, dafür aber manchmal träge reagiert. Vor allem bei der Konfiguration der externen Interfaces und der Regeln für Outbound- und FTP-Verkehr arbeitete das Programm langsam. Muss das Applet durch Log-Einträge scrollen, ist seine Trägheit manchmal kaum auszuhalten.

Obwohl das Interface sauber geordnet und daher nützlich ist, eignet sich die Appliance eher für mittelgroße und große Unternehmen mit entsprechend erfahrenen Sicherheitsexperten. Die Zahl der Menüs und Optionen ist groß und erschließt sich nicht intuitiv. Für die Definition der Policies und Tunnel schienen alle nötigen Einstellungen auf den ersten Blick an der richtigen Stelle zu sein. Als die Tester aber ein eigenes Protokoll in den »Service Group Tabs«-Menüs anlegen wollten, konnten sie kein entsprechendes Menü oder -Feld finden, das die existierenden oder neuen Protokolle konfiguriert. Diese Option war unter dem Menü »Advanced Tab« versteckt.

Die VPN-Konfiguration ist kompliziert. Denn es ist notwendig, jedes Detail einmal explizit festzulegen. Außerdem sind diese Details auf verschiedene Bereiche im Interface verteilt. Um diesen Schmerz zu lindern, hat Symantec wenigstens einen Wizard für Gateway-to-Gateway-Tunnel geschaffen. Er hat bei den einzelnen Konfigurationsschritten nützliche Erklärungen darüber geliefert, welcher Parameter gerade verlangt wurde. So konnte er einige der manchmal unklaren Einstellungsterminologien präzisieren. Sobald der Wizard seine Aufgabe abgeschlossen und die Appliance die frische Konfiguration umgesetzt hatten, funktionierte der Tunnel wie gewünscht. Die Definition neuer Regeln war nicht schwierig, obwohl das Interface dem Benutzer stärker entgegenkommen könnte, vor allem bei der Option »Ports und Services hinzufügen«, die im Default nicht festgelegt sind.

Das Security-Gateway hat wie erwartet alle Pakete dem Regelwerk konform gestoppt oder weitergeleitet. Bei den Leistungstests traten keine Fehler auf. Als die Box aber unter starker Angriffslast stand, litt sie unter signifikanten Durchsatzeinbußen. Das gewöhnliche Leistungsniveau von 93,2 MBit/s brach auf 36,2 MBit/s bei TCP-Attacken und auf 42,5 MBit/s bei ICMP-Angriffen ein. Die Appliance hat dabei jedes Feindpaket abgefangen. Die User hinter der Box werden den Einbruch aber bemerken.

Zywall 70 von Zyxel

Diese Appliance ist eine voll funktionsfähige Firewall, kostet aber nur rund 1350 Dollar. Ihre Kapazität ist begrenzt, eignet sich aber wunderbar für eine kleine Außenstelle mit komplexen Anforderungen.

Zuerst richteten die Tester die IP-Adressen, den Systemnamen und die generellen Funktionen per Web-Interface ein. Danach trugen sie die entsprechenden WAN- und LAN-Schnittstellen des Testnetzes ein. Schließlich koppelten sie die Box an das zentrale Managementprogramm »Vantage Centralized Netzwork Management« (VCNM) an, ein optionales Programm für rund 1000 Dollar.

Das Interface der Appliance wusste zu gefallen. Es war beispielsweise recht simpel, Änderungen von globaler, weit reichender Wirkung vorzunehmen. Ein Beispiel: Als die Tester die generelle Regel für einen bestimmten Port oder Dienst ändern wollten, mussten sie nur ein Pulldown-Menü eines bestimmten Screens öffnen. Die Screens selbst sind schlank gehalten, ohne mit ausschweifenden Informationen beladen zu sein. Sie erlauben es, alle wichtigen kritischen Elemente auf schnelle und leichte Art und Weise zu kontrollieren.

Selbst weniger erfahrene Administratoren werden sich darin zurechtfinden. Für fortschrittliche, komplexe Policies ist Sicherheitswissen aber unabdingbar.

Bei den allgemeinen Einstellungen der Firewall-Regeln ist es beispielsweise möglich, die Default-Aktion von Blocken auf Weiterleiten und umgekehrt umzustellen. Deswegen ist keine separate Blockiere-alles-Regel für jenen Verkehr nötig, den die Firewall ohnehin weiterleiten darf. Anders liegt der Fall natürlich bei jenen Diensten und Protokollen, die per Regel irgendwelche Auflagen erfüllen müssen.

Das zentrale Management wickelt die Anwendung VCNM ab. Dieses auf Java basierende Programm wirkt irgendwie zusammengeschustert. Es läuft auf einem Server und wird per Web-Interface angesteuert. Nachdem sich die Appliance in dieser Anwendung registriert hat, konnte das Tool sie komplett verwalten. Das eigene Interface der Box hat insgesamt einen besseren Eindruck hinterlassen.

Bei der VPN-Konfiguration lassen sich viele Optionen auswählen und modifizieren. Im Test wurden als Schlüsselmanagement IKE und der Negotiation-Modus auf Main gesetzt. Für die Phase-1-Tunnel griffen die Tester auf einen Preshared-Key und 3DES/SHA-1-Verschlüsselung zurück. Waren diese Paramater nebst IP-Adressen einmal eingerichtet, hat die Appliance den Tunnel einwandfrei etabliert.

Die Funktionstests hat die Zyxel 70 die Policy fehlerlos umgesetzt. Bei den Leistungstests hat sie rund 49 MBit/s geschafft. Während der Attacken dagegen litt ihre CPU. Der Durchsatz schmolz bei den ICMP-Angriffen auf 2 KBit/s, bei den TCP-Pendants dramatisch auf 327 Bit/s zusammen. Erfolgt ein Angriff, ist fast schon sicher, dass mindestens einer der Mitarbeiter hinter der Firewall beim Administrator anrufen wird.

Fazit

Firewall-Appliances für die Außenstelle müssen sich vor allem über ihre Management-Funktionen auszeichnen. Hier hat der Test der Real-World Labs von sieben solcher Geräte die größten Unterschiede ausfindig gemacht.

Von allen Appliances haben die Firebox-X2500 und die IP260 von Nokia insgesamt den besten Eindruck hinterlassen. Die Auszeichnung »Referenz« der Network Computing hat schließlich die Firebox von Watchguard erhalten, weil diese Box günstiger ist als Nokias Angebot. Die Zyxel-70 von Zyxel hat die Auszeichnung »Preis-Leistung« erhalten. Sie ist im Funktionsbereich auf Augenhöhe mit den Erstplatzierten, kostet aber nur rund 1350 Dollar.

An dritter Stelle liegt die M30 von Servgate. Sie hat den geforderten Durchsatz von 100 MBit/s um rund 40 MBit/s verfehlt. Während der Attackentests brach die Leistung dieser Box signifikant ein.

Symantecs 5420 litt vor allem unter ihrem langsamen Java-Interface. Außerdem war die VPN-Konfiguration auf mehrere Menüs verteilt und daher komplizierter als bei der Konkurrenz. Check Point und Ingate belegen die hinteren Plätze. Hauptgrund war, dass ihre Leistungen während der Angriffstests einbrachen. Die VPN-1 Edge von Check-Point hat sich sogar aufgehängt. Der Ingate fehlt zudem ein zentrales Management, und das Web-Interface ist schlecht organisiert.

pm@networkcomputing.de