Mehr Angriffsversuche und aggressivere Erpressungstaktiken

Aus dem aktuellen ThreatLabz-Report von Zscaler geht unter anderem hervor, dass Ransomware-Gruppen binnen Jahresfrist 238 TByte an Daten gestohlen haben.

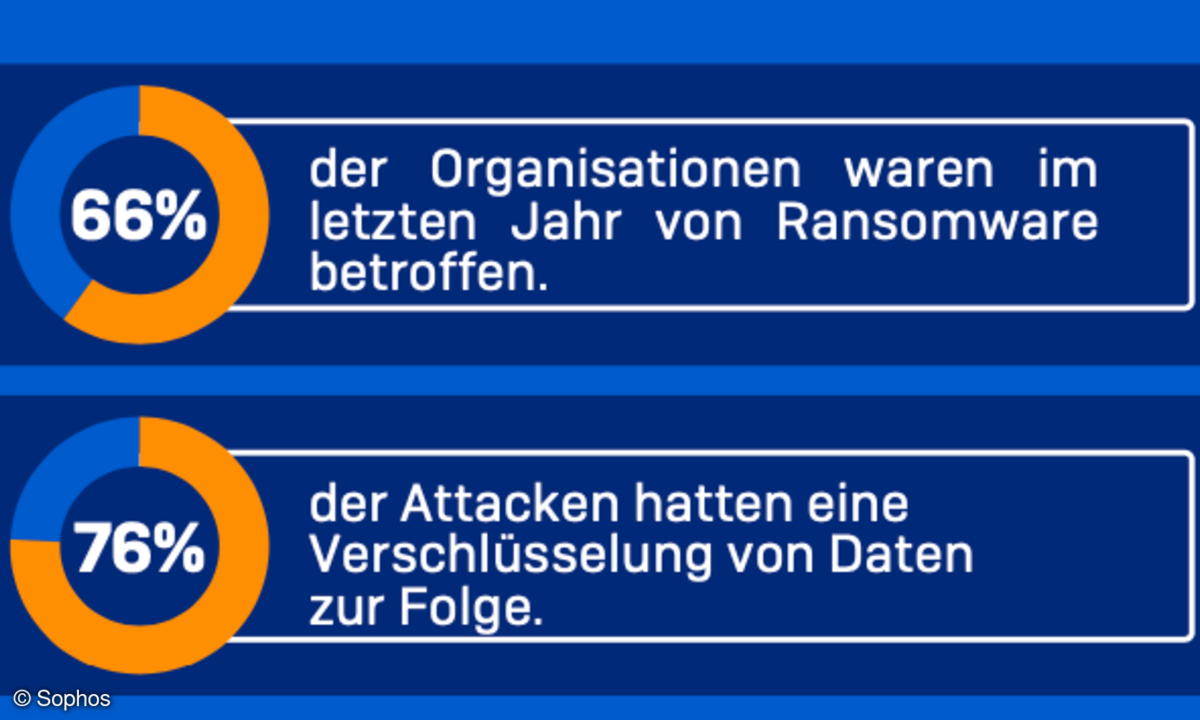

Zscaler, Anbieter von Cloud-Sicherheitslösungen, hat seinen jährlichen „ThreatLabz 2025 Ransomware Report“ veröffentlicht. Ransomware-Angriffe nehmen danach in alarmierendem Tempo zu, was durch den Anstieg der in der Zscaler-Cloud abgewehrten Angriffsversuche im Vergleich zum Vorjahr um 146 Prozent zum Ausdruck kommt.

Ransomware-Gruppen legen zudem mehr Fokus auf Erpressung als auf Verschlüsselung, denn die im Berichtszeitraum exfiltrierten Daten stiegen um 92 Prozent von 123 TByte auf 238 TByte weltweit. Durch diese Konzentration auf Datendiebstahl – und die damit verbundene Gefahr der Offenlegung – können Angreifende einen größeren Druck auf ihre Opfer ausüben. Die diesjährigen Ergebnisse der ThreatLabz-Researcher unterstreichen laut den Experten die wachsende Bedeutung einer umfassenden Zero-Trust-Everywhere-Strategie, um Ransomware daran zu hindern, sich lateral in der Unternehmensumgebung auszubreiten und sensible Daten, Anwendungen und Informationen zu kompromittieren.

„Die Ransomware-Taktiken entwickeln sich kontinuierlich weiter, was sich an der Verlagerung hin zu zunehmendem Datendiebstahl mit einhergehender Erpressung der Veröffentlichung vertraulicher Informationen anstelle von Verschlüsselung zeigt“, sagte Deepen Desai, EVP Cybersecurity bei Zscaler. „GenAI wird auch zunehmend Teil des Playbooks der Ransomware-Akteure und ermöglicht damit gezieltere und effizientere Angriffe. Mit der Weiterentwicklung der Bedrohungen müssen auch die Sicherheitsmaßnahmen Schritt halten.“ Die Zscaler-Zero-Trust-Exchange-Plattform ermögliche es Unternehmen, ihre Angriffsfläche zu verkleinern, Erstinfektionen zu erkennen und zu blockieren, laterale Bewegungen und Datenexfiltration zu stoppen und damit Erpressungsversuche zu unterbinden.

Cyberkriminelle konzentrieren sich weiterhin auf die risikoreichen Bereiche der Fertigung (1.063 Angriffe), den Technologiesektor (922) und das Gesundheitswesen (672), die im vergangenen Berichtszeitraum am häufigsten von Ransomware betroffen waren. Diese Branchen sind aufgrund der potenziellen Betriebsunterbrechungen, der Sensibilität der gestohlenen Daten und der damit verbundenen Risiken von Reputationsschäden und regulatorischen Folgen besonders anfällig.

Der Öl- und Gassektor verzeichnete einen bedeutenden Anstieg der Ransomware-Angriffe, der im Vergleich zum Vorjahr um über 900 Prozent zunahm. Dieser Anstieg ist einerseits auf die zunehmende Automatisierung von Systemen zur Steuerung kritischer Infrastrukturen wie Bohrinseln und Pipelines zurückzuführen, wodurch die Angriffsfläche des Sektors vergrößert wurde, und andererseits auf deren veraltete Sicherheitspraktiken.

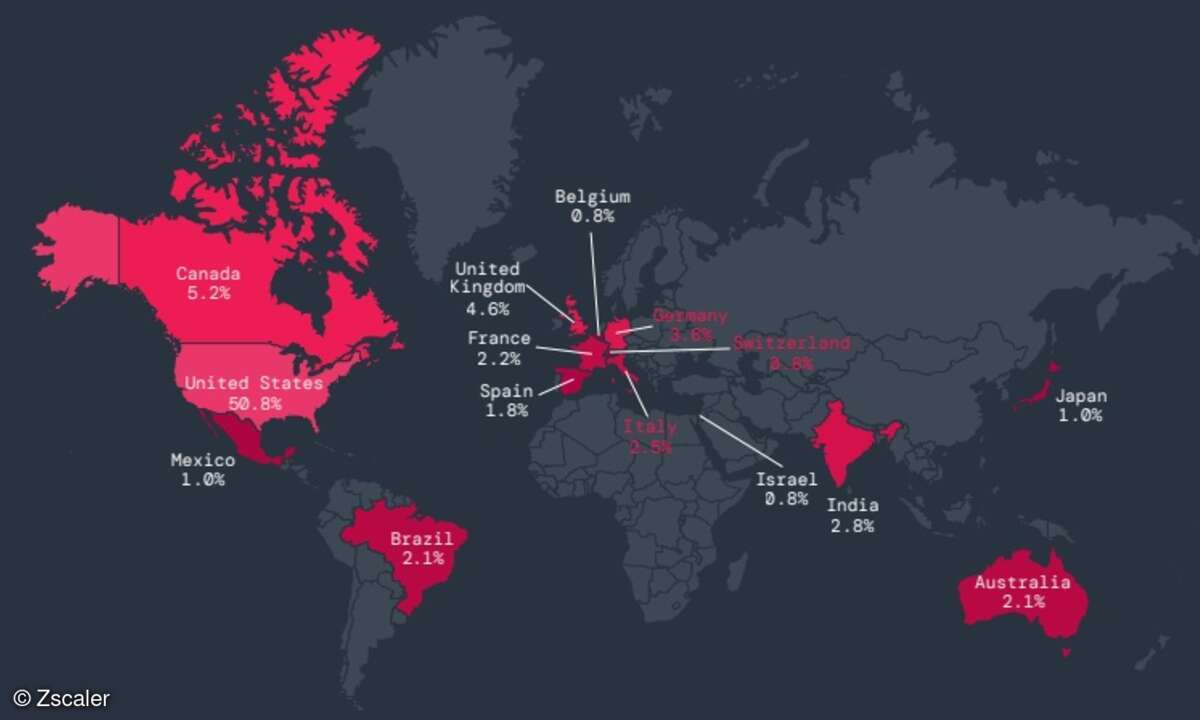

Die Zahl der Ransomware-Angriffe in den USA hat sich mit 3.671 mehr als verdoppelt und damit die Gesamtzahl der Angriffe in allen anderen Ländern der Top 15 der am stärksten attackierten Länder übertroffen. Informationen von veröffentlichten Daten-Leaks zeigen ein deutliches geografisches Ungleichgewicht: 50 Prozent der Ransomware-Angriffe richten sich gegen Opfer in den Vereinigten Staaten und lassen Kanada (5,2 Prozent), Großbritannien (4,6 Prozent), Deutschland (3,6 Prozent), Frankreich (2,2 Prozent) und Spanien mit 1,8 Prozent weit hinter sich.

Verschiedene hochaktive Gruppen dominierten weiterhin das Ransomware-Ökosystem, wobei sich RansomHub mit 833 öffentlich genannten Opfern an die Spitze setzte. Akira und Clop haben seit dem letzten Jahr beide in der Rangliste der Ransomware-Angriffe Plätze gut gemacht. Akira wird mit 520 Opfern in Verbindung gebracht und hat seine Reichweite durch zahlreiche Partner und Initial Access Broker stetig ausgebaut. Clop, bekannt für seinen Fokus auf Angriffe auf die Lieferkette, liegt mit 488 Opfern knapp dahinter und verfolgt eine effektive Strategie, bei der Schwachstellen in häufig verwendeter Software von Drittanbietern ausgenutzt werden.

Zscaler ThreatLabz hat im vergangenen Jahr 34 neu aktive Ransomware-Familien identifiziert, wodurch sich die Gesamtzahl seit Beginn der Untersuchungen auf 425 erhöht hat. Das Unternehmen verfügt über ein öffentliches GitHub-Repository, das mittlerweile 1.018 Ransomware-Hinweise enthält, von denen 73 im letzten Jahr hinzugefügt wurden.

Ransomware gedeiht in Umgebungen mit fragmentierter Sicherheit, eingeschränkter Transparenz, implizitem Vertrauen und veralteten Legacy-Architekturen. Die Zscaler-Zero-Trust-Exchange-Plattform soll diese Risiken senken, indem sie herkömmliche, netzwerkzentrierte Modelle durch eine Cloud-native, KI-gesteuerte Zero Trust-Architektur ersetzt und Ransomware in jeder Phase des Angriffszyklus stoppt.

Dazu werden Angriffsflächen minimiert, die erste Kompromittierung verhindert, laterale Bewegungen von Angreifenden in Unternehmensumgebungen eliminiert und nicht zuletzt Versuche zur Datenexfiltrierung unterbunden. Zusätzliche KI-gestützte Ransomware-Schutzmaßnahmen von Zscaler umfassen Breach Prediction, Phishing- und C2-Erkennung, Inline-Sandboxing, Zero Trust Browser, dynamische, risikobasierte Richtlinien, Datenerkennung und -klassifizierung und Data Loss Prevention (DLP)-Kontrollen, so der Anbieter abschließend.

Für die Erstellung des Reports wurden unterschiedliche Datenquellen herangezogen, um Ransomware-Trends zu identifizieren und zu verfolgen. Das ThreatLabz-Team hat zwischen April 2024 und April 2025 Daten aus verschiedenen Quellen gesammelt, darunter die globale Sicherheits-Cloud von Zscaler und die eigene Analyse von Ransomware-Beispielen und Angriffsdaten erstellt.