Cloud-native PAM-Plattform mit Zero-Trust-Architektur für Firmen

Privileged-Access-Management-Lösungen sichern den Zugang zu kritischen Systemen, verwalten Anmeldeinformationen, minimieren Angriffsflächen und dokumentieren privilegierte Zugriffe. Lange galten diese Systeme als komplex, teuer und nur für Großkonzerne geeignet. KeeperPAM folgt einem anderen Ansatz.

- Cloud-native PAM-Plattform mit Zero-Trust-Architektur für Firmen

- Secrets Management, DevOps und Infrastrukturzugang

- Kommunikation, Testphase, Erweiterbarkeit

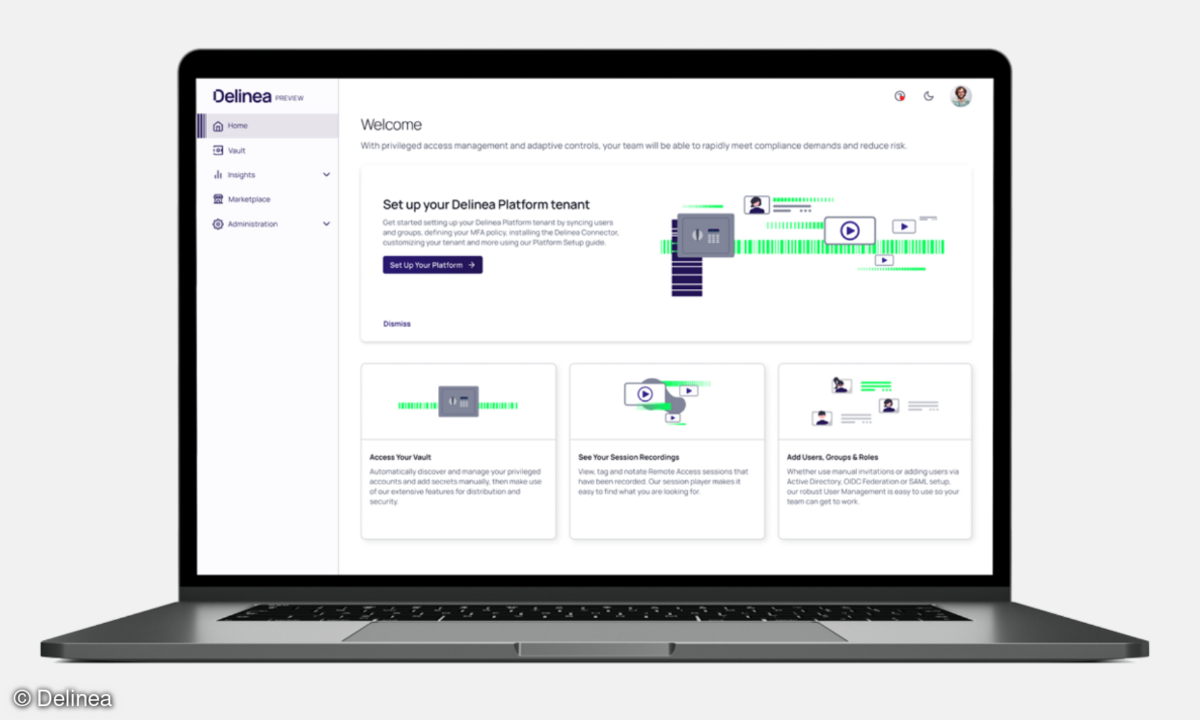

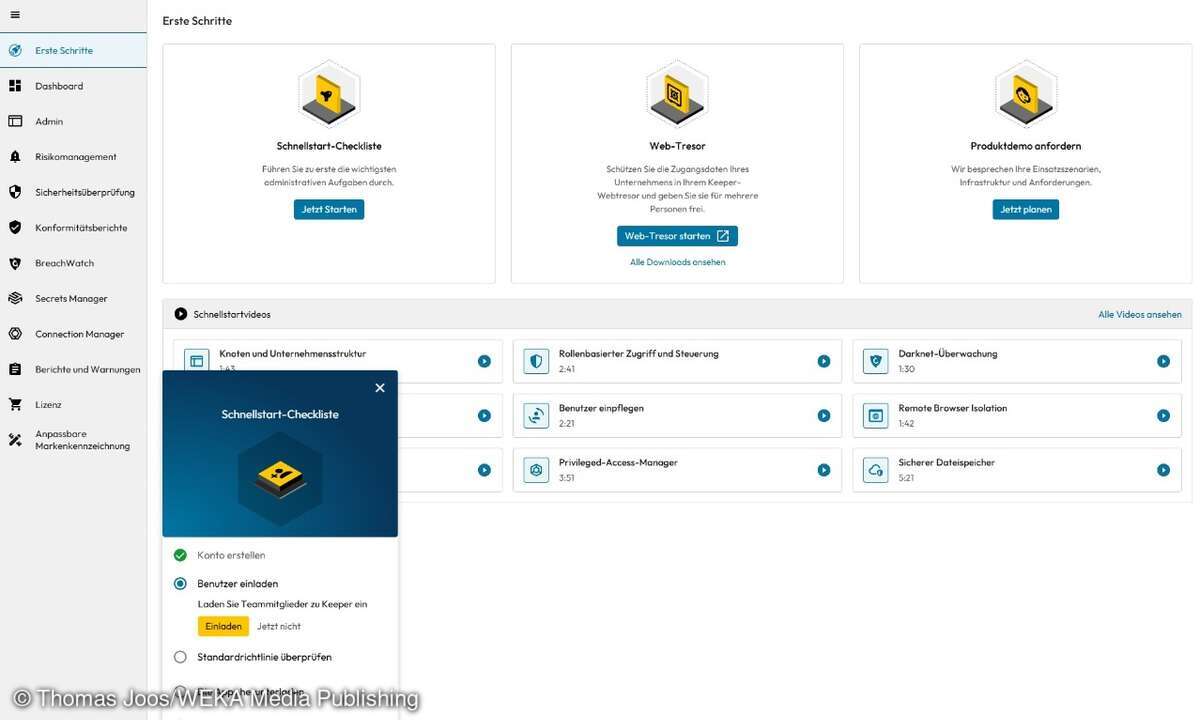

Die Plattform integriert Passwort- und Secrets-Verwaltung, Session-Kontrolle, Remote-Zugriff und Automatisierung in einer konsolidierten Cloud-Architektur mit Zero-Knowledge-Sicherheit. Die Lösung lässt sich innerhalb einer Stunde bereitstellen und richtet sich sowohl an kleine Teams als auch an große Infrastrukturen mit geteilten Zuständigkeiten.

Allerdings sollten Unternehmen die Komplexität einer solchen Lösung nicht unterschätzen, denn durch den enormen Funktionsumfang von KeeperPAM sind Anwender und Admins schnell überlastet.

Technisch basiert KeeperPAM auf einem durchgängigen Zero-Trust-Modell mit Ende-zu-Ende-Verschlüsselung, rollenbasierender Zugriffskontrolle und vollständiger Auditierbarkeit. Die grafische Oberfläche wurde mit der aktuellen Version um eine interaktive Port-Anzeige ergänzt, die beim Aufbau von Tunneln eine Echtzeitvorschau belegter Ports liefert. Vor dem Verbindungsaufbau lassen sich Zielparameter wie Hostname, Protokoll und Port-Belegung überprüfen. Die Verbindungsvorschau dient gleichzeitig der Fehlersuche und reduziert Konfigurationsfehler beim Zugriff auf variable Systeme.

Unternehmen mit komplexen Berechtigungsstrukturen profitieren von granularen Richtlinien, automatischer Rotation und einer plattformübergreifenden Sitzungskontrolle. Kleinere Organisationen erhalten eine Lösung, die sich ohne dedizierte PAM-Teams produktiv einsetzen lässt, inklusive Testversion, die ohne Kreditkarte 14 Tage lang mit allen Funktionen nutzbar bleibt.

Credential Vault, Rotation und Zugriffskontrolle

Zentrales Element ist der Vault. Er speichert Passwörter, Zugangstoken, SSH-Schlüssel und Secrets mit Zero-Knowledge-Verschlüsselung. Anmeldeinformationen lassen sich automatisch rotieren, per Policy erzwingen und mit Metadaten versehen. Die Rotation umfasst klassische Dienstkonten, geplante Aufgaben und Applikationspools. Eine Post-Rotation-Logik erlaubt die Weiterverarbeitung über PowerShell, zum Beispiel zur Aktualisierung gespeicherter Zugangsdaten im Credential Manager. Dies funktioniert auch in Umgebungen ohne Agenteninstallation, etwa über temporäre Skripte mit geplanter Ausführung auf den Zielsystemen. Für Umgebungen ohne automatisiertes Discovery-Modul bietet KeeperPAM einen CSV-basierenden Importmechanismus. Administratoren können Listen von Hosts, Diensten und Konten importieren, um diese sofort dem Rotationsprozess zuzuweisen. Die Dienstidentifikation erfolgt dabei kontextabhängig nach Port- und Diensttypkombination.

Für jeden Zugang lassen sich Regeln definieren. Dabei können Sichtbarkeit, Session-Dauer, Protokolltyp, Genehmigungspflicht oder automatische Eskalation berücksichtigen. Der Zugriff erfolgt auf Wunsch vollständig passwortlos. Der Nutzer erhält eine Verbindung, aber keine Zugangsdaten. Dies reduziert Missbrauchsrisiken und unterstützt das Prinzip „Zero Standing Privileges“. Dabei ist die Hilfe in KeeperPAM etwas dürftig, allerdings gibt es mit einem KI-basierenden Chatbot eine wirklich gute Hilfe, die bei Einrichtung und Bedienung unterstützt. Hinweise und Hilfestellungen in den einzelnen Formularen würde die Arbeit teilweise etwas einfacher machen. Auch die Integration eines Gateways für den Vault könnte etwas mehr Hilfe vertragen und teilweise auch bessere, deutsche Übersetzungen. Hilfreich wäre an dieser Stelle die Integration des KI-Bots einfacher zugreifbar an den verschiedenen Stellen.

Remote-Sitzungen und Just-in-Time-Zugriff

Sitzungen starten direkt aus dem Webportal oder über native Tools wie PuTTY, SQL Management Studio oder MySQL Workbench. Unterstützt werden RDP, SSH, VNC, HTTPS, PostgreSQL, SQL Server und weitere Protokolle. Neben den nativen Clients bietet KeeperPAM eine rein browserbasierende SSH-Zugriffsoption mit direkter Authentifizierung über den Vault. Die Verbindung wird über einen verschlüsselten Tunnel zu einem lokalen Port bereitgestellt, ohne dass auf dem Zielsystem ein SSH-Agent benötigt wird. Laufende Sessions lassen sich grafisch kontrollieren, pausieren oder gezielt beenden. KeeperAI kann auf Sitzungsaufzeichnungen zugreifen, Transkripte generieren und verdächtige Aktivitäten automatisch identifizieren. In künftigen Ausbaustufen wird die KI auch in der Lage sein, Sitzungen autonom zu terminieren, wenn definierte Kriterien verletzt werden. Bei SSH-Verbindungen über die Desktop-App stellt KeeperPAM einen temporären SSH-Agenten zur Verfügung, der Schlüssel direkt aus dem Vault injiziert. Lokale Speicherung entfällt vollständig. Die Verbindung erfolgt über einen lokalen Tunnel mit vollständiger Integritätssicherung.

Der Tunnelaufbau erfolgt verschlüsselt über regionale Gateways. Auf der Clientseite ist keine zusätzliche Software notwendig. Die integrierte Sitzungsaufzeichnung speichert Bild, Tastatur und Mausbewegungen zur späteren Auswertung. Im Gegensatz zu einigen spezialisierten PAM-Systemen bietet KeeperPAM keine Möglichkeit zur Live-Interaktion oder -Übernahme laufender Sitzungen (Session Shadowing). Die Plattform fokussiert sich auf Aufzeichnung, nicht auf Steuerung. Bei der Just-in-Time-Zuweisung lässt sich festlegen, ob Nutzer temporäre Konten erhalten oder eigene Zugangsdaten verwenden. Nach Beendigung einer Sitzung wird das Passwort automatisch rotiert. Die Regeln lassen sich flexibel auf Active-Directory-Accounts anwenden. Für besonders sensible Aktionen lässt sich ein Approval-Prozess definieren. Nutzer benötigen dann eine explizite Genehmigung oder zusätzliche Authentifizierung, bevor eine Session oder Datei freigegeben wird.

Die grafische Oberfläche wurde in der aktuellen Version um eine interaktive Port-Anzeige erweitert. Beim Start eines Tunnels lässt sich nachvollziehen, welche lokalen Ports verwendet werden und welche Dienste verfügbar sind. Die Verbindungsvorschau erlaubt es, vorab zu prüfen, ob eine definierte Zielkonfiguration korrekt aufgelöst und angesprochen wird. Die Portbelegung wird dynamisch aktualisiert.

Für browserbasierende Anwendungen steht ein Remote-Browser-Isolation-Modul zur Verfügung. Dieses isoliert Sitzungen vollständig vom lokalen Browser, verhindert Datendiebstahl über DOM-Manipulation und unterdrückt sämtliche Autovervollständigungen außerhalb des geschützten Kontexts. Auch privilegierte Webzugriffe lassen sich damit nachvollziehbar steuern und aufzeichnen. Zusätzlich lassen sich AutoFill-Funktionen für Formulare, Login-Seiten und interne Portale nutzen, ohne dass Passwörter preisgegeben werden. Die neue Version der Browser-Erweiterung unterstützt Passkey-Login (FIDO2), biometrische Authentifizierung, integrierten TOTP-Scanner mit QR-Code-Erkennung und ein Snapshot-System zur Fehleranalyse bei AutoFill-Problemen. Fehlerhafte Logins lassen sich analysieren und über einen sicheren Kanal melden, woraufhin Seiten innerhalb von 24 Stunden angepasst werden können.