Gesucht, aber nichts gefunden

Fortsetzung des Artikels von Teil 1

Gesucht, aber nichts gefunden (Fortsetzung)

Seine mangelnde Flexibilität beim Scanning macht N-Stalker zumindest teilweise durch Zugriff auf eine Sprache zum Schreiben benutzerdefinierter Signaturen wett. Das wird Power-Usern gefallen. Ein enthaltenes Log-Analyzer-Werkzeug nutzt die große Datenbank vorteilhaft, um Web-Server-Logs nach bösartigen Attacken zu durchsuchen. Das Werkzeug findet sogar Angriffe, die bereits vor dem Scannen der Applikation durchgeführt wurden. Natürlich kann das Tool nicht zwischen erfolgreichen und fehlgeschlagenen Attacken unterscheiden. Damit ist diese Funktion, abhängig davon, wie häufig die jeweilige Applikation angegriffen wird, mal mehr und mal weniger nützlich.

Wie der Rest von N-Stalker leidet auch diese Funktion unter Implementierungsfehlern. Scant der Administrator eine Site und füttert den Log-Analyzer unmittelbar mit dem resultierenden Log, dann geht der Analyzer in die Knie. Extrem lange URLs verzögerten die Operation enorm. Und nach mühsamer Verarbeitung einer Logdatei voller Attacken kennzeichnete der Analyzer lediglich 121 Anfragen von 30000 Log-Einträgen als verdächtig. Das ist besonders merkwürdig angesichts der Tatsache, dass sämtlicher im Log verzeichneter Verkehr vom Scanner selbst stammte.

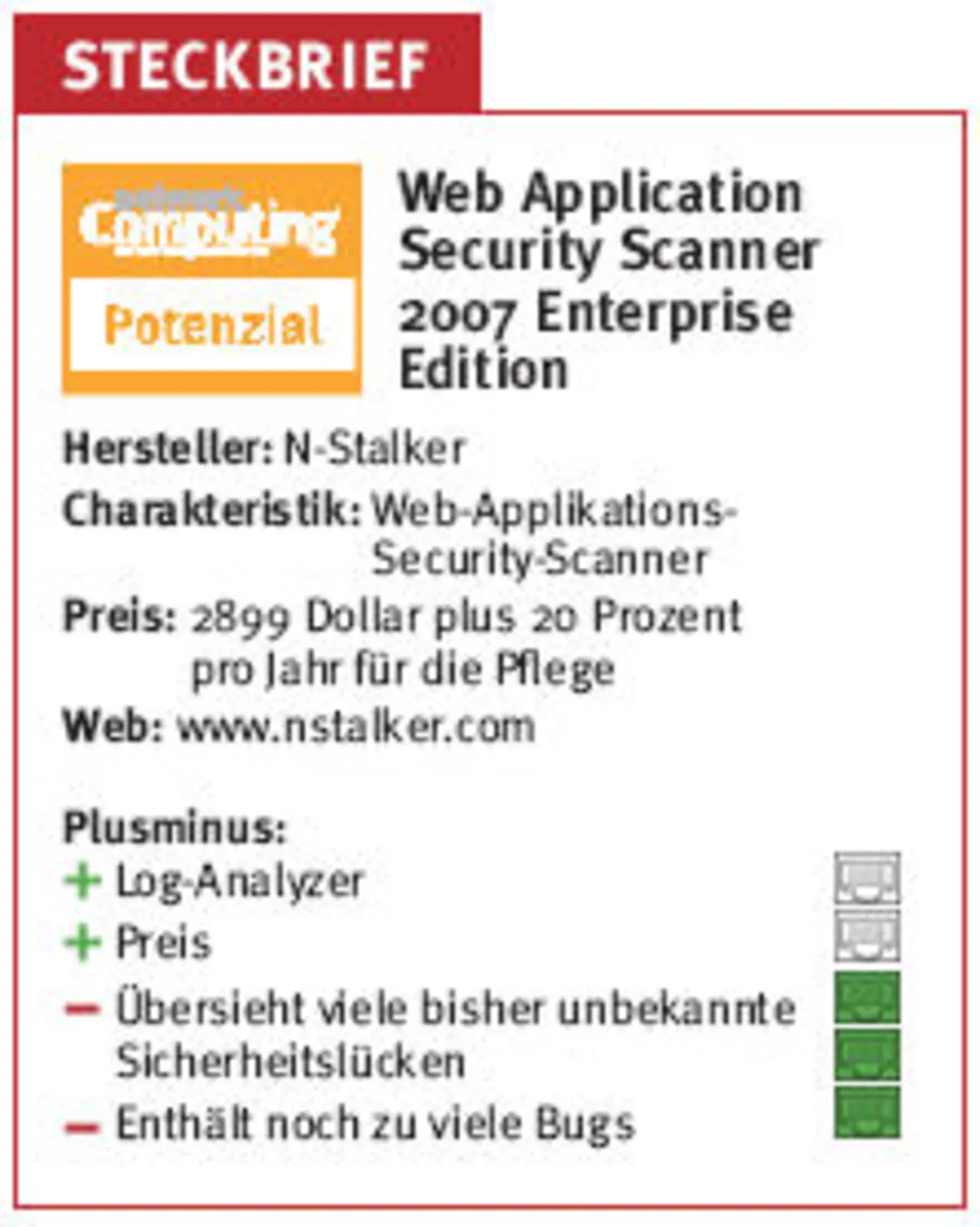

Trotz aller Probleme besitzt N-Stalkers Idee Potenzial. Wäre der Log-Analyzer nur in den Rest der Applikation integriert und fähig, vom Server-Profiling zu lernen, das der Scanner bereits durchführt. Dann könnten die produzierten Daten wesentlich akkurater und nützlicher sein. N-Stalker ist nicht teuer: 2899 Dollar plus 20 Prozent davon für die jährliche Pflege. Andere Scanner sind besser geeignet, bisher unbekannte Sicherheitslücken aufzuspüren. Aber für Organisationen, die einen Log-Scanner benötigen oder Infrastruktur-Scanning unter Verwendung einer großen Datenbank statischer Sicherheitslücken betreiben wollen, ist dieses Produkt eine gute Ergänzung. Voraussetzung ist natürlich, dass der Hersteller das Produkt von seinen Bugs und Eigenheiten befreit.

dj@networkcomputing.de

- Gesucht, aber nichts gefunden

- Gesucht, aber nichts gefunden (Fortsetzung)