Strategien zur Datenwiederherstellung

Ablauf der Wiederherstellungs-Maßnahmen nach einem Cyberangriff

Inhalt

- Was tun nach dem Cyberangriff?

- Ablauf der Wiederherstellungs-Maßnahmen nach einem Cyberangriff

Anbieter zum Thema

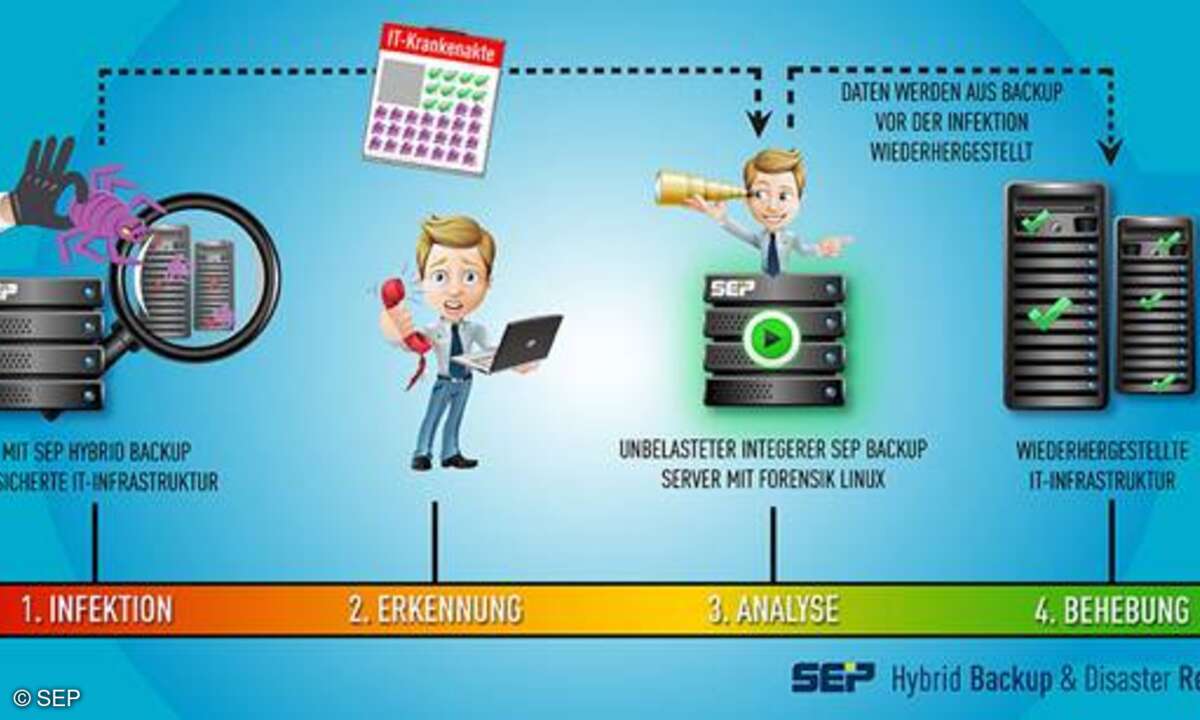

Erläuterung der Infografik:

- Infektion hat stattgefunden.

- Sie wird von den IT-Administratoren erkannt.

- Anhand der Backups analysieren, wann der Befall stattfand und wie die Ausbreitung verlaufen ist. Und durch Vergleiche der Sicherungssätze erkennen wo sich die Schadsoftware befindet. Dazu werden Daten Betriebssystem-übergreifend verfügbar gemacht. Dies erfolgt auf einem abgeschotteten, integren System, beispielsweise mit Hilfe von "Forensik Linux KALI".

- Daten werden Read-Only wiederhergestellt (gemountet)

- Vergleich von Datensätzen von verschiedenen Zeitpunkten.

- Sichere Datensätze werden erkannt und wiederhergestellt.

- Das System kann wieder anlaufen und der IT-Betrieb ist wieder lauffähig.

Anzeige