Risiken minimieren

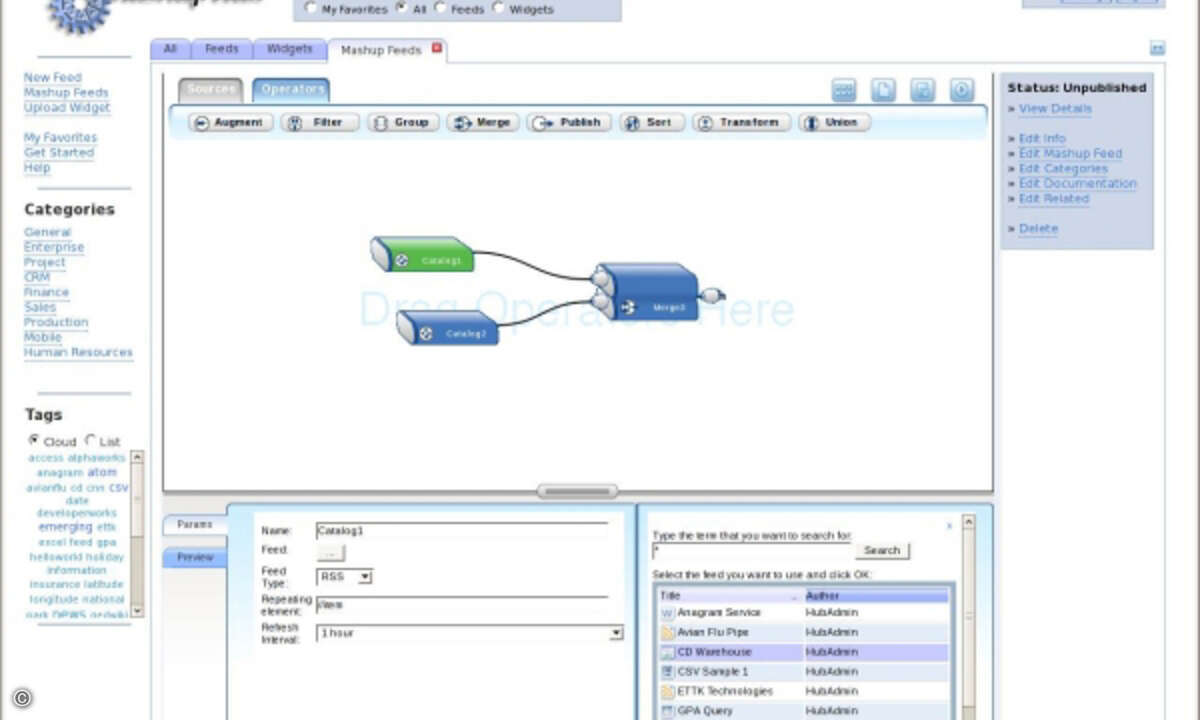

Die Risiken sind jedenfalls real. Wenn verschiedene Datenquellen und Services, zu Webanwendungen kombiniert, vor und hinter der Firewall liegen, dann sind Schwachstellen vorprogrammiert. Wo liegen diese Sicherheitslücken und wie kann man sie stopfen? Zunächst muss man verstehen, wie die verschiedenen Arten von Mashups funktionieren, um anschließend eine Strategie auszuarbeiten, die bestimmt, wie die Erstellung und die Wartung von Mashups zu überwachen ist. Obwohl Mashups (und die Probleme, die sie mit sich bringen) in Unternehmen sehr neu sind, gibt es bereits erste Lösungsmuster. Grob gesagt gibt es zweierlei Typen von Mashups: Sie sind entweder präsentations- oder datenzentriert. Beide können unterschiedliche Formen von Sicherheitsproblemen verursachen. Die durch Google Maps bekannte Art der Anwendung ist typisch für präsentationszentrierte Mashups. Oftmals findet man sie auf Dashboards, Portalen oder mit reduziertem Format auf Displays von mobilen Endgeräten. Die Formel ist einfach: Man nimmt zwei oder mehr verschiedene Datenquellen und erstellt daraus etwas, das nützlicher ist als die Summe seiner Einzelteile. Der Wert der Anwendung ist leicht festzustellen, denn man kann ihn direkt vor sich auf dem Bildschirm sehen. Präsentationszentrierte Mashups infiltrieren bereits ohne Wissen der IT-Abteilungen die Unternehmen. Ein typisches Beispiel dafür sind die Kombinationen von Kundendaten und Kartendiensten. Logistikunternehmen verknüpfen diese Daten und ergänzen sie um aktuelle Verkehrsinformationen, um so die optimale Route darzustellen und den Ausliefervorgang zu beschleunigen. Dadurch entsteht zwar eine wertvolle Anwendung, aber es sind dabei wichtige Kundeninformationen im Spiel. Man kann Vorkehrungen treffen, damit diese Daten hinter der Firewall bleiben, doch in vielen Fällen muss die Information über das Internet zur Webanwendung übertragen werden und genau hier liegt das Problem. Datenzentrierte Mashups haben einen anderen Ansatz. Sie kombinieren zwei oder mehrere Services, um einen Datenintegrationspunkt zu schaffen, der einen wirklichen Geschäftsprozess darstellt. Sie arbeiten im Hintergrund und erscheinen vielleicht nie auf dem Bildschirm, zumindest nicht direkt, doch trotzdem sind sie Mashups. Dabei handelt es sich genau genommen um eine leichtgewichtige XML-Integration, die, je nach Verfügbarkeit, alle möglichen wichtigen Informationen beinhalten kann. Datenzentrierte Mashups stellen das stärkste Sicherheitsrisiko dar, denn sie haben das größte Schadenspotential. Tatsächlich können durch ein »bösartiges« datenzentriertes Mashup Megabytes von wertvollen Kunden- oder Finanzdaten innerhalb von wenigen Sekunden gefährdet sein. Die Übertragung privater Informationen außerhalb der Firewall ohne Verschlüsselung oder anderweitige Sicherheitsmaßnahmen bedeutet, die Katastrophe ins Haus zu bitten. Setzt man beispielsweise einen internetbasierten Service ein, um das Risiko eines Finanzgeschäfts zu bewerten, dann ist es bestimmt nützlich, ihn mit im Unternehmen liegenden Daten über dieses Geschäft zu kombinieren. Diese Daten jedoch durch das Internet zu schicken, bedeutet, eine riesige Sicherheitslücke aufzureißen.