Daten weitgehend ungeschützt

- Mashups – aber sicher!

- Risiken minimieren

- Fünf Sicherheitsstrategien für Mashups

- Daten weitgehend ungeschützt

- Eine sichere Plattform schaffen

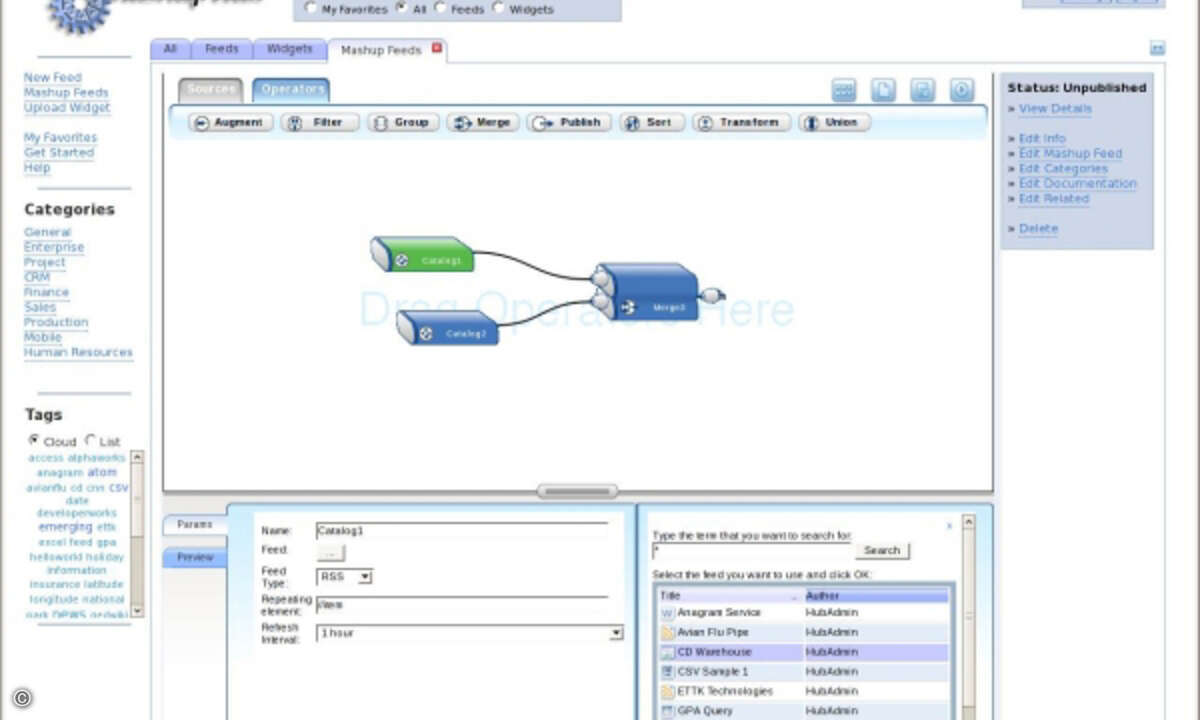

SALS ist von dem System abhängig, auf dem die Services liegen. Einige Unternehmen setzen eigene Sicherheitssysteme ein, um den Zugriff auf ihre APIs und Webservices zu überprüfen. Das Mashup braucht die Berechtigung, um auf die Schnittstellen oder die Services Zugriff zu erhalten, aber danach sind die Daten, die sich jetzt im Mashup befinden, weitgehend ungeschützt. Genau wie bei der DALS kommt es auch hier vor allem auf die Vorsicht des Mashup-Entwicklers an. Screen Access Level Security setzt auf die Torwächter-Funktion von Benutzer-ID und Passwort, um die Informationen zu schützen, die zum Anwender-Interface übertragen werden. So können präsentationszentrierte Mashups mit Informationen arbeiten, die zu einem Bildschirm gesendet werden (der Unternehmensanwendung), wo sie mit Informationen von anderen Bildschirmen (Webanwendungen) kombiniert werden können. Das Problem beim Bildschirmzugriff ist, dass jede Information, die auf das Interface übertragen wird – sei es eine GUI-Anwendung, oder eine Web-Applikation – genau so leicht angezapft werden kann, als würde man direkt mit der Datenbank, dem Service oder dem API kommunizieren. Es ist daher zwingend nötig, dass sich, wer immer den Bildschirm benutzt, durch ID und Passwort identifiziert. Auch hier muss man sich darauf verlassen, dass der Informationsablauf nicht in die falschen Hände fällt. Das Identitätsmanagement ist sich darüber bewusst, dass Services nicht nur innerhalb des Unternehmens eingesetzt werden. Mashups, die Services und Unternehmensdaten verwenden, müssen bekannt und autorisiert sein, alles andere wäre eine Einladung für unsachgemäßes oder böswilliges Verhalten. Die Grundidee hinter dem Identitätsmanagement ist es, alle Hersteller und Anwender von Services zu kontrollieren und sicherzustellen, dass die aufgerufenen Services auch diejenigen sind, die aufgerufen werden sollten. Anders ausgedrückt: sämtliche Anwender sind bekannt, identifiziert, autorisiert und verfolgbar, ebenso wie sämtliche Hersteller. Dabei handelt es sich eindeutig um die beste Art und Weise, den Umgang mit Mashups abzusichern, denn man bekommt es mit einer großen Menge von Services zu tun. ID-basierte Überwachung stellt sicher, dass ausschließlich korrekte Services und Mashups miteinander interagieren und dabei nur autorisierte Informationen austauschen. Da man mittels ID-Management die einzelnen Bestandteile des Mashups nachverfolgen kann, ist dieser Sicherheitsansatz wesentlich feinmaschiger und somit auch flexibler als die anderen. Momentan kontrollieren nur die wenigsten Unternehmen die Services und Daten, die in Mashups verwendet werden, durch eine ID-Management-Infrastruktur. Die steigende Beliebtheit von SOA wird die identitätsbasierte Sicherung vorantreiben, doch zur Zeit stellt sie für die meisten Unternehmen wegen der Kosten und der Neuheit der Technologie noch keine ernstzunehmende Option dar.