Angriffswerkzeuge aus dem Internet

- Voice-over-IP-Systeme gegen Angriffe sichern

- Angriffswerkzeuge aus dem Internet

- ARP-Poisoning

- Gegenmaßnahme: Verschlüsselte Variante von RTP einsetzen

Die Werkzeuge sind heute einfach zu beschaffen: Sniffing-Software und Security-Tools wie "Cain & Abel", "Ettercap", "dhpx" oder "Voipong" stehen jederzeit im Netz zum Download bereit. Sie und verhelfen auch Hackern mit relativ geringer Sachkenntnis dazu, ihre Angriffe unkompliziert durchzuführen.

Der Aufwand dafür ist im Vergleich – etwa zur Manipulation konventioneller Telefone – extrem niedrig. Allein für das Abhören von ISDN-Telefonen ist teure Hardware notwendig. Die Softwarevariante für IP-basierte Kommunikationsnetze ist dagegen kostenlos.

Welche Attacken mittels Sniffing-Software möglich sind und welche Maßnahmen Schutz bieten, zeigen folgende Beispiele.

DoS – nichts geht mehr

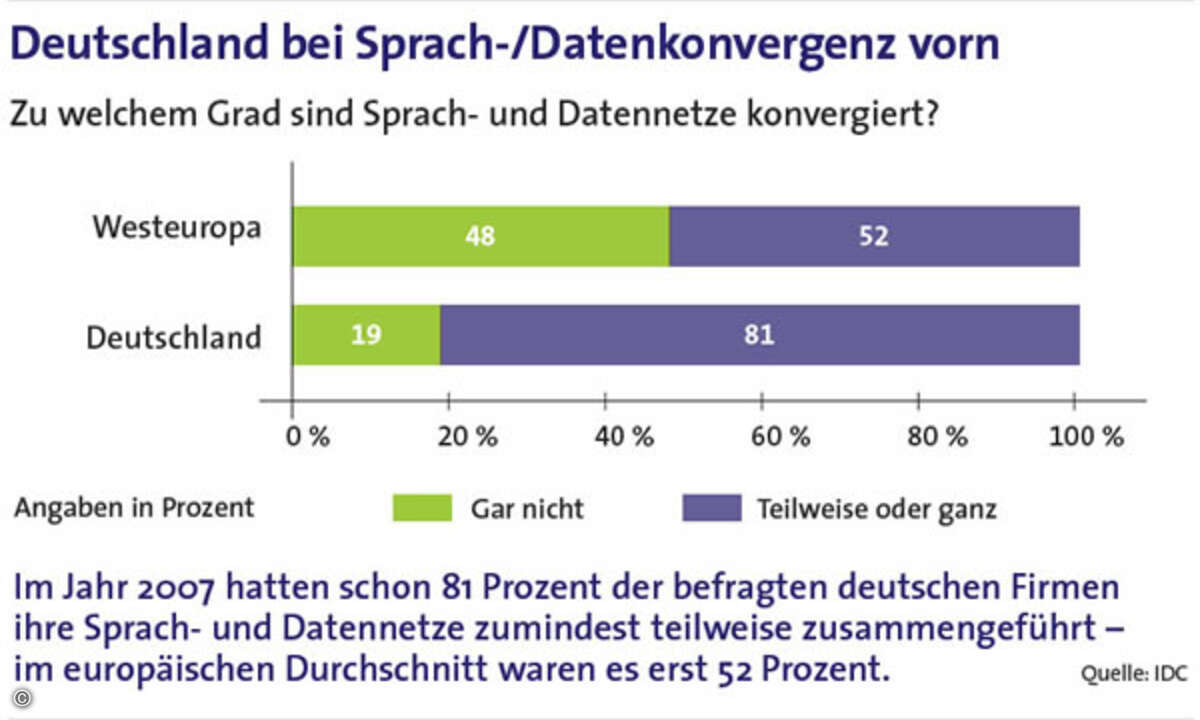

Im Gegensatz zu getrennten Netzen für Sprach- und Datenkommunikation trifft ein Denial-of-Service das UC-Netz besonders stark, denn die Attacke legt unter Umständen die gesamte Unternehmenskommunikation lahm – beispielsweise durch das Überfluten des Netzes oder entsprechender Dienste.

Damit werden in kurzer Zeit so viele Verbindungen aufgebaut oder Anfragen gestellt, dass das betroffene System komplett ausgelastet ist und neue Anfragen nicht mehr aufnimmt.

Ein Beispiel für eine DoS-Attacke ist DHCP-Starvation. Das Dynamic-Host-Configuration-Protocol (DHCP) teilt Computersystemen automatisch eine Netzwerk-Konfiguration mit. Dazu gehört das Zuweisen einer IP-Adresse an das anfordernde System ebenso wie die Information über Adressen des Standard-Gateways und der DNS-Server.

Bei DHCP-Starvation versucht ein Angreifer, das komplette Adressgebiet eines DHCP-Servers zu reservieren, so dass kein anderes Endgerät mehr eine IP-Adresse beziehen kann. Das verhindert die korrekte Adresskonfiguration und setzt sozusagen durch »Aushungern« von IP-Adressen das gesamte Kommunikationsnetz außer Betrieb.

Gegenmaßnahme: Anfragen pro Port begrenzen

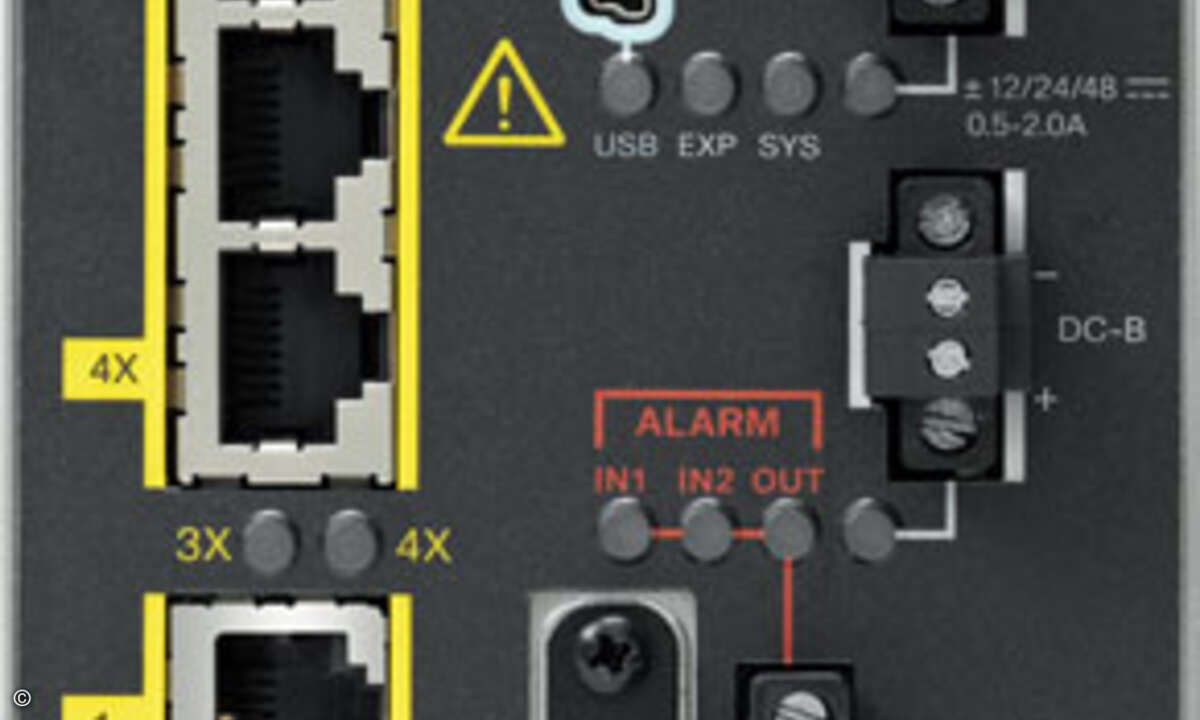

Mit den entsprechenden Gegenmaßnahmen lassen sich solche Angriffe schnell eindämmen: Mittels DHCP-Snooping kann auf dem Switch die maximale Anzahl von zulässigen DHCP-Anfragen pro Port konfiguriert werden. Ist diese Zahl überschritten, können automatisch Gegenmaßnahmen, wie das Herunterfahren des Ports, eingeleitet werden.

Zusätzlich sind auch die Ports, an denen sich zulässige DHCP-Server befinden, so zu konfigurieren, dass nur von dort DHCP-Offer-Pakete gesendet werden dürfen.

DHCP-Offer-Pakete enthalten die IP-Adresskonfiguration für Clients. Diese Methode beugt auch für den Fall vor, dass absichtlich oder versehentlich weitere DHCP-Server in das Unternehmensnetz integriert werden und ungültige Adressen im Netz verteilen.

Da auf vielen Geräten standardmäßig ein DHCP-Server konfiguriert ist, reicht oft schon das Anschließen an das Unternehmensnetz aus, um dieses Problem zu verursachen.