Schulungen und Worksflows

Vor Aufnahme des Betriebs werden die Verantwortlichen geschult, die Workflows eingeführt und in der Phase der Inbetriebnahme nachgehalten. Aber auch nach der Inbetriebnahme müssen die Hardware und Softwarekomponenten ständig aktualisiert und das NSM-System sowie der Workflow kontinuierlich angepasst werden.

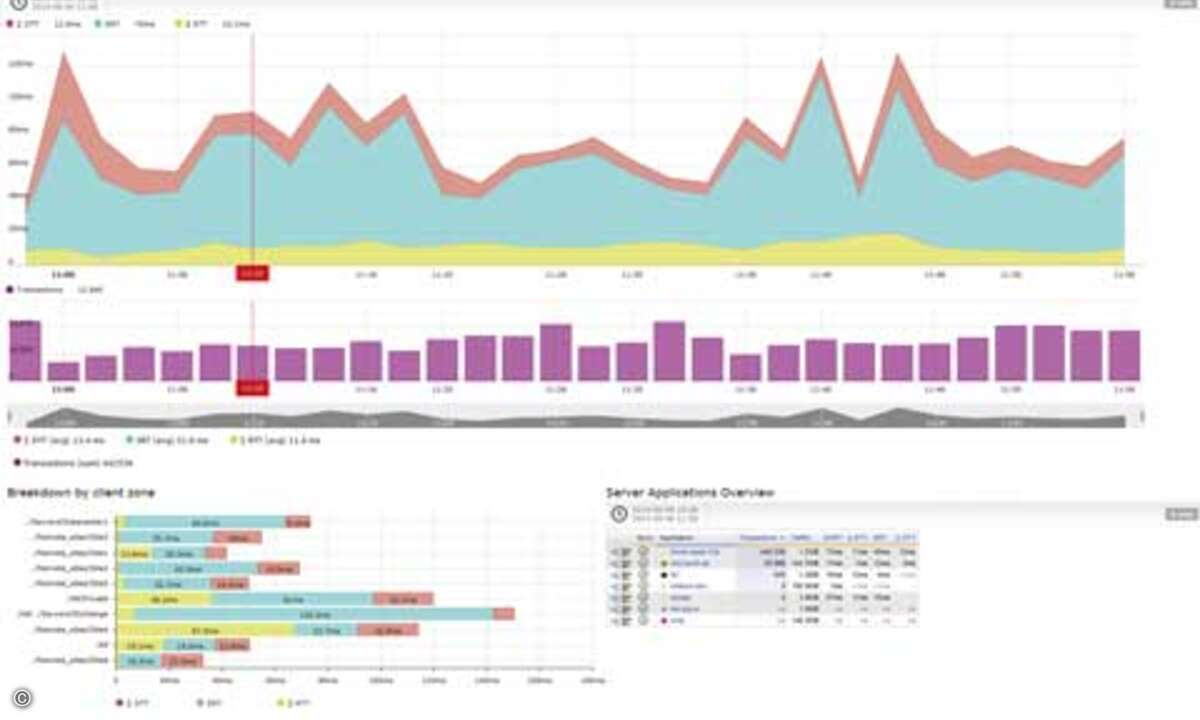

Die taktische Übersicht über die System- und Netzwerklandschaft, die Monet 2.0 erzeugt.

Einmal installiert, sammelt ein SNM-System Daten von unterschiedlichen Systemen und Diensten. Es wertet zudem die Daten aus und bereitet sie grafisch auf. Auf diese Weise bildet das System gewissermaßen die IT-Realität ab und hilft bei der Dokumentation.

Bei Monet werden in der taktischen Übersicht die drei wichtigsten Teilbereiche »Geräte mit Störung«, »Verfügbarkeit in den vergangenen 24 Stunden« und »Benachrichtigung, Diagramme und Berichte« abgebildet.

Im linken Teil des Fensters sind die Geräte zu sehen, die eine Störung aufweisen. Durch einen Klick auf den Link gelangt der Systemverwalter direkt zu einer Ansicht, die nähere Informationen über das nicht funktionierende System enthält.

In der mittleren Ansicht wird die Verfügbarkeit der letzten 24 Stunden dargestellt. Die einzelnen Geräte sind in Gruppen zusammengefasst, sodass ein schneller Überblick über die Gruppen und die damit verbundene Verfügbarkeit möglich ist.

Im rechten Bereich erhält der Anwender Zugang zu den Benachrichtigungen, Diagrammen von Geräten und zu so genannten KSC-Berichten. Dies sind Übersichten über Graphen, die zueinander in Beziehung gesetzt werden können. Ebenfalls enthalten ist eine Gerätesuche, die auch unvollständige Zeichenketten entgegen nimmt. Auf diese Weise können Anwender ein Gerät, dessen IP-Adresse oder dessen Namen sie kennen, schnell finden.

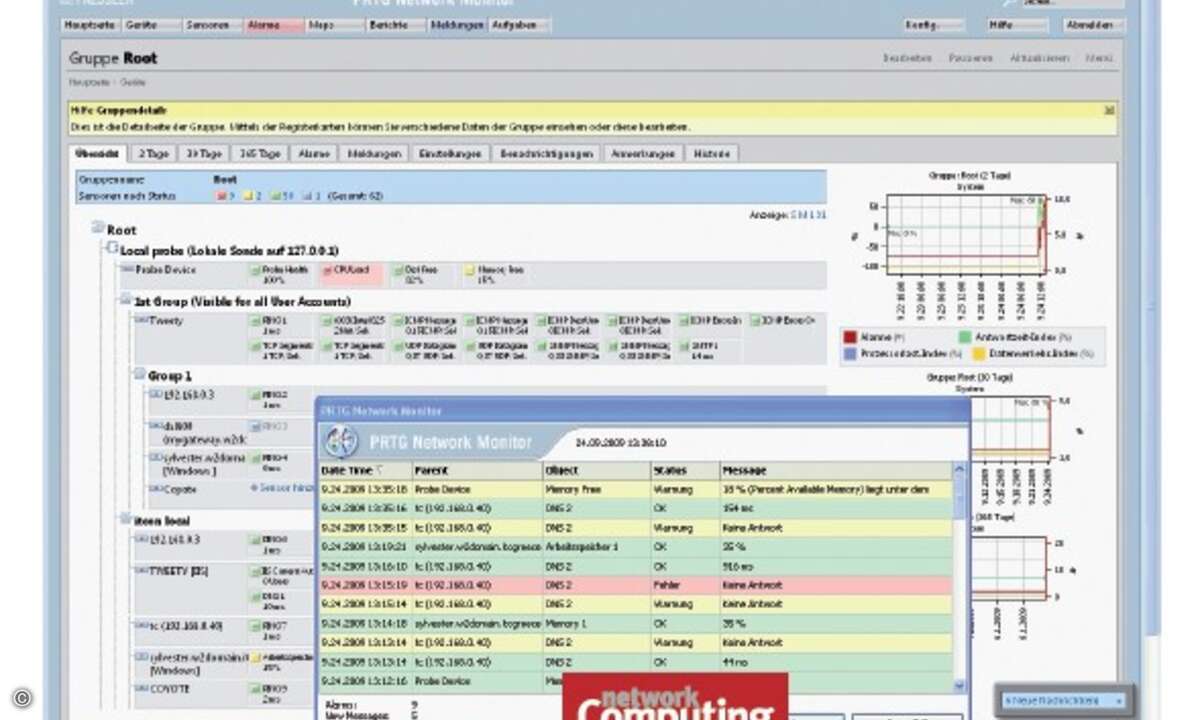

Ein SNM-System muss Details zu einer Netzwerkkomponente und die darauf laufenden Dienste liefern.

Sollte in der Ansicht über Gerätestörungen ein Gerät angezeigt werden, dann gelangt der IT-Verwalter über den dazu gehörigen Link auf die Seite mit Detailinformationen zu dem betreffenden System. Dort sind unter anderen folgende Daten aufgelistet:

Verfügbarkeit der zu überwachenden Dienste (1),

Inventar-Informationen, sprich wo das Gerät steht (2),

Übersicht über die Schnittstellen des Systems (3),

Überblick über die Gruppen, denen das Gerät zugeordnet ist (4), sowie

die aktuellen Benachrichtigungen, die im Zusammenhang mit der Komponente erzeugt wurden (5).