Einheitliche Zugriffskontrolle

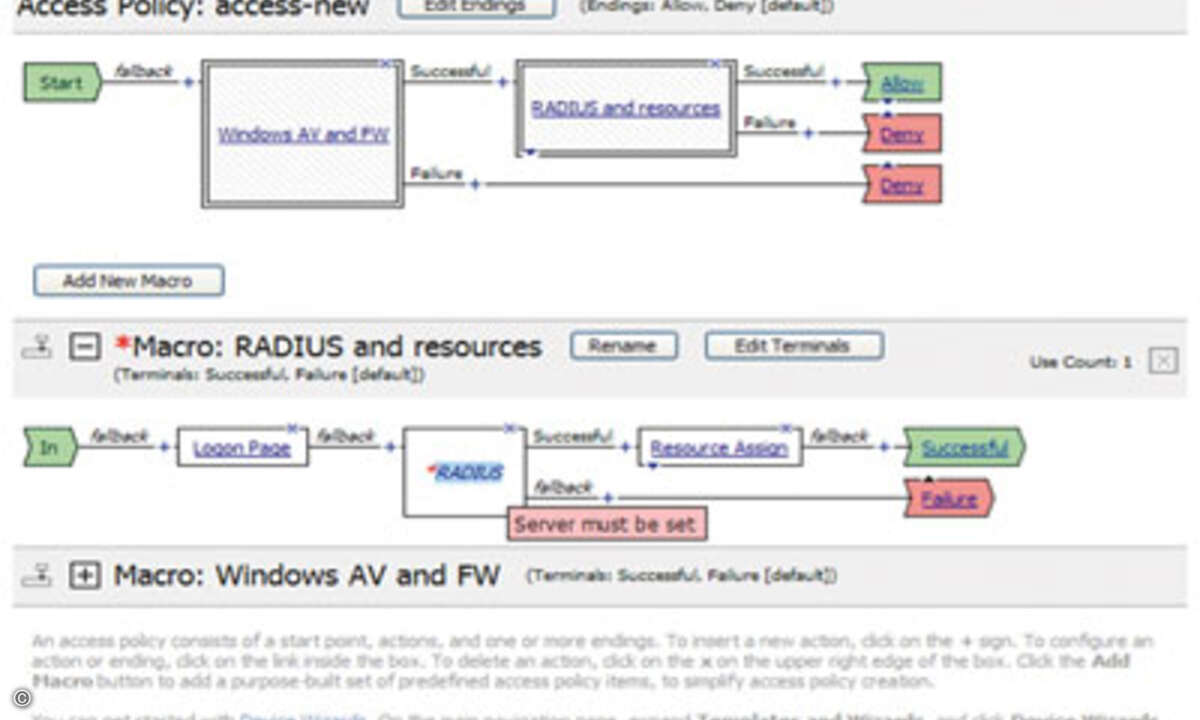

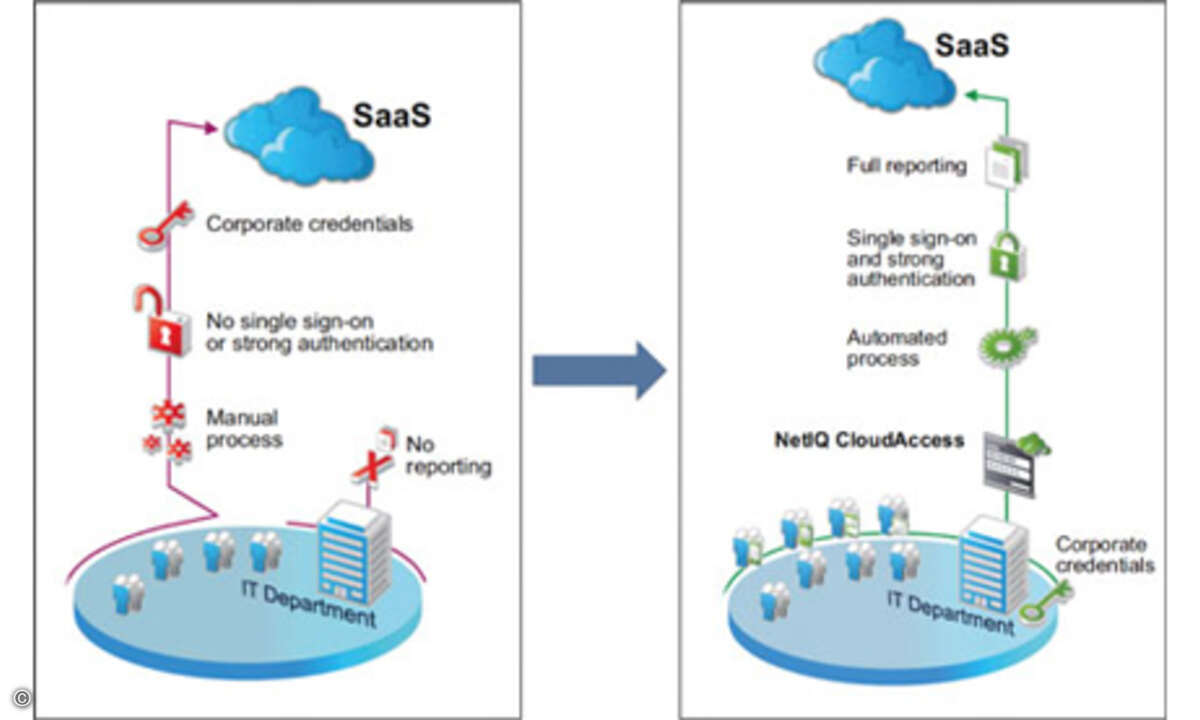

Der globale Zugriff auf Unternehmensanwendungen ist für Unternehmen entscheidend: Die Bandbreite der Anwender, Geräte und deren Standorte erfordert eine strikte Kontrolle der Anwendungen, um jedem Benutzer mit jedem Gerät und von jedem Ort aus eine sichere Verfügbarkeit der Applikationen zu ermöglichen, und dies unabhängig von deren Standort.Benutzer benötigen einen schnellen, gesicherten und zuverlässigen Zugriff auf die Infrastruktur des Unternehmens. IT-Abteilungen kämpfen jedoch mit Zugangslösungen und -systemen mehrerer Anbieter, mit der Durchsetzung von Richtlinien sowie mit Regulierungen, Sicherheitsbedrohungen und Schwachstellen. Sie müssen gleichzeitig gewährleisten, dass je nach Kontext der richtige Benutzer mit der richtigen Anwendung verbunden wird. Als wenn all dies nicht schon Aufwand genug wäre, müssen die IT-Abteilungen auch noch die Betriebs- und Verwaltungskosten im Budget halten. In einer global verteilten Umgebung brauchen die Unternehmen ein einheitliches und konvergentes Zugriffs- und Richtlinien-Management, damit sie jedem Benutzer von jedem Gerät und Standort aus die Verwendung von Anwendungen ermöglichen können und so die Bereitstellung der Inhalte sichern und optimieren. Die Tage der teuren Einzelprodukte, die nur eine isolierte Lösung bieten, sind gezählt. Heute wollen Unternehmen ihre Installationen konsolidieren, um die Verwaltung zu vereinfachen, die Rendite (ROI) zu verbessern und die Gesamtbetriebskosten (TCO) zu senken. Sie benötigen einen vereinheitlichten, optimierten und gesicherten Zugang zu Applikationen, bestenfalls auf einer Unified-Access-Plattform. Heute brauchen IT-Abteilungen Kontrollpunkte, die dynamisch anpassbar sind und Inhalte wie auch Anwendungen sichern können, die von unterschiedlichen Standorten zu vielen Benutzern gelangen. Dies gilt insbesondere für globale Infrastrukturen. Viele Anwender sind unterwegs und greifen mitunter auf Anwendungen und Inhalte zu, die ebenfalls beweglich sind: vom Data Center in die Clou