IT-Sicherheitskatalog für kritische Infrastrukturen veröffentlicht

Mit der Veröffentlichung im Bundesanzeiger am 24.07.2015 ist das IT-Sicherheitsgesetz in Kraft getreten und bringt spezielle Anforderungen für Betreiber kritischer Infrastrukturen mit sich.

- IT-Sicherheitskatalog für kritische Infrastrukturen veröffentlicht

- Kundenanforderungen

Anbieter zum Thema

Kritische Infrastrukturen sind Organisationen und Einrichtungen mit wichtiger Bedeutung für das staatliche Gemeinwesen, bei deren Ausfall oder Beeinträchtigung nachhaltig wirkende Versorgungsengpässe, erhebliche Störungen der öffentlichen Sicherheit oder andere dramatische Folgen eintreten würden.

Betroffen sind vor allem die Sektoren Energie, Wasser, Transport und Verkehr, sowie Informationstechnik und Telekommunikation, die die Mindeststandards zur IT-Sicherheit aus dem am 12.08.2015 veröffentlichten IT-Sicherheitskatalog umsetzen, einhalten und zertifizieren müssen.

Die Zertifizierung muss der Bundesnetzagentur bis zum 31.01.2018 nachgewiesen werden.

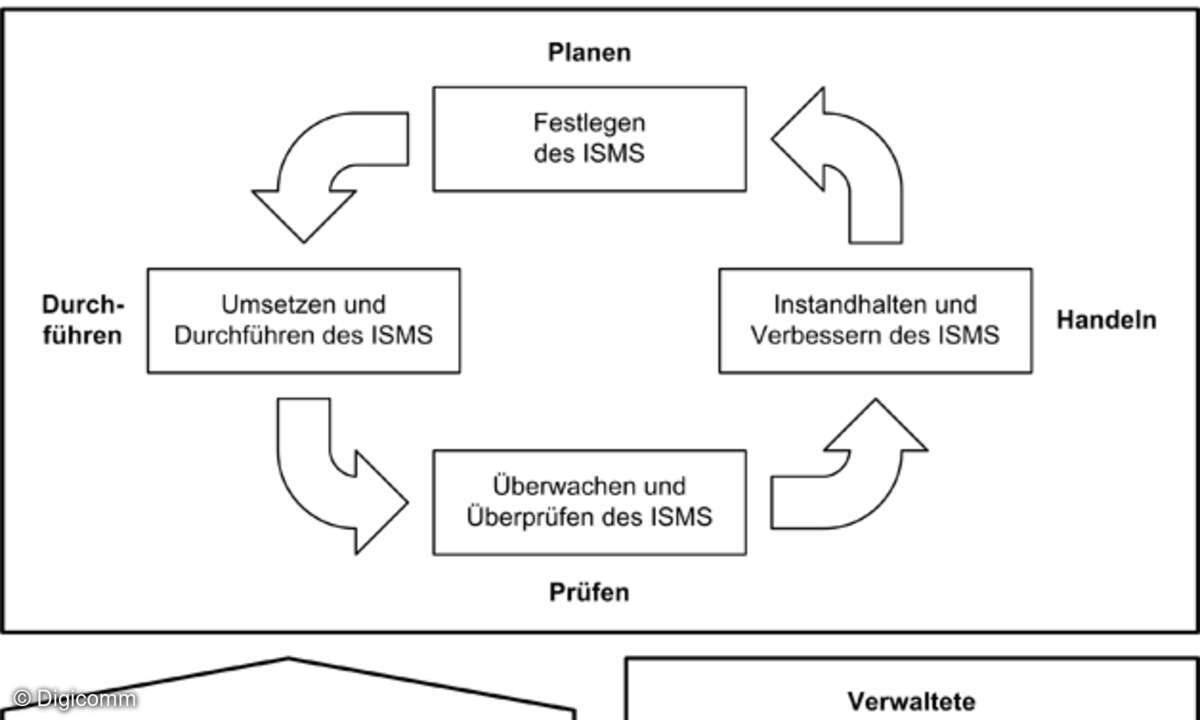

Doch Sicherheit ist kein Produkt, das erworben werden kann, sondern ein andauernder Prozess, mit drei Zielen, die zur Zertifizierung nach ISO 27001 führen sollen.

1. Verfügbarkeit

Die zu schützenden Systeme müssen jederzeit betriebsbereit und über berechtigte Teilnehmer nutzbar und zugänglich sein.

2. Integrität

Die Daten müssen richtig und vollständig sein und die Systeme müssen korrekt funktionieren.

3. Vertraulichkeit

Schutz der Systeme und Daten vor unberechtigtem Zugriff durch Personen oder Prozesse.

Zum Erreichen dieser Ziele ist der Einsatz eines Informationssicherheits-Managementsystems und eines Sicherheitsmanagers erforderlich, der folgende Aufgaben erfüllen muss:

- Dokumentation laufender Prozesse

- Bewertung von Risikofällen

- Vorschläge zur Optimierung

- Koordination von Maßnahmen

- Überprüfen der Ergebnisse

Damit ergeben sich ganz neue Voraussetzungen für den Betrieb von Fernwirk- und Kommunikationsnetzen.

Die eingesetzten Geräte müssen bestimmte Sicherheitskriterien erfüllen, wie zum Beispiel

- Trennung der Netzwerke durch VLAN

- Eigenes VLAN für das Management der Geräte

- HTTPS, SSH – Zugriff mit eigenen Zertifikaten

- SNMPv3 für die Überwachung

- Passwortgeschützter Zugriff mit unterschiedliche Administrationsebenen

- Abschalten nicht genutzter Ports

- MAC und IP Authentifizierung je Port