Spambot "StealRat" aufspüren und beseitigen

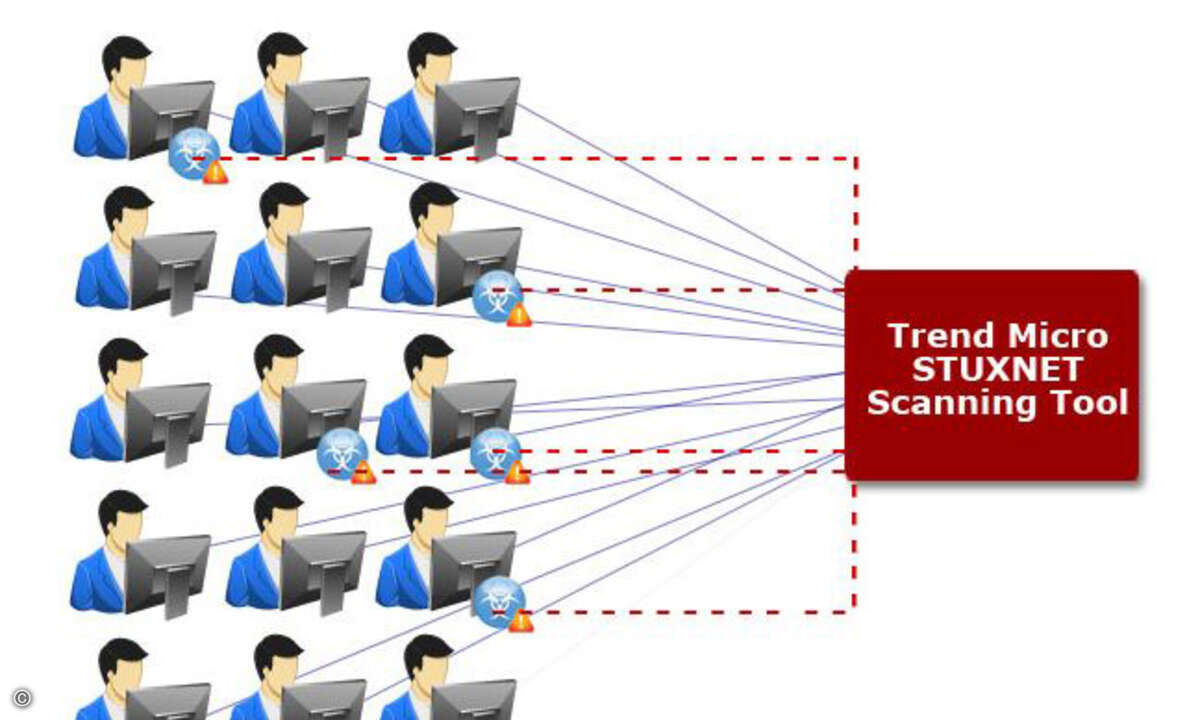

Trend Micro hat den Spambot "StealRat" in einem aktuellen Forschungspapier analysiert und dabei insbesondere dessen ausgeklügelte Tarntechniken untersucht. Da die Verbindung zwischen den befallenen Websites und den Servern der Cyberkriminellen trickreich verschleiert wird und legitime Mail-Server für den Spam-Versand genutzt werden, fällt es den meisten Administratoren schwer, die Infektion der eigenen Website zu entdecken. Trend Micro gibt Tipps, wie sie den Schädling dennoch aufspüren können

- Spambot "StealRat" aufspüren und beseitigen

- Bösartigen Code aufspüren

Der Spambot Steal-Rat ist an sich nicht neu und treibt wahrscheinlich bereits seit 2010 sein Unwesen. Doch erst Ende 2012 gelang es den ersten Website-Betreibern zu entdecken, dass von ihren Sites aus Spam-Nachrichten verschickt wurden. Diese führen in den meisten Fällen direkt zu Porno-Seiten, enthalten manchmal aber auch kurze Auszüge aus der Science-Fiction-Serie „The Stainless Steel Rat“ von Harry Harrison und verdeckten damit den Bezug zu Porno- oder Potenzpillenangeboten – zumindest vorläufig. Die Nachrichten selbst werden in verschiedenen Sprachen wie Portugiesisch, Spanisch, Litauisch und Deutsch versendet.

Die für den Versand benötigten Spam-Daten wie Empfänger-Adresse, Name des Absenders, Vorlage der Spam-Nachricht und Backup-Mail-Server werden nicht direkt von der infizierten Website bei den Servern der Cyberkriminellen angefragt, sondern über infizierte Rechner, deren Anwender zuvor die kompromittierte Website besucht haben.

Website-Administratoren können die Infektion an den bösartigen PHP-Dateien erkennen, mit denen ihre Seiten infiziert wurden – und zwar über nicht geschlossene Sicherheitslücken in den verwendeten Content-Management-Systemen. Als besonders angreifbare und von Steal-Rat infizierte CMS-Systeme sind hier nicht aktualisierte und gepatchte Versionen von „WordPress“, „Joomla“ und „Drupal“ zu nennen.