Endpunkte im Visier

Im Zuge hybrider Arbeitsszenarien kommen Unternehmen am Thema Endpoint Security nicht vorbei. Bei der Lösungsauswahl sollten IT-Verantwortliche auf mehrstufige Sicherheitsfunktionalität, den Einsatz künstlicher Intelligenz und das Zusammenspiel der Schutzmechanismen im Netzwerk und am Endpunkt achten.

- Endpunkte im Visier

- KI als Zünglein an der Waage

Befeuert durch die Pandemie arbeiten immer mehr Angestellte von zu Hause aus. Dies eröffnet neue Angriffsvektoren, was Cyberkriminelle zu nutzen wissen. Aktuelle Auswertungen wie der WatchGuard Internet Security Report zeigen, dass endpunktgerichtete Angriffsvarianten seit Ausbruch der COVID-19-Pandemie stark zugenommen haben. Unter anderem stieg die Anzahl der versuchten Übergriffe in Form dateiloser Malware im Jahr 2020 gegenüber dem Vorjahr um eindrucksvolle 900 Prozent. Bösartige Cryptominer kamen zu 25 Prozent häufiger zum Einsatz, und auch Phishing steht weiterhin hoch im Kurs.

Insofern sollten Unternehmen ihre Sicherheitsvorkehrungen auf Herz und Nieren prüfen – gerade wenn sie dezentrale Arbeitsmodelle dauerhaft unterstützen. Fachwissen und entsprechende technische Ressourcen zur Abwehr moderner endpunkt- und benutzerorientierter Bedrohungen zählen mehr denn je. Tradierte EPP-Lösungen (Endpoint Protection Platform) allein sind vielfach gar nicht mehr in der Lage, die derzeitigen Bedrohungen abzuwehren, die im Hinblick auf Masse wie auch Klasse ganz neue Maßstäbe setzen.

Es braucht einen Perspektivwechsel. Unternehmen sind gut beraten, einen Zero-Trust-Ansatz zu verfolgen. Dieser impliziert, dass alle Endpunkte standardmäßig gefährdet und nicht vertrauenswürdig sind. Die Kernelemente solcher Sicherheitskonzepte sind die folgenden:

Signatur- und heuristikbasierte Erkennung: Das Zusammenwirken dieser Erkennungsmethoden bildet die Basis jeder effektiven Endpoint-Security-Strategie. Bei der signaturbasierten Erkennung gleicht Sicherheitssoftware Dateien mit Bedrohungsdatenbanken ab. Der heuristikbasierte Ansatz wiederum umfasst die Identifizierung von Code, der auf potenzielle Bedrohungen hinweist, auf Basis spezifischer Algorithmen.

Kontextbezogene Analyse: Im Fokus steht hier das Durchleuchten von Verhaltensweisen möglicher Gefahren und Hacking-Techniken über unterschiedliche Zielobjekte hinweg. Dazu zählen beispielsweise Browser, E-Mail-Anwendungen, Dateisysteme oder externe Devices, die mit den Endgeräten des Unternehmens verbunden sind. Auf diese Weise können Unternehmen neben den bekannten Varianten auch unbekannten Arten von Viren, Malware, Spyware und Phishing über verschiedene Angriffsvektoren auf die Spur kommen und diesen etwas entgegensetzen. Über den Abgleich von Signaturen und Heuristiken sowie den Hinweisen zu früheren Angriffsmustern lassen sich kontextbezogene Regeln zur Erkennung von Endpoint-Attacken ableiten.

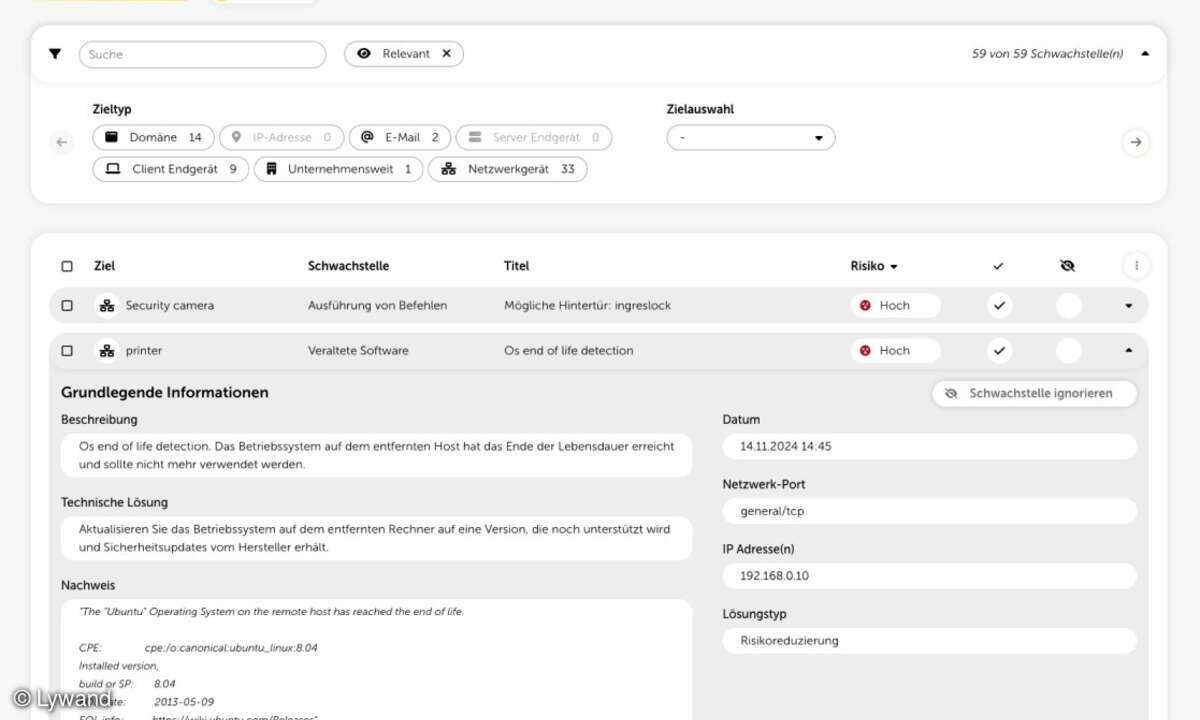

Anti-Exploit-Technik: Dies betrifft die permanente Überwachung und Abwehr im Hinblick auf Zero-Day Malware, datei- oder Malware-lose Bedrohungen, Ransomware, Phishing-Angriffe und weitere Gefahren am Endpunkt. Hochentwickelte Anti-Exploit-Technik kann alle auf den Endpunkten des Unternehmens laufenden Prozesse sowie Entwicklungen verfolgen und selbst fortschrittlichen Hacking-Techniken automatisiert den Garaus machen.

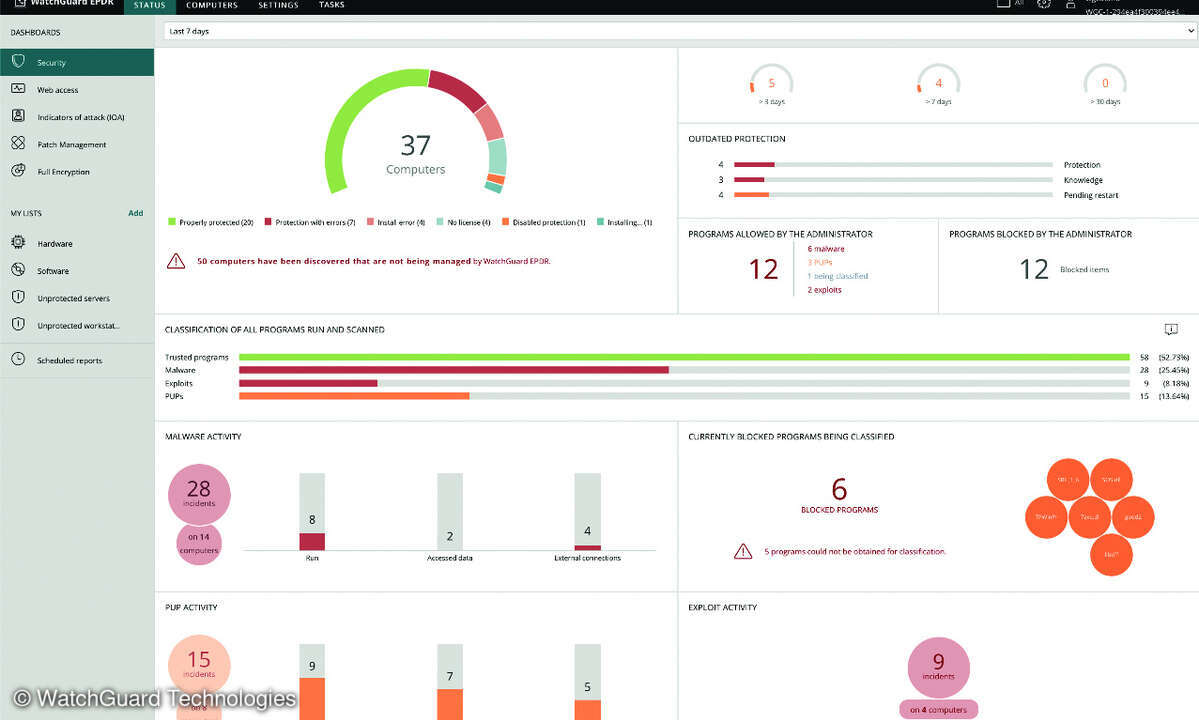

Zero-Trust-Applikationsschutz: Entsprechende Lösungen kontrollieren und klassifizieren auf Basis künstlicher Intelligenz (KI) und Deep Learning jegliche Aktivität am Endgerät. Sie unterbinden auch bisher unbekannte bösartige Prozesse, blockieren auffällige Anwendungen und stoppen die Fortbewegung von Angreifern im Netzwerk (Lateral Movement). Software prüft dabei jede einzelne Aktion und alle Daten und stuft sie in Echtzeit als legitim oder schadhaft ein.

Threat Hunting: Beim Threat Hunting sichern Echtzeitanalysen erfahrener Security-Experten die Erkennung und Abwehr moderner Bedrohungen zusätzlich ab. Dies umfasst beispielsweise den Einsatz von Profilanalyse und Korrelationstools, um anomales Endpunktverhalten zu untersuchen. So lassen sich Angriffe und Endpunktinfektionen in der Regel im Frühstadium erkennen und neue Hacking- und Umgehungstechniken aufdecken. Ein solcher Service stellt außerdem sicher, dass jede Endpunktaktion nachvollziehbar ist – inklusive detaillierter Sicht auf Angreifer und ihre Aktivitäten. Dies ebnet den Weg für forensische Untersuchungen über Anwendungen, Benutzer und Rechner hinweg. Zudem ermöglicht es die schnelle Anpassung der Sicherheitsrichtlinien im Hinblick auf zukünftige Bedrohungen.