Transparenz bei Cloud-Identitäten

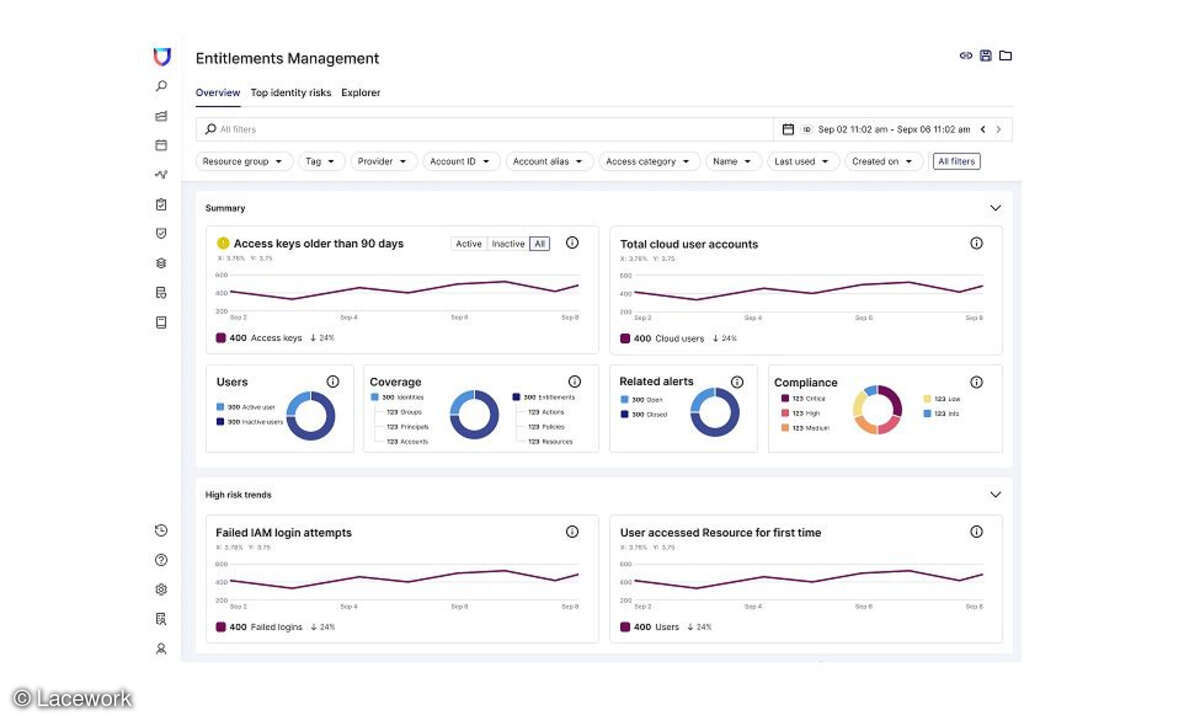

Lacework, Anbieter einer datengesteuerte Sicherheitsplattform, kündigte eine CIEM-Funktionalität (Cloud-Infrastructure-Entitlement-Management) an. Diese soll es Teams ermöglichen, sämtliche Cloud-Identitäten sichtbar zu machen, genau zu sehen, wer welche Aktionen ausführen kann, und auf einfache Weise die Identitäten zu ermitteln, die das größte Risiko darstellen. Darüber hinaus biete der CIEM-Ansatz den Anwenderunternehmen Empfehlungen zur Reduzierung ihres Identitätsrisikos.

Durch die Kombination dieser Funktionen mit Cloud-Security-Management, Angriffspfadanalyse und Bedrohungserkennung in einer einzigen Plattform bietet Lacework seiner Anwenderschaft laut eigenem Bekunden ein klares Verständnis ihrer Cloud-Identitätslandschaft, einen Überblick über Fehlkonfigurationen des Cloud-Identitäts- sowie -Zugriffs-Managements (IAM) und exponierte Geheimnisse sowie das kontinuierliche Erkennen von Identitätsbedrohungen.

Lacework erkennt dynamisch Cloud-Benutzer-, Ressourcen-, Gruppen- und Rollenidentitäten sowie deren netzwirksame Berechtigungen und vergleicht dann automatisch gewährte und genutzte Berechtigungen, um Identitäten mit übermäßigen Berechtigungen zu ermitteln, so das Versprechen. Die Plattform berechne eine Risikobewertung für jede Identität, ermittele die riskantesten Identitäten auf der Grundlage einer Angriffspfadanalyse und generiere automatisch hochzuverlässige Empfehlungen für die richtige Berechtigungsdimensionierung auf der Grundlage historischer Beobachtungen.

In Kombination mit der Fähigkeit von Lacework, Risiken aus dem Kontext des Angriffspfads zu priorisieren und Anomalien im Verhalten von Benutzern und Unternehmen zu erkennen, sei die Anwenderschaft unter anderem in der Lage, kontinuierlich IAM-Sicherheits- und Compliance-Anforderungen zu erfüllen. Zudem sei es möglich, Cloud-Benutzer-, Anwendungs- und Service-Identitäten zu ermitteln, herauszufinden, welche Aktionen jede einzelne Identität durchführen kann, und die Identitäten zu priorisieren, die das größte Risiko darstellen. Außerdem habe man die Möglichkeit, den Aktionsradius kompromittierter Cloud-Konten zu begrenzen, das Prinzip der geringsten Rechte durchzusetzen und Vertrauen bei den Entwicklungsteams zu schaffen.

Die Nutzerschaft kann laut dem Anbieter kontinuierlich riskantes Verhalten entdecken, einschließlich Querbewegungen und Rechteausweitungen, ohne Regeln zu schreiben oder unterschiedliche Warnmeldungen zusammenfügen zu müssen. Schließlich ermögliche es die Plattform schnell Insider-Bedrohungen im Zusammenhang mit schädlichem oder versehentlichem Missbrauch von Berechtigungen zu erkennen.