Vertrauensstellungen verstehen

Viele Unternehmen betreiben im Netzwerk mehrere Windows-Domänen. Vor allem beim Betrieb eines verschachtelten Active Directories können Vertrauensstellungen schnell komplex werden. In diesem Artikel zeigen wir Ihnen, wie Vertrauensstellungen funktionieren und eingerichtet werden und welche Hintergrundinformationen dazu wichtig sind.

Im Active Directory spielen Vertrauensstellungen eine noch wichtigere Rolle als unter NT 4.0. In

einer Gesamtstruktur werden bei der Erstellung von Domänen automatisch Vertrauensstellungen

eingerichtet. Diese Vertrauensstellungen sind im Gegensatz zu Windows NT 4.0 "transitiv". Auch

diesen wichtigen Begriff erläutern wir in diesem Artikel. Übrigens: Windows Server 2008 bietet zwar

viele Neuerungen, aber Vertrauensstellungen funktionieren noch immer so wie unter Windows Server

2003.

Für viele Administratoren ist die Richtung der Vertrauensstellungen noch immer

gewöhnungsbedürftig, da die einzelnen Begriffe teilweise etwas verwirrend sind. Dies lässt diese

Möglichkeit, Windows-Domänen miteinander zu verbinden, "geheimnisvoller" erscheinen, als es der

Technik halber sein müsste. Deshalb beginnt dieser Artikel mit einer Klärung der Begriffe.

Generell gibt es im Active Directory zunächst zwei verschiedene Arten von Vertrauensstellungen, "

unidirektionale" und "bidirektionale". Bei unidirektionalen Vertrauensstellungen vertraut eine

Domäne der anderen, aber nicht umgekehrt. Die Benutzer der Domäne 1 können dann zwar auf Ressourcen

der Domäne 2 zugreifen, aber die Benutzer in der Domäne 2 nicht auf Ressourcen in der Domäne 1.

Dieser Vorgang ist natürlich auch umgekehrt denkbar. Weitere Varianten der Vertrauensstellungen

sind "ausgehende" und "eingehende" Vertrauensstellungen. Bei ausgehenden Vertrauensstellungen

vertraut die Domäne 1 der Domäne 2. Dies bedeutet: Anwender der Domäne 2 dürfen auf Ressourcen der

Domäne 1 zugreifen.

Bei diesem Vorgang ist die Domäne, von der die Vertrauensstellung ausgeht, die vertrauende

(trusting) Domäne. Bei der Domäne mit der eingehenden Vertrauensstellung handelt es sich um die

vertraute (trusted) Domäne, in der die Benutzerkonten angelegt sind, die Berechtigungen in der

vertrauenden Domäne haben.

Bei Windows NT 4.0 konnten zwar auch Vertrauensstellungen eingerichtet werden, allerdings waren

diese nicht transitiv. Wenn unter Windows NT 4.0 eine Vertrauensstellung zwischen den Domänen A und

B sowie zwischen B und C eingerichtet wurde, dann hat nicht automatisch auch Domäne A der Domäne C

oder umgekehrt die Domäne C der Domäne A vertraut. Diese Verbindung musste manuell erstellt werden.

In einem Active Directory ist das anders. Durch Domänen, untergeordnete Domänen und Strukturen gibt

es die Möglichkeit, fast unbegrenzt Domänen anbinden zu können, die sich automatisch untereinander

vertrauen. In einem Active Directory vertraut jede Domäne jeder anderen Domäne, die Bestandteil der

gleichen Gesamtstruktur ist. Es ist nicht mehr unbedingt notwendig, manuelle Vertrauensstellungen

einzurichten, aber es ist möglich (Stichwort: Abkürzende Vertrauensstellungen). Dazu später

mehr.

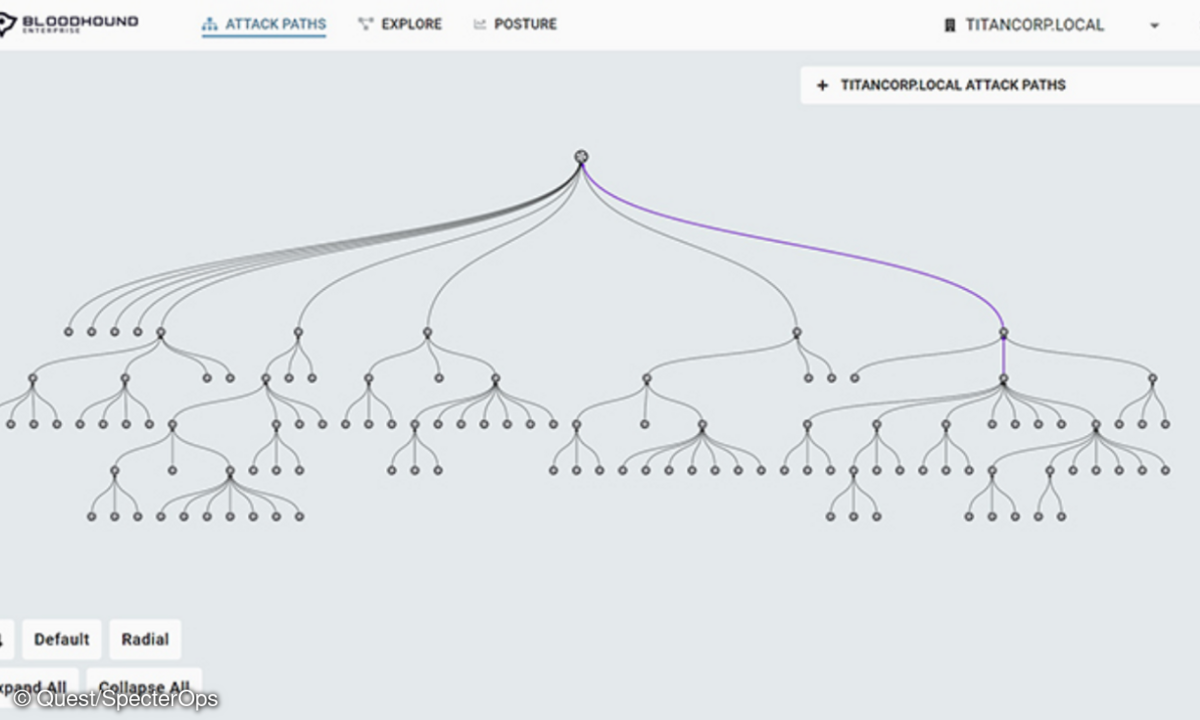

In einer Gesamtstruktur werden nicht automatisch Vertrauensstellungen zwischen allen Domänen

untereinander eingerichtet, sondern es existiert eine gewissermaßen regelnde Vorgehensweise:

Zwischen übergeordneten und untergeordneten Domänen werden automatisch Vertrauensstellungen

eingerichtet. Diesen Typ bezeichnet Microsoft auch als "Untergeordnete Vertrauensstellung".

Zusätzlich werden automatisch Vertrauensstellungen zwischen den Root-Domänen der einzelnen

Strukturen hergestellt. Es gibt jedoch keine Vertrauensstellungen zwischen den verschiedenen

untergeordneten Domänen verschiedener Strukturen. Diese vertrauen sich auf Basis der transitiven

Vertrauensstellungen. Die Vertrauensstellungen zwischen den Root-Domänen der verschiedenen

Strukturen werden "Strukturstamm-Vertrauensstellungen" genannt.

Außer den automatisch eingerichteten Vertrauensstellungen lassen sich zusätzliche manuelle

Vertrauensstellungen aufbauen. Dies kann aus verschiedenen Gründen geschehen. So existieren zum

Beispiel die externen Vertrauensstellungen, etwa zu Windows-NT-4.0-Domänen oder einzelnen Domänen

einer anderen Gesamtstruktur. Neu seit Windows Server 2003 und jetzt auch in Windows Server 2008

sind die gesamtstrukturübergreifenden Vertrauensstellungen. Bei dieser Art von Trust werden die

Root-Domänen von zwei unterschiedlichen Gesamtstrukturen miteinander verbunden. Alle Domänen der

beiden Vertrauensstellungen vertrauen sich anschließend automatisch transitiv. Es können auch

Vertrauensstellungen zwischen untergeordneten Domänen verschiedener Strukturen innerhalb der

gleichen Gesamtstruktur eingerichtet werden. Diese werden als "Shortcut Trusts" oder "abkürzende

Vertrauensstellungen" bezeichnet. Diese Art der Vertrauensstellung wird häufig verwendet, um den

Zugriff auf Ressourcen zwischen untergeordneten Domänen verschiedener Strukturen (Trees) innerhalb

der gleichen Gesamtstruktur (Forest) zu beschleunigen.

Ein wichtiger Punkt bei der Erstellung von mehreren Strukturen innerhalb einer Gesamtstruktur

ist auch der Pfad der Vertrauensstellungen. Da keine Vertrauensstellungen zwischen untergeordneten

Domänen verschiedener Strukturen eingerichtet werden, muss die Authentifizierung beim Zugreifen auf

Ressourcen möglicherweise optimiert werden. Wenn Anwender auf Daten verschiedener untergeordneter

Domänen in unterschiedlichen Strukturen zugreifen wollen, muss die Authentifizierung daher immer

den Weg bis zur Root-Domäne der eigenen Struktur gehen, dann zur Root-Domäne der anderen Struktur

und schließlich zur entsprechenden untergeordneten Domäne. Um den Vorgang und den Zugriff zu

beschleunigen, kann eine manuelle Vertrauensstellung zwischen den beiden untergeordneten Domänen

erstellt werden.

Die Verwaltung der Vertrauensstellungen findet mit Hilfe des Snap-ins "Active Directory-Domänen

und Vertrauensstellungen" statt. Werden in diesem Snap-in die Eigenschaften einer Domäne

aufgerufen, finden sich auf der entsprechenden Registerkarte alle Vertrauensstellungen dieser

Domäne. Neue Vertrauensstellungen können hier ebenfalls verwaltet werden. Wenn eine

Vertrauensstellung zu einer externen Domäne erstellt werden soll, muss zunächst sichergestellt

werden, dass die Namensauflösung zwischen den Domänen fehlerfrei funktioniert. Erst wenn die

Namensauflösung stabil und zuverlässig gewährleistet ist, lässt sich die Vertrauensstellung

einrichten. Hilfreich ist hier eine optimale DNS/WINS-Server-Infrastruktur. Geht es darum, eine

Vertrauensstellung zu einer Windows-NT-4.0-Domäne einzurichten, ist ein WINS-Server besser geeignet

als DNS. Ohne WINS ist die Verbindung zwischen einer Windows-NT-4.0-Domäne und einer Active

Directory-Domäne zwar grundsätzlich möglich, aber auf Dauer sehr unstabil und oft nicht einfach

einzurichten. Um eine Vertrauensstellung einzurichten, werden im Snap-in "Active Directory-Domänen

und Vertrauensstellungen" die Eigenschaften der Domäne aufgerufen, von der die Vertrauensstellung

ausgehen soll. Auf der Registerkarte "Vertrauensstellungen" muss auf die Schaltfläche "Neue

Vertrauensstellung" geklickt werden. Windows startet einen Assistenten. Auf der zweiten Seite ist

der Name der Domäne zu sehen, zu der eine Vertrauensstellung eingerichtet werden soll. Soll eine

Vertrauensstellung zu einer Active-Directory-Domäne aufgebaut werden, wird am besten der DNS-Namen

verwendet, während beim Verbindungsaufbau zu einer Windows-NT-4.0-Domäne der NetBIOS-Name die

bessere Wahl ist. Anschließend überprüft der Assistent, ob eine Verbindung zur Domäne aufgebaut

werden kann. Im Anschluss wird festgelegt, ob eine unidirektionale oder bidirektionale

Vertrauensstellung eingerichtet werden soll.

Bei einer bidirektionalen Verbindung können sich die Anwender beider Domänen in der jeweils

anderen Domäne authentifizieren und auf Ressourcen zugreifen. Bei der Auswahl von "

Unidirektional:eingehend" wird festgelegt, dass es sich bei dieser Domäne um die vertraute Domäne

der Vertrauensstellung handelt. In diesem Fall können sich die Benutzer dieser Domäne bei der

anderen Domäne authentifizieren und auf Ressourcen zugreifen. Durch "Unidirektional:ausgehend"

dürfen sich die Anwender der anderen Domäne bei dieser Domäne anmelden. Die Benutzer dieser Domäne

können sich hingegen nicht bei der anderen Domäne anmelden. Als nächstes wird der Bereich der

Authentifizierung der Vertrauensstellung festgelegt. Die meisten Administratoren verwenden hier die

Option "Domänenweite Authentifizierung". Dabei können die Anwender der anderen Domäne durch

Gruppenmitgliedschaften oder direkte Berechtigungen Zugriff auf die Ressourcen dieser Domäne

nehmen. Wird die Variante "Ausgewählte Authentifizierung" ausgewählt, muss für jeden Server, auf

den die Anwender der anderen Domäne zugreifen dürfen, in den lokalen Sicherheitseinstellungen oder

Richtlinien die Option "Darf Authentifizieren" aktiviert werden. Durch diese Einstellung wird zwar

die Sicherheit erhöht, aber gleichzeitig auch der Verwaltungsaufwand für die Berechtigungsstruktur.

Der Zugriff auf die einzelnen Server im Unternehmen für die Benutzer der anderen Domäne wird dann

automatisch verweigert.

Nun muss zunächst die Verweigerung für jeden einzelnen Server zurückgenommen werden. Nach dieser

Auswahl ist ein Kennwort für die Vertrauensstellung festzulegen. Dieses wird später zur

Verifizierung und Einrichtung der Vertrauensstellung in die andere Richtung benötigt. Im nächsten

Fenster wird ausgewählt, ob die Vertrauensstellung überprüft werden soll. Beim Einrichten einer

Vertrauensstellung zu einer Windows-NT-4.0-Domäne sollte allerdings erst die Vertrauensstellung auf

der Seite der Windows-NT-4.0-Domäne eingerichtet werden. Erst wenn eine Vertrauensstellung als

aktiv verifiziert wurde, können Anwender auf die Ressourcen zugreifen. Funktioniert die Erstellung

einer Vertrauensstellung nicht, liegt dies fast immer an Problemen mit der Namensauflösung oder

entsprechenden Berechtigungen.

SID-Filterung in Vertrauensstellungen

Wenn die Einrichtung einer Vertrauensstellung abgeschlossen ist, wird der Hinweis eingeblendet,

dass der SID-Filter für diese externe Vertrauensstellung aktiviert wurde. Diesen Filter aktiviert

das System automatisch, wenn eine Vertrauensstellung zu einer externen Domäne von einem Windows

Server 2003-Domänencontroller oder einem Domänencontroller unter Windows 2000 Server ab SP4

eingerichtet wird. Mit der SID-Filterung werden ausgehende Vertrauensstellungen gesichert. Mit der

SID-Filterung soll verhindert werden, dass Administratoren in der vertrauten (trusted) Domäne

unberechtigt Berechtigungen innerhalb der vertrauenden (trusting) Domäne vergeben. Der SID-Filter

stellt sicher, dass sich in der vertrauenden Domäne ausschließlich Benutzer aus der vertrauten

Domäne authentifizieren dürfen, deren SID die Domänen-SID der vertrauten Domäne enthalten. Wenn die

SID-Filterung deaktiviert wird, könnte ein außenstehender Benutzer, der Administratorrechte in der

vertrauten Domäne besitzt, den Netzwerkverkehr der vertrauenden Domäne abhören und die SID eines

Administrators auslesen. Im Anschluss könnte er diese SID seiner eigenen SID-History anhängen.

Durch diesen Vorgang würde also ein Administrator der vertrauten Domäne zu Administratorrechten in

der vertrauenden Domäne gelangen. Durch die Aktivierung der SID-Filterung ist es allerdings auch

möglich, dass die SID-History der Anwender ignoriert wird, die diese unter Umständen aus anderen

Domänen durch eine Migration erhalten haben. In diesem Fall könnten Probleme bei der

Authentifizierung an Ressourcen auftreten. Der SID-Filter kann daher nicht immer eingesetzt werden.

Wird der Filter für die Absicherung von Windows-NT-4.0-Vertrauensstellungen verwendet, sind selten

Probleme zu erwarten. Schwierig wird es dagegen, wenn eine externe Vertrauensstellung zu einer

Domäne in einem Active Directory eingerichtet wird. Wenn für Ressourcen in der vertrauenden Domäne

Berechtigungen für eine universale Gruppe aus dem Active Directory der vertrauten Domäne vergeben

werden, muss sichergestellt sein, dass diese universale Gruppe auch in der vertrauten Domäne

erstellt wurde und nicht in einer anderen Domäne des Active Directory. Wurde die universale Gruppe

nämlich nicht in der vertrauten Domäne erstellt, enthält sie auch nicht die SID dieser Domäne und

darf durch die SID-Filterung nicht auf die Ressourcen in der vertrauenden Domäne zugreifen.

Universale Gruppen sind eine Verbindung aus lokalen und globalen Gruppen. Wie die lokalen

Gruppen können sie Mitglieder von der kompletten Gesamtstruktur enthalten. Wie die globalen Gruppen

sind sie auch in allen Domänen sichtbar. Im Gegensatz zu lokalen und zu globalen Gruppen werden bei

universalen Gruppen nicht nur die Informationen über die Existenz dieser Gruppe, sondern die

Informationen über alle Mitglieder dieser Gruppe auf die globalen Katalogserver repliziert. Dies

bedeutet auch, dass eine Vielzahl von Informationen repliziert werden müssen, wenn eine universale

Gruppe viele Mitglieder hat. Die Deaktivierung der SID-Filterung erfolgt über das

Befehlszeilenprogramm "netdom.exe". Das Tool gehört zum Lieferumfang der Windows-Support-Tools.

Diese Tools befinden sich im Verzeichnis "Support" auf der Windows-Server-2003-CD und sollten

ohnehin auf jedem Server installiert werden, da sie wertvolle Diagnosewerkzeuge wie zum Beispiel "

dcdiag.exe" oder "netdiag.exe" enthalten. Die Tools werden an vielen Stellen zur Administration von

Active Directory benötigt. Um die SID-Filterung zu deaktivieren, wird in der Befehlszeile der

Befehl "Netdom trust /domain: /quarantine:no /userD: /passwordD:" eingegeben.

Vertrauensstellungen zu NT-4.0-Domänen

Die SID-Filterung kann ganz einfach wieder aktiviert werden, indem die Option "/quarantine" auf "

:yes" gesetzt wird: "Netdom trust /domain: /quarantine:yes /userD: /passwordD: ".

In manchen Fällen kann es beim Einrichten der Vertrauensstellungen zu Problemen kommen. Daran

sind oft fehlerhafte Namensauflösungen, abgesicherte Router zwischen verschiedenen Subnets oder

Fehler auf den WINS-Servern verantwortlich. Kann keine Vertrauensstellung zwischen zwei

Domänencontrollern eingerichtet werden, hilft oft das Anlegen einer LMHOST-Datei auf beiden

Servern. Diese Datei findet sich im Verzeichnis "Windowssystem32driversetc". Damit die

Namensauflösung funktioniert, muss die Datei "lmhosts" ohne Endung benannt werden. In dieser Datei

wird die Auflösung der Domänen konfiguriert, DNS- oder WINS-Server werden für diese Auflösung dann

übergangen. Dazu werden die folgenden Zeilen in die Datei geschrieben:

#pre #dom:

" �x1b" #pre

Wichtig ist die Groß- und Kleinschreibung. Die IP-Adresse muss mit der Adresse des

Domänencontrollers übereinstimmen. Zwischen den Anführungszeichen in der zweiten Zeile müssen

zwingend 20 Zeichen stehen, sonst funktioniert die Auflösung nicht. Gleich nach dem ersten

Anführungszeichen muss der NetBIOS-Name der Windows-Domäne stehen, zu der die Vertrauensstellung

aufgebaut werden soll. Der NetBIOS-Name darf nur 15 Zeichen lang sein. Wenn der Name der Domäne,

die aufgelöst werden soll, kürzer ist, muss der Name mit Leerzeichen bis auf 15 Zeichen aufgefüllt

werden. Nach dem 15. Zeichen muss die Zeichenfolge "0x1b" und dann gleich das abschließende

Anführungszeichen folgen. Der Backslash muss zwingend auf Position 16 stehen. Nachdem diese

Änderungen vorgenommen wurden, muss der Server entweder neu gestartet werden oder der NetBIOS-Cache

durch den Befehl "nbtstat -R" neu geladen werden. Mit dem Befehl "nbtstat -" wird der Cache

angezeigt. Bei der Anzeige muss die Domäne als "Typ 1B" vermerkt sein, dann ist alles korrekt. Wird

die Domäne nicht angezeigt, sollten der Server neu gestartet beziehungsweise die Konfiguration

nochmal überprüft werden. Diese Konfiguration ist allerdings recht komplex, der Einsatz eines oder

mehrerer WINS-Server ist im Vergleich deutlich effizienter. Hier werden die notwendigen Daten

automatisch hinterlegt und können von den beteiligten Servern abgefragt werden.

Gesamtstrukturübergreifende Vertrauensstellungen

Wird eine Vertrauensstellung zwischen den Root-Domänen zweier verschiedener Gesamtstrukturen

eingerichtet, kann bei der Auswahl eine gesamtstrukturübergreifende Vertrauensstellung ausgewählt

werden. Das hat den Vorteil, dass sich alle untergeordneten Domänen aller Strukturen in allen

beteiligten Gesamtstrukturen sofort transitiv vertrauen. Für die gesamtstrukturübergreifende

Vertrauensstellungen müssen einige Voraussetzungen geschaffen werden: Diese Art von

Vertrauensstellungen werden nur in Windows Server 2003/2008-Gesamtstrukturen unterstützt. Die

Domänenfunktionsebene und die Gesamtstrukturfunktionsebene müssen sich außerdem im einheitlichen

Windows Server 2003- oder Windows Server 2008-Modus befinden. Natürlich muss die Namensauflösung

zwischen den Gesamtstrukturen funktionieren. Am besten werden domänenspezifische Weiterleitungen

auf den einzelnen DNS-Servern der Gesamtstrukturen hergestellt.

Die Erstellung einer gesamtstrukturgübergreifenden Vertrauensstellung ist mit der Erstellung

anderer Vertrauensstellungen nahezu identisch. Auch für diese Art von Vertrauensstellungen kann

festgelegt werden, ob sie unidirektional oder bidirektional angelegt werden sollen. Außerdem kann

festgelegt werden, ob die Berechtigung für einzelne Domänen in den Gesamtstrukturen zugelassen

werden oder generell die ganze Gesamtstruktur freigegeben werden soll. Werden in den

Gesamtstrukturen mehrere Strukturen eingesetzt, kann bestimmt werden, welche Namensräume und damit

Strukturen diese Vertrauensstellung nutzen können. Die NetBIOS- und DNS-Namen der einzelnen Domänen

müssen aber unterschiedlich sein. Sobald in den Gesamtstrukturen doppelte DNS- oder NetBIOS-Namen

auftreten, können diese Domänen nicht auf Ressourcen der jeweils anderen Gesamtstruktur zugreifen.

Für die Verwaltung dieser verschiedenen Strukturen wird in den Eigenschaften der Vertrauensstellung

die Registerkarte "Namenssuffixrouting" verwendet.