Biometrie mit und ohne Smartcard

- Augen auf, Daumen drauf, Kopf hoch

- Biometrie mit und ohne Smartcard

- Authentisierung für Leitstände

- Neuronale Netze für die Gesichtserkennung

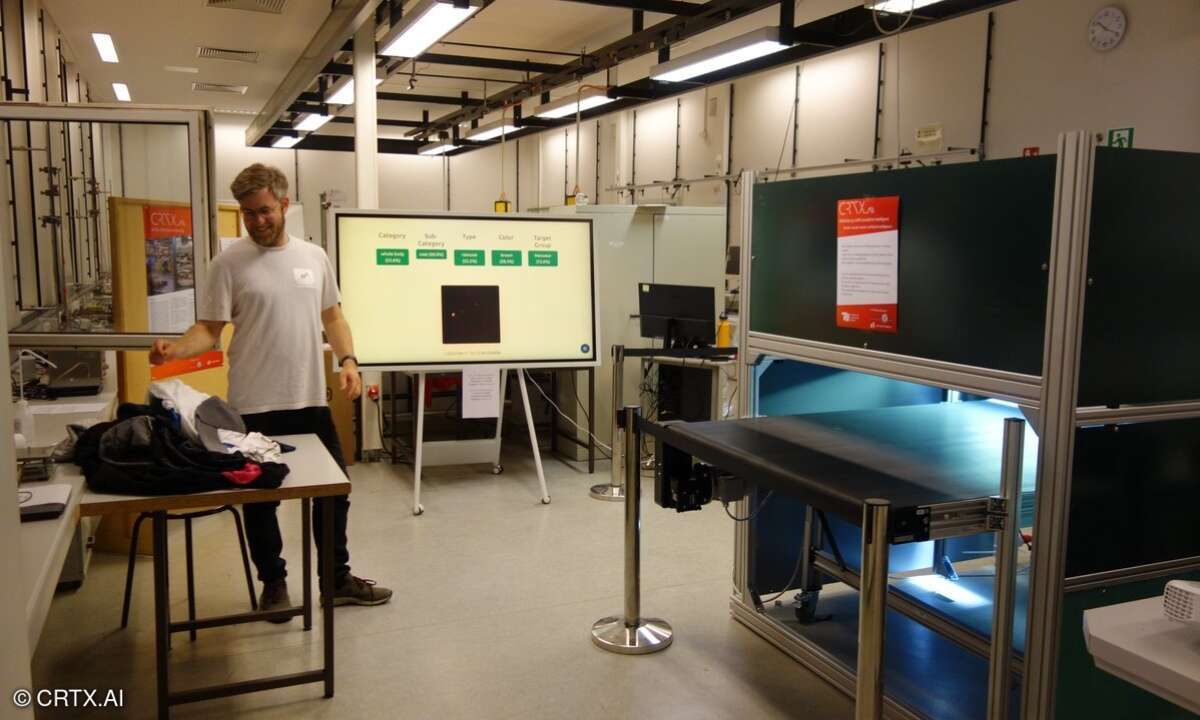

Der Einsatz von Chipkarten zur Speicherung von biometrischen Daten ist zumindest in überschaubaren Anwendungen nicht nötig. Warum sollen wir noch einen gesonderten »Schlüsselbund« mitführen, wenn wir einen körpereigenen haben Zutritts- und Zugriffsrechte im Unternehmensbereich werden deshalb heute immer häufiger durch biometrische Systeme als alleinigem Schloss gesichert. Die Sicherung von Gebäude(teilen) und IT-Infrastrukturen durch ein einziges biometrisches System reduziert dabei Aufwand und Kosten, betont Dr. Gerd Hribernig, Leiter des Biometric Center von Siemens IT Solutions and Services in Graz. Hribernig verweist auf das Beispiel der Steiermärkischen Gebietskrankenkasse, die ein Fingerabdrucksystem zur Absicherung von Türen und Arbeitsplatzsystemen einsetzt. Dabei werde jeder Mitarbeiter einmal erfasst und erhalte dann, je nach Status, sowohl Zutritt zu Gebäuden und Abteilungen als auch zu seinem PC beziehungsweise zum gesamten Rechenzentrum. Die Personendaten für den physischen und den IT-Zutritt werden gemeinsam zentral verwaltet. Die Nutzung des Systems erfolgt in Abstimmung mit dem Betriebsrat und auf freiwilliger Basis, sagt Hribernig, die Akzeptanz sei aber dennoch (oder gerade deswegen) sehr hoch. Überdies würden Datenschutzbelange nicht zuletzt dadurch berücksichtigt, dass die Merkmale nur mehrfach verschlüsselt gespeichert würden. Die Siemens-Software-Lösung ID Center, die Zutritts- und Zugriffskontrollsystemen wie dem bei der Steiermärkischen Gebietskrankenkasse zugrunde liegt, ist nicht nur für rein biometrisch organisierte Systeme ausgelegt, sondern kann auch Systeme, die mit biometrischen Merkmalen einerseits und einem auf einer Smartcard gespeicherten Zulassungscode andererseits arbeiten. Damit lassen sich auch Zugangs- und Zugriffssysteme gestalten, die im Großen und Ganzen nur biometrische Merkmale nutzen, auf höchster Führungsebene aber beispielsweise noch einen zweiten Authentisierungsschritt einführen. Darüber hinaus gibt es auch oft gesetzliche Vorschriften, die eine solche Zweifaktor-Authentisierung zwingend fordern.