Besserer Schutz durch proaktive Meldesysteme

Mit der EU-DSGVO kommen neue Vorgaben zur Verarbeitung personenbezogener Daten auf Unternehmen zu. Im Mai 2018 tritt die Verordnung in Kraft. Reaktive Meldesysteme wie ein SIEM reichen dann nicht mehr aus, um Daten vor Angriffen zu schützen.

- Besserer Schutz durch proaktive Meldesysteme

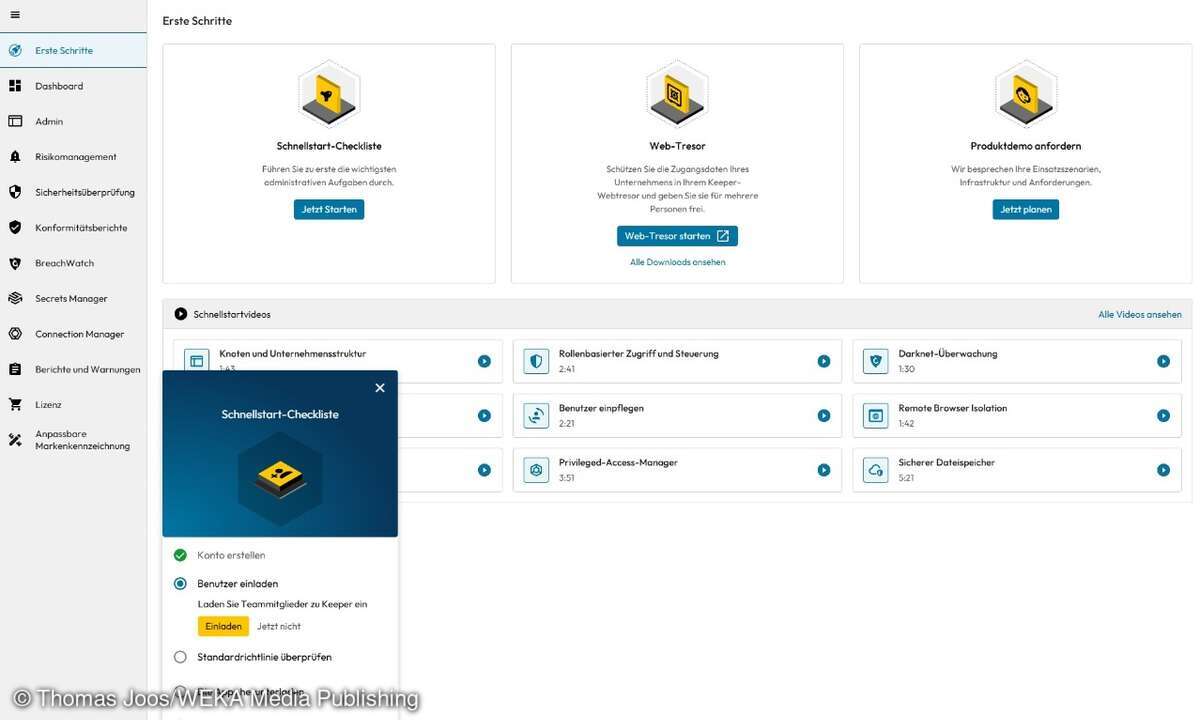

- Verständliches Dashboard

Der Schutz von sensiblen und personenbezogenen Daten steht im Mittelpunkt der DSGVO. Für die meisten Unternehmen gehen mit den neuen Pflichten auch neue Aufgaben einher. In puncto Sicherheit gilt es, jetzt technische oder organisatorische Schwachstellen zu beseitigen. Denn kommen Unternehmen ihrer Sorgfaltspflicht nicht nach, drohen im schlimmsten Fall hohe Bußgelder, die bis zu zwei Prozent des Vorjahresumsatzes betragen können. Bewährte Sicherheits-Systeme wie ein SIEM weisen unter Umständen solche Schwachstellen auf. Denn sie schlagen erst Alarm, wenn bereits Anomalien im System aufgetaucht sind. Dann kann es jedoch schon zu spät und ein Schaden entstanden sein. Neue Risk- und Security-Management-Plattformen von Herstellern decken Risiken auf, bevor ein Angriff passiert. Sie bieten maximalen Schutz und erfüllen die Ansprüche des neuen EU-Gesetzes.

Eine solche Plattform hätte auch frühzeitig die Sicherheitslücke erkannt, die WannaCry Tür und Tore geöffnet hat. Bereits der erste Scan der Software hätte auf die im Microsoft Security Bulletin MS 17-010 – Critical beschriebene SMB-Schwachstelle, beispielsweise in Windows XP, verwiesen und so Schlimmeres verhindert. Auch ein Schwachstellen-Scanner erkennt Schlupflöcher für Angreifer wie in diesem Fall. Der Mehrwert einer Risk-Management-Plattform ist, dass sie automatisiert einen Report erstellt, der umgehend die CVE-Nummer der Lücke mitliefert. Auf einen Blick ist ersichtlich, ob die Bedrohung akut ist. Das spart Zeit und Geld, da diese Aufgabe in der Regel bei den Sicherheits-Fachleuten liegt.

Kurze Intervalle erhöhen die Sicherheit

In welchem Intervall die Software das System checkt und einen Report ausgibt, können Unternehmen individuell bestimmen. Es empfiehlt sich jedoch mindestens ein täglicher Scan, der bevorzugt nachts ablaufen sollte. Das hat den Vorteil, dass das Netzwerk zu diesem Zeitpunkt in der Regel nicht ausgelastet ist und der Schwachstellenscanner so keine Kapazitäten blockiert. Am Morgen zeigt der Report dann, ob beispielsweise neu implementierte Regeln neue relevante Schwachstellen mit sich gebracht haben. Eine Ausnahme bilden Krankenhäuser oder Fabriken, deren Auslastung über den Tag verteilt gleichbleibend ist.

Bei Inbetriebnahme des Systems werden zunächst alle aktuellen Konfigurationen des gesamten Netzwerks eingelesen. Voraussetzung dafür ist, dass die Software die notwendigen Credentials bekommt. Sie spiegelt automatisiert den Ist-Zustand und bildet diesen in einer Kommunikations-Map oder -Matrix ab. Eine initiale Bestandsaufnahme ist deshalb nicht notwendig. Die Software checkt die Wechselwirkungen der Kommunikationsbeziehungen, indem sie alle Systeme, vom Virenscanner über das Patch-Management bis hin zum Asset-Management, adaptiert. Sie betrachtet die gesamte Infrastruktur und deren Patch-Level, sprich jede beteiligte Hardware. Wer kommuniziert mit wem und welches Risiko ist damit verbunden? Oft zeigt sich schon direkt nach der Implementierung, wo gravierende Schwachstellen liegen.