Palo Alto Networks mit Security-Neuerungen

Cloud-Workloads früher schützen

Fortsetzung des Artikels von Teil 1

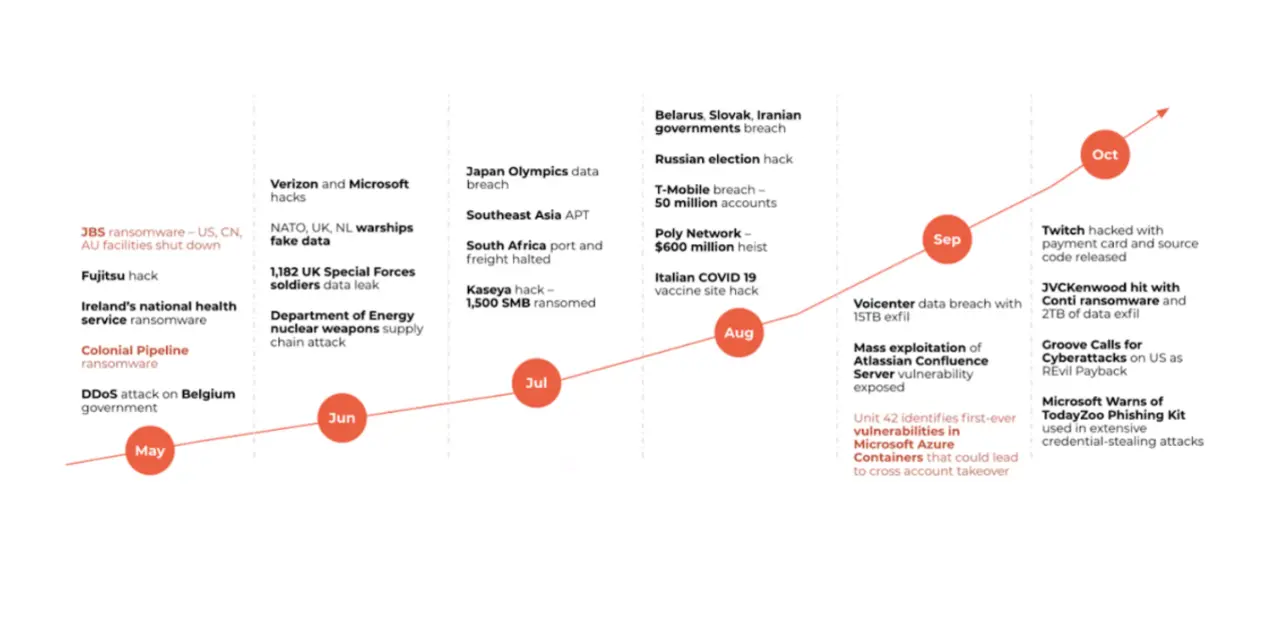

Bedrohungslage eskaliert

Ein aktueller Report von Palo Altos Forschungsabteilung Unit 42 veranschaulicht die Dringlichkeit, in Sachen Security Fortschritte zu erzielen: Unit 42 hat laut deren Leiterin Wendy Whitmore eine Cyberspionage-Kampagne aufgedeckt, der bereits mindestens neun globale Unternehmen und Institutionen aus den Branchen Verteidigung, Bildung, Energie, Gesundheitswesen und Technologie zum Opfer gefallen sind. Die Kampagne ziele offenbar darauf ab, sich zu Spionagezwecken langfristig Zugang zu verschaffen. Vorgehensweise und Tools ähneln laut Unit 42 denen der chinesischen Angreifergruppe Emissary Panda.

Auch bei dieser Kampagne handelt es sich wieder um einen Supply-Chain-Angriff, also einen, der über den Umweg von Schwächen in der Software-Lieferkette läuft: Die Angreifer nutzen bekannte Schwachstellen in Zohos Identity- und Access-Management-Lösung ManageEngine ADSelfService Plus aus, die Zoho am 6. September gepatcht hat. Die Kampagne begann laut Whitmore am 17. September – nachdem am Tag zuvor die US-Behörde CISA (Cybersecurity and Infrastructure Security Agency) vor einer anderen Kampagne warnte, die bereits dieselbe Lücke ausnutzte.

Laut Scans von Palo Alto hängen weltweit über 11.000 Systeme am Internet, auf denen die betroffene Zoho-Software läuft. Es lohnt sich also, schnellstmöglich den Patch einzuspielen. Denn wie schnell die Angreiferseite heute agiert, zeigt eine andere Angabe Whitmores: Nach Bekanntwerden der Microsoft-Exchange-Lücke im Frühjahr habe es nur fünf Minten gedauert, bis Bedrohungsakteure Scans nach dieser Lücke durchführten. Es genügt also nicht, das bedrohlich dunkle Gewölk stets im Auge zu behalten – notfalls muss man auch blitzschnell reagieren können.

- Cloud-Workloads früher schützen

- Bedrohungslage eskaliert