Die unterschätzte Verteidigung gegen Cyberbedrohungen

Wie beeinflussen geopolitische Spannungen die Cybersecurity? Craig Sanderson, Principal Cybersecurity Strategist bei Infoblox, spricht über Protective DNS, NIS2-Regulierungen und die wachsende Rolle von Regierungen im digitalen Schutz. Einblick in die Trends und Herausforderungen der Zukunft.

Anbieter zum Thema

Craig Sanderson ist Principal Cyber Security Strategist bei Infoblox. Er verfügt über mehr als 25 Jahre Erfahrung in der Cybersecurity-Branche und war bereits in den verschiedensten Bereichen tätig, von Beratung und Sicherheitsarchitektur bis hin zu Geschäftsentwicklung und Produktmanagement. In den letzten sieben Jahren war er maßgeblich für die Entwicklung der Vision, Strategie und Implementierung der Infoblox BloxOne Threat Defense-Lösung verantwortlich. Sein Schwerpunkt liegt weiterhin auf der Rolle von DNS in der Cybersicherheit. Insbesondere wie PDNS (Protective DNS) als zentrale Säule nationaler und internationaler Sicherheitskonzepte in der Gesetzgebung und in regulatorischen Vorgaben verankert werden kann.

Im Interview mit connect professional erklärt Craig Sanderson, warum Protective DNS immer wichtiger wird, wie Unternehmen sich auf NIS2 vorbereiten sollten und welche Trends die Cybersicherheit der Zukunft prägen.

connect professional: Welche Auswirkungen haben geopolitische Ereignisse auf die Cybersecurity-Strategien von Unternehmen und Institutionen?

Craig Sanderson: Geopolitische Ereignisse haben weitreichende Auswirkungen auf Cybersicherheitsstrategien, da sie das Risiko Opfer von Attacken zu werden für Unternehmen und Institutionen erheblich beeinflussen. So nimmt beispielsweise die Wahrscheinlichkeit staatlich gelenkter oder unterstützter Cyber-Angriffe kontinuierlich zu. Angreifer nehmen kritische IT-Infrastrukturen ins Visier, um an vertrauliche Daten zu gelangen und politisch oder wirtschaftlich motivierte Ziele zu erreichen. An die Stelle traditioneller Konflikte tritt eine hybride Kriegsführung, bei der Cyber-Angriffe fast ebenso wichtig sind, wie die Kriegsführung auf dem Schlachtfeld. Die Herausforderung für Unternehmen und Staaten, insbesondere im Hinblick auf kritische Infrastrukturen, besteht darin, Resilienz aufzubauen und auch im Falle eines Angriffs handlungsfähig zu bleiben und gleichzeitig wichtige Vermögenswerte und geistiges Eigentum zu schützen.

Ein weiterer Aspekt ist, dass geopolitische Spannungen zu neuen Compliance-Anforderungen führen, um sicherzustellen, dass nationale Interessen geschützt sind. So können beispielsweise Handelsbeschränkungen Unternehmen dazu zwingen, Sicherheitslösungen aus bestimmten Ländern zu ersetzen, und neue überregionale Vorschriften wie NIS2 zum Schutz kritischer Infrastrukturen entstehen, die sich auf alle Unternehmen entlang der Lieferkette auswirken können.

connect professional: Sehen Sie spezifische Herausforderungen und Anforderungen bei der Entwicklung von Cybersecurity-Lösungen für staatliche Institutionen? Und was können privatwirtschaftliche Unternehmen gegebenenfalls davon lernen?

Sanderson: Staatliche Institutionen spielen eine Schlüsselrolle für die nationale Sicherheit. Angriffe auf sie haben oft weitreichende Folgen. Gleichzeitig unterliegen diese Institutionen einer enormen regulatorischen Komplexität und Bürokratie und sind anfällig für lange Implementierungsprozesse. Dies kann die Einführung neuer Sicherheitssysteme verzögern. Die strengen Maßstäbe, die an Behörden angelegt werden, führen dabei zu spezifischeren gesetzlichen Anforderungen, die über die Zeit auch auf den öffentlichen und privaten Sektor im Allgemeinen übergehen. Industriestandards wie NIST11 beispielsweise, das lange Zeit die Grundlage für die Technologiepolitik der US-Regierung war, werden in großem Umfang von der Privatwirtschaft weltweit übernommen.

Generell ist zu beobachten, dass Regierungen eine aktivere Rolle bei der Cyber-Verteidigung ihres Landes übernehmen und von einer beratenden Rolle zu mehr Servicegedanken übergehen. Die Rolle der Regierungen im Bereich der Cybersicherheit verändert sich grundlegend, und ich denke, dass sich dies auch auf die Art und Weise auswirken wird, wie Organisationen des privaten Sektors auf Herausforderungen im Bereich der Cybersicherheit reagieren.

connect professional: Welche Rolle übernimmt Protective DNS im Kontext der sich ständig weiterentwickelnden Bedrohungslandschaft? Was genau ist darunter zu verstehen?

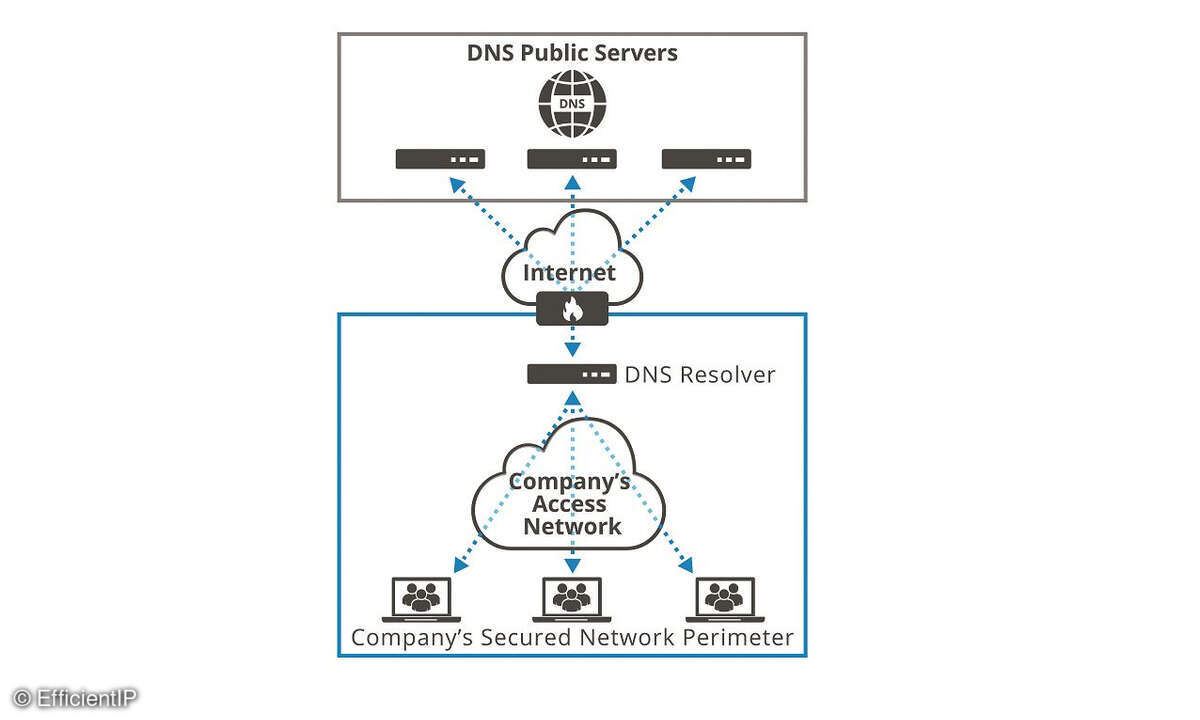

Sanderson: Protective Domain Name System (PDNS) spielt eine entscheidende Rolle in der sich verändernden Bedrohungslandschaft, indem es zentralisierte DNS-Dienste bereitstellt, die Malware-Abwehr und Inhaltsklassifizierung für mehrere geschützte Organisationen oder Einzelpersonen bieten. Angesichts der Tatsache, dass 92 Prozent der Malware DNS für ihre Zwecke nutzt2, trägt die Migration zu einem sicheren Protective DNS-Dienst zum Schutz von Nutzern und Assets bei. Neben Ransomware und Phishing wird dadurch auch die Gefahr von Datenverlusten durch DNS-Datenexfiltration eingedämmt. Regierungen und Organisationen auf der ganzen Welt, darunter das britische NCSC3 und das US-amerikanische CISA4, haben Protective DNS zu einem zentralen Bestandteil ihrer nationalen Cybersicherheitsstrategien gemacht, um sich gegen die zunehmende Nutzung von DNS als Bedrohungsvektor durch Kriminelle und staatliche Akteure zu schützen.

PDNS blockiert nicht nur schadhafte Domains, sondern bietet auch Transparenz und Analysen, die es dem Security Operations Center (SOC) ermöglichen, Bedrohungen zu untersuchen und effizienter auf Vorfälle zu reagieren. Das DNS ist in der einzigartigen Lage, ein breites Spektrum an Ressourcen zu schützen, die vorhandene Infrastruktur zu nutzen und bei den meisten Angriffsszenarien an vorderster Front zu stehen. Der Einsatz von DNS als “Kontrollpunkt” für Cybersicherheit ermöglicht eine einfache und wirksame Abwehr von Bedrohungen.

connect professional: Warum ist DNS-Security gerade für den Mittelstand entscheidend?

Sanderson: Die Implementierung von DNS-Security in die bestehende DNS-Infrastruktur ist für alle Unternehmen von entscheidender Bedeutung. Da es sich um einen kritischen Netzwerkdienst handelt, wirkt sich eine Beeinträchtigung des DNS auf das gesamte Netzwerk und die davon abhängigen Anwendungen aus. Durch die einfache Anwendung vorhandener DNS-Sicherheitsfunktionen und den Einsatz speziell entwickelter Appliances können auch mittelständische Unternehmen das Risiko von Angriffen oder Dienstausfällen mit relativ einfachen und vorhandenen Mitteln drastisch reduzieren.

DNS-Sicherheit ist für kleine und mittlere Unternehmen auch deshalb so wichtig, weil sie einen grundlegenden Schutz gegen eine Vielzahl von Cyber-Bedrohungen bietet, die den Geschäftsbetrieb erheblich beeinträchtigen können. KMUs verfügen häufig nicht über die umfangreichen IT-Ressourcen und das Cybersicherheits-Know-how größerer Unternehmen und sind daher von der schieren Anzahl unterschiedlicher Angriffe überfordert.

„Durch die Implementierung von DNS-Sicherheitsmaßnahmen in die bestehende DNS-Infrastruktur können sich KMUs schnell und einfach gegen ein breites Spektrum von Cyber-Angriffen schützen.“

connect professional: Was sind die häufigsten Stolpersteine, die Unternehmen bei der Implementierung von DNS-Sicherheitslösungen erleben?

Sanderson: Unternehmen sind sich oft nicht bewusst, wie wichtig der Schutz des DNS ist. Nicht selten wird das DNS als rein technischer Dienst angesehen, der einfach funktioniert, obwohl es ein wichtiger Bedrohungsvektor und ein kritischer Netzwerkdienst ist. Aufklärung und Sensibilisierung sind hier also meist die erste und größte Hürde. Ein weiterer kritischer Punkt ist, dass Netzwerk- und Sicherheitsteams traditionell in Silos arbeiten, was zu fragmentierten Sicherheitsansätzen führt. Die DNS-Verwaltung fällt häufig in den Zuständigkeitsbereich des Netzwerk- oder Serverteams, während die Verantwortung für die Abwehr von Cyber-Angriffen und den Betrieb bei den Sicherheitsteams liegt. Diese Trennung führt häufig zu Lücken bei der Erkennung von und der Reaktion auf Bedrohungen. Diese Schwachstellen nutzen Bedrohungsakteure aktiv aus, indem sie beispielsweise legitime Domains kapern und diese dann für Malware- und Phishing-Kampagnen nutzen, die sowohl auf das Unternehmen als auch auf dessen Kunden abzielen.

connect professional: Wie beeinflussen neue Datenschutz- und Sicherheitsregulierungen wie die NIS2-Richtlinie5 oder nationale Cybersecurity-Standards die Planung und Implementierung von Schutzmaßnahmen?

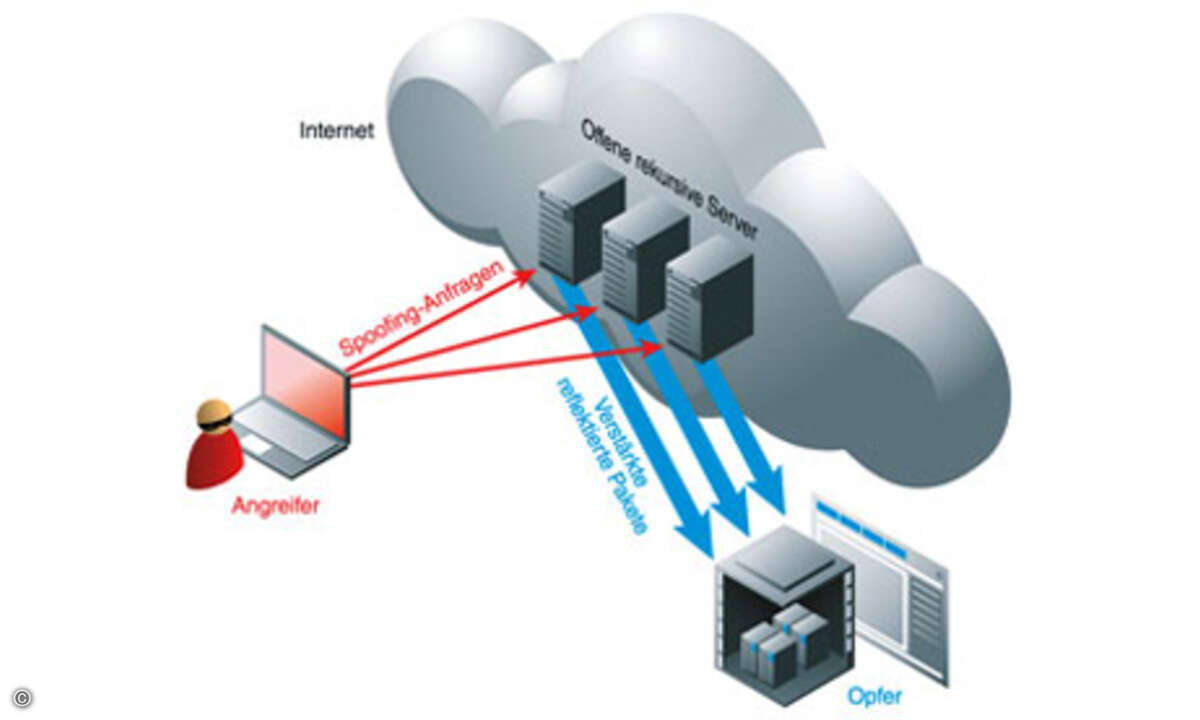

Sanderson: Neue Datenschutz- und Sicherheitsvorschriften wie die NIS2-Richtlinie und nationale Cybersicherheitsstandards haben einen erheblichen Einfluss auf die Planung und Umsetzung von Schutzmaßnahmen, indem sie höhere Standards für Sicherheit und Resilienz in verschiedenen Sektoren festlegen. Diese Vorschriften verlangen von Unternehmen einen Risikomanagementansatz für Cybersicherheit, der sicherstellt, dass angemessene Sicherheitsmaßnahmen ergriffen werden, um Risiken zu minimieren und die Kontinuität kritischer Dienste zu gewährleisten. So fordert die NIS2-Richtlinie beispielsweise die Implementierung umfassender Cybersicherheitsmaßnahmen, einschließlich bewährter DNS-Sicherheitspraktiken, um Serviceunterbrechungen zu vermeiden und Bedrohungen wie DNS-Datenexfiltration oder DDoS-Angriffe abzuwehren. Zudem betonen diese Vorschriften die Bedeutung der Meldung von Vorfällen, der Sicherheit der Lieferkette und des Schutzes kritischer Infrastrukturen.

Lange Zeit spielte das DNS in vielen dieser Vorschriften und Compliance-Anforderungen eine untergeordnete Rolle. Dadurch, dass DNS zunehmend als kritischer Dienst und leistungsfähiger Plattform zur Abwehr von Malware erkannt wird, steigt auch seine Bedeutung in den regulatorischen Anforderungen. Neue Gesetze und Regierungsinitiativen zum Schutz kritischer Infrastrukturen machen DNS zu einem unverzichtbaren Bestandteil umfassender Sicherheitsstrategien.

connect professional: Gerade im Gesundheitswesen sind sensible Daten ein besonders begehrtes Ziel. Welche spezifischen Maßnahmen sollten hier in die Layered-Security-Strategie einfließen, um diese Daten zu schützen?

Sanderson: Layered Security, auch „Defense in Depth“ genannt, kombiniert mehrere Sicherheitsmaßnahmen, um einen robusten Schutz gegen Cyber-Bedrohungen zu bieten. Dieser Ansatz stellt sicher, dass im Falle eines Angriffs auf einer Ebene die anderen Ebenen das Unternehmen weiterhin schützen. Beispielsweise kann ein Unternehmen Firewalls, Intrusion Detection Systems (IDS) und Endpoint-Security einsetzen, um sein Netzwerk zu schützen. Zusätzlich kann und sollte DNS-Sicherheit integriert werden, um schadhafte Domains zu erkennen und zu blockieren und so eine weitere Schutzebene zu schaffen. Ein praktisches Beispiel für die Wirksamkeit eines mehrschichtigen Ansatzes ist der Einsatz von DNS-Sicherheit zur Verhinderung von Phishing-Angriffen. Indem der Zugriff auf bekannte schadhafte Domänen blockiert wird, verhindern Unternehmen, dass User versehentlich sensible Informationen an Angreifer weitergeben. Durch die Nutzung von Erkenntnissen über DNS-basierte Bedrohungen auf bestehenden DNS-Plattformen können Unternehmen den Umfang des Schutzes von Vermögenswerten und Usern drastisch erweitern und gleichzeitig bestehende Investitionen nutzen.

Auch im Gesundheitswesen stellt DNS sowohl ein Risiko als auch eine Chance dar. Aus der Risikoperspektive betrachtet, haben IoT-Geräte, die in Healthcare-Netzwerken weit verbreitet sind, häufig DNS aktiviert, um die Erkennung von Diensten zu ermöglichen. Dies bietet Bedrohungsakteuren die Möglichkeit, das DNS zu nutzen, um beispielsweise gestohlene Daten von diesen Geräten zu exfiltrieren. Es ist von entscheidender Bedeutung, dass Unternehmen dieses Risiko minimieren, indem sie eine robuste, Analytik-basierte Erkennung von DNS-Datenexfiltration implementieren. Da Bedrohungsakteure unter anderem auch KI-Modelle verwenden, um maßgeschneiderte DNS-Datenexfiltrationstools zu erstellen, reichen einfache signaturbasierte Systeme zur Erkennung bekannter Tunneling-Tools nicht mehr aus. Umgekehrt ist das DNS, das Dienste für alle IP-verbundenen Geräte bereitstellt, ideal geeignet, um anfällige IoT-Geräte im Gesundheitswesen vor Angriffen zu schützen. Da die Endgerätesicherheit für diese spezialisierten Geräte in den seltensten Fällen eine Option darstellt, ist die Möglichkeit, IoT-Geräte zu identifizieren, zu analysieren und daran zu hindern, mit der Infrastruktur von Bedrohungsakteuren zu kommunizieren, eine naheliegende Lösung.

connect professional: Welche Trends und Technologien sehen Sie in den kommenden Jahren als besonders relevant für die Weiterentwicklung der Cybersecurity? Gibt es Innovationen, die Sie persönlich besonders faszinieren?

Sanderson: Der wichtigste Trend ist natürlich die Rolle und der Einfluss von Regierungen, Gesetzen und Compliance auf die Cybersicherheitsbranche. Die dramatischen Auswirkungen von Malware und anderen Betrügereien auf kritische nationale Infrastrukturen, Regierungen, Privatunternehmen und Bürger zwingen Regierungen und Aufsichtsbehörden zu einer aktiveren Rolle. Dies zeigt sich bereits in der nationalen Gesetzgebung, aber auch bei supranationalen Regulierungsbehörden und Institutionen. Daher erwarten wir, dass Organisationen stärker zur Rechenschaft gezogen werden, wenn etwas schiefläuft, während von staatlicher Seite verlangt wird, Dienstleistungen und aktive Unterstützung im Rahmen nationaler politischer, wirtschaftlicher und sicherheitspolitischer Strategien anzubieten.

Der wichtigste technologische Trend wird die Verlagerung hin zu proaktivem Schutz und neuen Ansätzen zur Malware-Abwehr sein. Angesichts der Tatsache, dass Bedrohungsakteure künstliche Intelligenz einsetzen und massive Lieferketten für Cyberkriminalität aufbauen, wird der traditionelle reaktive Ansatz in der Cybersicherheit nicht mehr ausreichen. Kurzlebige, dynamische Kampagnen, die in der Regel über DNS-Domänen orchestriert werden, erfordern ein besseres Verständnis dieser Cyberkriminalität im industriellen Maßstab. Da die organisierte Kriminalität den Prozess professionalisiert, müssen Verteidiger diese Systeme verstehen und versuchen, sie zu unterbrechen und zu behindern. Das Team hinter Infoblox Threat Intel überwacht aktiv die DNS-Infrastruktur, das Rückgrat der industrialisierten Malware, und kann die Kriminellen so blockieren, bevor die Angriffe überhaupt gestartet werden. Groß angelegte Cyberkriminalität erfordert ebenso groß angelegte Gegenmaßnahmen, die auf die Infrastruktur abzielen, die solche Angriffe überhaupt erst möglich macht.

1 https://www.nist.gov/

2 https://insights.infoblox.com/de-resources/der/infoblox-solution-note-soc-insights-de

3 https://www.ncsc.gov.uk/

4 https://www.cisa.gov/

5 https://digital-strategy.ec.europa.eu/de/policies/nis2-directive