Das KI-Zeitalter schreibt eigene Sicherheitsgesetze

KI wird zur Mainstream-Technologie, doch ihr Einsatz ist kein Selbstläufer. Neben rechtlichen Vorgaben gilt es vor allem, Daten und IT-Infrastruktur zu schützen. Eine ganzheitliche Perspektive offenbart drei Imperative, die Unternehmen im Blick behalten sollten.

Künstliche Intelligenz avanciert immer mehr zur Mainstream-Technologie. Ihre Nutzung ist allerdings trotz des vielfältigen und immer breiteren Angebots an Services, Tools und Anwendungen kein Selbstläufer. Neben regulatorischen und gesetzlichen Herausforderungen müssen Unternehmen vor allem auch die Sicherheit ihrer Daten und ihrer IT-Infrastruktur bedenken. Eine ganzheitliche Betrachtung zeigt drei Imperative, die Unternehmen im Blick haben sollten.

Künstliche Intelligenz hat sich im Geschäftsumfeld inzwischen zum essenziellen Bestandteil vieler Branchen in Deutschland entwickelt. Teils ist ihre disruptive Kraft so enorm, dass sie ganze Unternehmensbereiche verändert, Prozesse grundlegend neu definiert und Innovation massiv vorantreibt. Wirtschaftlich betrachtet soll künstliche Intelligenz – so aktuelle Prognosen – einen Billionenbetrag zur weltweiten Ökonomie beitragen. Es wundert daher kaum, dass immer mehr Unternehmen diese Zukunftstechnologie und deren Vorteile gerne gewinnbringend für sich einsetzen wollen. Doch die immer schnellere Einführung von KI stellt Betreiber und Nutzer vor neue Herausforderungen – insbesondere im Hinblick auf die Sicherheit.

Anbieter zum Thema

Risikomanagement in Zeiten von KI

Während in den USA und in China der Einsatz von KI schon weit verbreitet ist, hängen hiesige Unternehmen noch ein wenig hinterher. Dabei sind europäische und vor allem deutsche Unternehmen eigentlich gut aufgestellt, um die aktuellen Entwicklungen zu ihrem Vorteil zu nutzen. Der Erfolg hängt allerdings unter anderem davon ab, ob es gelingt, die Risiken von KI zu beherrschen. Eines davon entsteht durch die Notwendigkeit Sprachmodelle (Large Language Models, kurz: LLMs) mittels Retrieval-Augmented Generation (RAG) mit relevanten Daten und Wissen aus externen Quellen zu versorgen. Dies ermöglicht es den Modellen, genauere und aktuellere Antworten zu geben, ohne dass ein Neutraining erforderlich ist. RAG reduziert die Wahrscheinlichkeit von KI-Halluzinationen und erhöht die Transparenz, indem es Quellenangaben in den Antworten einfügt. Doch wenn diese sensiblen Daten nicht ausreichend geschützt sind, steigen die Risiken für das Unternehmen. Durch „Vergiften“ der Daten wird das Verhalten der LLMs verändert und es entstehen nicht vorhersehbare Resultate. Regulatorisch stellt die DSGVO bereits ein Rahmenwerk für die risikofreie Nutzung von KI bereit.

In der EU gelten jedoch noch zahlreiche weitere Verordnungen und Regularien, um die Cybersicherheit zu verbessern: darunter der Digital Operational Resilience Act (DORA), die NIS2-Richtlinie, der Cyber Resilience Act (CRA) und der EU AI Act. Sie alle stellen strenge Anforderungen an die Widerstandsfähigkeit (Cyber-Resilienz) und Compliance, die Unternehmen erfüllen müssen, wenn sie KI einsetzen. Sich an diese Vorgaben zu halten, ist nicht nur aus Gründen der Datensicherheit obligatorisch. Am Beispiel der NIS2-Richtlinie zeigt sich, wie schmerzhaft es sein kann, die Regularien zu missachten: Verstöße ziehen Bußgelder von bis zu 10 Millionen Euro oder bis zu 2 Prozent des Jahresumsatzes nach sich. Seitdem NIS2 die Richtlinie 2016/1148 zum Schutz von Netzwerk- und Informationssystemen (NIS) abgelöst hat, haften die Verantwortlichen des Unternehmens zudem auch privat.

Datenschutz ist nur der Anfang

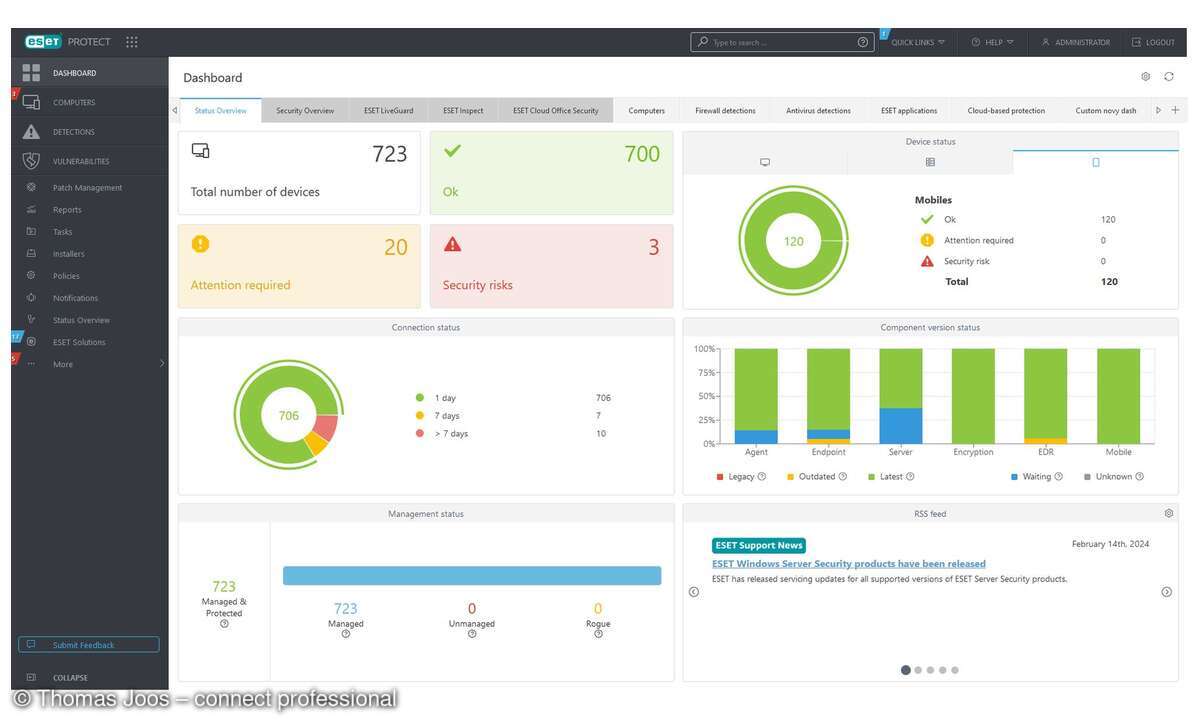

Neben dem Datenschutz müssen sich Unternehmen natürlich ebenfalls um den Schutz der IT-Infrastruktur an sich kümmern. Auch dazu geben die Sicherheitsrichtlinien der EU eindeutige Anweisungen. Die gute Nachricht: Bewährte Cybersecurity-Prinzipien haben nichts an ihrer Effizienz für den Schutz von IT-Infrastrukturen eingebüßt und sind im KI-Zeitalter noch immer valide. Unternehmen müssen die potenzielle Angriffsfläche möglichst klein und die Gesamtheit ihrer Systeme auf dem neuesten Stand halten sowie zyklisch die Sicherheit verifizieren. Hierzu gehört auch die Sicherheit der KI-Systeme. Komplex aber vielversprechend sind Zero-Trust Architekturen. Grundlegende Annahme bei Zero Trust ist, dass praktisch jeder Benutzer und jedes Gerät ein potenzielles Risiko darstellt und sich deswegen kontinuierlich authentifizieren und berechtigen muss. In diesem Modell wird Mitarbeitern, externen Entitäten und maschinellen Identitäten (etwa KI-Agenten oder traditionelle Anwendungen) nur minimaler Zugriff auf exakt die Bereiche der IT-Infrastruktur gewährt, die sie dringend für ihre Arbeit oder Funktionalität benötigen. Auf diese Weise ist sichergestellt, dass im Falle eines Cyberangriffs der Schaden im überschaubaren Rahmen bleibt.

Ebenfalls elementar sind robuste Authentifizierungsverfahren wie die Zwei- oder Multi-Faktor-Authentifizierung. Hierbei genügt es nicht mehr, über einfache Credentials für den Zugang (Name und Passwort) zu verfügen. Hinzu kommen wahlweise E-Mail-Bestätigung, SMS-Codes oder biometrische Verfahren zum Einsatz. Bei maschinellen Identitäten unterscheiden sich diese Verfahren deutlich. Statt SMS-Codes oder spezieller Authentifizierungs-Apps verwenden Entwickler in diesem Fall spezielle API-Schlüssel, Zertifikate, MAC-Adressen oder Secrets wie Tokens. Bei Zero-Trust-Architekturen laufen diese Prozesse kontinuierlich ab. Auf diese Weise stellen Unternehmen sicher, dass die Person oder Entität, die auf bestimmte Bereiche der IT-Infrastruktur zugreifen will, auch tatsächlich die Berechtigung dazu hat. Ein tiefgreifendes Monitoring der IT-Infrastruktur und des Netzwerk-Traffics, der Einsatz von SIEM (Security Incident and Event Management)- und XDR (Extended Detection and Response)-Lösungen sowie klassische Sicherheits-Tools wie Firewalls und Secure Web Gateways runden eine NIS2-konforme Cybersecurity-Strategie für das KI-Zeitalter ab.

Cyber-Resilienz steigern und Business Continuity sichern

Da KI-Anwendungen und -Agenten ohne Daten wertlos sind, gleichzeitig aber Cyberattacken zunehmen und auf exakt diese wertvollsten Assets von Unternehmen abzielen, müssen IT-Teams sich auch auf den Worst Case vorbereiten. Um die Business Continuity zu gewährleisten und die Cyber-Resilienz zu steigern, ist eine gewissenhafte Vorbereitung das A und O. Neben den Mechanismen zum Schutz und effektiven Abwehr benötigen Unternehmen eine von der Produktion isolierte und unveränderliche Sicherungskopie ihrer Daten, die bestenfalls in einem Cyber Recovery Vault (Datentresor) mit Air Gap gespeichert ist. Cyber Recovery Vault mit Air Gap bezeichnet dabei ein System, das physisch und logisch von allen anderen Netzwerken und dem Internet getrennt ist – für mögliche Angreifer ist ein solcher Datentresors de facto nicht existent. Die im Idealfall geprüften und unveränderlichen Kopien werden im Falle einer benötigten Wiederherstellung nach einem Cyberangriff den Prozess deutlich beschleunigen.

Weitere Maßnahmen umfassen die vorausschauende Planung einer Wiederherstellung des Betriebs aus Sicht der IT. Unternehmen benötigen dafür vor allem einen Incident-Response-Plan. Er enthält detaillierte Zuständigkeiten, Anweisungen und Verfahren, die befolgt werden müssen, um Bedrohungslagen schnell zu begreifen, darauf zu reagieren, den Schaden zu minimieren und Systeme wieder herzustellen – ohne einen Rückfall zu erleiden. In sogenannten Runbooks ist eindeutig definiert, wie das Personal im Falle einer erfolgreichen Cyberattacke vorzugehen hat. In ihnen ist detailliert aufgezeichnet, wie die Recovery der Systeme durchzuführen ist, wie die Integritätsprüfungen ablaufen müssen und welche Anwendungen die kritischsten für die umgehende Wiederherstellung sind. Für den schnellen Restore ist zudem anzuraten, sauberes Infrastruktur-Equipment für den Notfall vorzuhalten oder einen Service-Anbieter an der Hand zu haben, der im Falle eines Falles schnell und zuverlässig Ersatz liefern kann. Der Zeitaufwand kann beträchtlich sein und Firmen deshalb viel Geld kosten. Um all diese Maßnahmen effektiv umzusetzen, empfiehlt sich, proaktiv die Auswahl und Beauftragung eines Incident Response Teams, das im Notfall schnell und tatkräftig hilft, den Schaden zu minimieren. Zusätzlich müssen die IT-Sicherheitsteams jedoch auch geschult werden. Es lohnt sich daher in jedem Fall, regelmäßige Übungen für den Ernstfall durchzuführen und das Cybersecurity-Know-how der IT-Teams durch Seminare oder Weiterbildungen immer auf dem aktuellen Stand zu halten.

KI ist auch ein Hacker-Tool

Künstliche Intelligenz verspricht allerdings nicht nur großen Profit und Innovation, sondern kann auch zur ernsthaften Bedrohung werden. Denn nicht nur Unternehmen profitieren von den enormen Vorteilen der Technologie, auch Cyberkriminelle nutzen sie immer häufiger, um die Geschwindigkeit, das schiere Ausmaß und die Effizienz ihrer Angriffe zu verbessern. Für Mitarbeiter von Unternehmen wird es (unabhängig von ihrer Profession) immer schwieriger, Social-Engineering-Methoden, fortschrittliche Betrugstaktiken und KI-generierte Phishing-Mails zu erkennen, die mitunter zu erheblichem Schaden führen. Eine immer wieder erfolgreiche Methode, um an Zugangsdaten zu kommen, nennt sich „Vhishing“, kurz für Voice Phishing. Dabei rufen Cyberkriminelle Mitarbeiter mit einer KI-generierten Stimme an, die dem Teamleiter, dem Chef oder einem Kollegen aus der IT-Abteilung gehört, und fragen nach Credentials oder bitten um Remote-Zugriff auf den Laptop des Opfers. Der ENISA-Bericht „Threat Landscape 2023“ stellt fest, dass KI dazu genutzt wird, um überzeugendere Phishing-Nachrichten zu erstellen, und erwähnt, dass die Forscher von Darktrace einen Anstieg neuartiger Social-Engineering-Angriffe um 135 Prozent im Zeitraum Januar bis Februar 2023 festgestellt haben.

Obwohl viele der aktuellen und KI-basierten Bedrohungen auf bekannten Angriffsmethoden aufbauen, müssen Unternehmen ihre Abwehrmaßnahmen weiterentwickeln. Obligatorisch ist daher die Umstellung auf eine Sicherheitsstrategie, in der Automatisierung und KI-getriebene Security-Tools Kernelemente darstellen. Damit sie diese neuen Applikationen bestmöglich nutzen können und auch die Angriffstaktiken der Hacker verstehen, ist auch an dieser Stelle die Schulung der Mitarbeiter enorm wichtig.

Feuer mit Feuer bekämpfen: KI als Verteidigungsmaßnahme

Doch was beinhaltet eine zukunftsgerichtete Cybersecurity-Strategie wirklich? Dazu ist zunächst festzuhalten, dass der maßgebliche Vorteil von KI darin besteht, Schwachstellen zuverlässig durch kontinuierliche und tiefgreifende Systemanalysen aufzudecken. Die Algorithmen einer KI erkennen zudem Angriffsmuster und Anomalien im Netzwerk-Traffic, wodurch Cyberattacken deutlich schneller als durch manuelle Analysen erkennbar werden – das verkürzt die Reaktionszeit der Cyberabwehr. Noch schneller geht es Angreifern an den Kragen, wenn Unternehmen KI-Tools einsetzen, die automatisiert auf Attacken reagieren können.

Doch auch präventiv lässt sich Künstliche Intelligenz zur Abwehr einsetzen, denn kann sie Risiken auf Basis vergangener Sicherheitsvorfälle vorhersagen und mit Hilfe generativer Fähigkeiten auch Vorschläge zur Festigung der Sicherheitsvorkehrung machen. Ebenfalls in die Kategorie der Präventivmaßnahmen fallen KI-Assistenten, die nativ in IDEs (Integrated Development Environments) implementiert sind und Entwickler bereits beim Schreiben von Programmen oder Anwendungen auf potenzielle Sicherheitslücken in ihrem Code erkennen und verhindern.

Aufbruch in eine sichere und resiliente Zukunft

Wie essenziell künstliche Intelligenz für eine erfolgreiche Cybersecurity-Strategie ist, zeigt unter anderem der Innovation Index 2024 von Dell Technologies: 72 Prozent aller Unternehmen betrachten die Technologie als wesentlich für den Erfolg ihrer Maßnahmen zur Verteidigung gegen Hackerangriffe, und rund zwei Drittel (65 Prozent) verwenden bereits KI-basierte Cybersecurity-Lösungen. Langfristig werden sich jene Firmen als Branchenführer behaupten, die den drei Imperativen – vorausschauendes Risikomanagement, Abwehr von KI-basierten Bedrohungen und Nutzung von KI für die Sicherheit – Rechnung tragen. Ihnen wird es nicht nur gelingen das volle Potenzial von KI auszuschöpfen, sondern gleichzeitig auch allen Regularien und gesetzlichen Auflagen nachzukommen.

Nicht alle Unternehmen werden in der Lage sein, KI-Lösungen in Eigenregie produktiv und flächendeckend zu implementieren. Bereits heute gibt es viel zu viele Tools und LLMs, GenAI-Assistenten und neuerdings KI-Agenten, als dass IT-Teams ohne aufwendige Evaluierung und Spezialwissen die richtigen Lösungen finden können. In diesen Fällen ist es sinnvoll, sich professionelle Unterstützung von Service- und Technologieanbietern zu holen, die KI zu ihrem Kerngeschäft gemacht haben.