Smart, aber gefährlich

Unternehmen nutzen im Rahmen der intelligenten Produktion bekannte Basistechnologien für mehr Effizienz, wie Cloud-Computing oder KI. Im Spannungsfeld aus regulatorischen Vorgaben und dem Einsatz digitaler Technologien gilt es, die Bedrohungen durch Cybercrime nicht aus den Augen zu verlieren.

Im Manufacturing-Bereich arbeitet der Motor der Digitalisierung gefühlt noch schneller als in anderen Industrien. Produktions anlagen werden immer vernetzter und der Einsatz von Internet-of-Things-Geräten (IoT) steigt kontinuierlich. Neue WLAN-Standards wie zum Beispiel Wi-Fi 6 können durch höhere Bandbreite eine deutlich größere Geräteanzahl unterstützen und setzen sich langsam durch. Gleichzeitig erhöht sich dadurch die Angriffsfläche für Cyberattacken auf Industrie-4.0.-Umgebungen. Wie groß diese Gefahr ist, belegen zahlreiche Studien. So stellt eine aktuelle IBM-Untersuchung fest, dass die Fertigungsbranche 2020 – gleich nach der Finanz- und Versicherungsbranche – am zweithäufigsten von Cyberangriffen betroffen war. 2019 lag die Produktionsindustrie noch lediglich auf dem achten Platz. Im Schnitt hat heute jeder Mitarbeiter eines Fertigungsunternehmens auf gut sechs Millionen Daten Zugriff, und durchschnittlich 27.000 Datensätze davon enthalten geschäftskritische Informationen.

Anbieter zum Thema

Häufigstes Angriffsziel? Die Mitarbeiter

Die Methoden, über die Cyberkriminelle vernetzte Produktionsinfrastrukturen angreifen, reichen vom Einschleusen von Schadsoftware über Einfallstore im Netzwerk bis hin zu Exploitkits und Insider-Angriffen. Hacker wählen dabei häufig den technisch am wenigsten anspruchsvollen Weg und nutzen das Fehlverhalten von Mitarbeitern aus – zum Beispiel über gefälschte E-Mails und Anmeldefenster. Laut der Studie „Cybersecurity-Niveau in der Operational Technology“1, die Techconsult gemeinsam mit Baramundi im Jahr 2020 durchgeführt hat, handelt es sich bei mehr als jedem zweiten erfassten Angriff in einem Zwölf-Monats-Zeitraum um eine typische Phishing-Attacke. Bei Unternehmen mit 1.000 und mehr Mitarbeitern liegt der Anteil sogar bei 62 Prozent. 45 Prozent der im Produktionsumfeld durch Malware ausgelösten Sicherheitsvorfälle zählten zu den Advanced-Persistent-Threats-Angriffen (APT), die mit 58 Prozent vor allem mittelgroße Unternehmen unter 1.000 Mitarbeitern betreffen. Neben Phishing und gezielten Angriffen auf Schwachstellen in Unternehmen sind auch manipulierte Speichermedien eine mögliche Waffe der Angreifer. Fast jede dritte Attacke auf Produktionsinfrastrukturen läuft über mobile Datenspeicher wie USB-Sticks – mit 33 Prozent sind hier vor allem kleinere und mittelgroße Unternehmen gefährdet.

Unternehmensgröße spielt keine Rolle

Fast 44 Prozent der Industrieunternehmen in Deutschland verzeichneten laut der Studie im Jahr 2020 Angriffe auf ihre Produktionsinfrastrukturen. Die Dunkelziffer liegt wohl weitaus höher, denn oftmals werden Angriffe auf das eigene Unternehmen aus Angst vor potenziellen Imageschäden nicht veröffentlicht oder einfach nicht erkannt. Die Unternehmensgröße scheint bei Cyberattacken keine Rolle zu spielen. Gerade kleinere Unternehmen unterliegen hier häufig dem Irrglauben, dass sie aufgrund ihrer geringeren Größe kein attraktives Ziel abgeben. Genau diese Einstellung nutzen Kriminelle aus. Kleine Unternehmen werden vielleicht als weniger lukratives, dafür aber äußerst leichtes Ziel angesehen und attackiert. Großkonzerne sind hingegen aufgrund ihrer vermuteten Zahlungsfähigkeit in Hinblick auf Lösegelder interessant. Vor diesem Hintergrund und gerade durch die enge Verzahnung von Produktionsunternehmen mit einem weiten Netz an Herstellern, Zulieferern und Partnern wird eine automatisierte Unterstützung, um mit den Endpoints den Zugang nach außen zuverlässig abzusichern, immer wichtiger. Sicherheitsstrategien in der Industrie 4.0 sollten daher an die Bedingungen in der vernetzten Fertigung angepasst werden. Ein erster und wesentlicher Schritt ist hierbei die Erfassung von in der Operational-Technologie-Umgebung (OT) typischerweise eingesetzten Systemen wie zum Beispiel Industrie-PCs, industriellen Steuerungen und weiteren Netzwerkgeräten. Dazu gehören auch der im Lager verwendete Barcode-Scanner sowie andere Mobile Devices wie Smartphones, die von Produktionsmitarbeitern genutzt werden. Eine Erfassung dieser OT-Strukturen ist ohne Automatisierung nahezu unmöglich.

Gut ein Drittel der in der Techconsult-Studie befragten Unternehmen nutzt bisher eine Tool-gestützte technische Ausstattung zur automatisierten Überwachung ihrer Netzwerksicherheit. Dabei eignen sich produktionsspezifische UEM-Lösungen, um bekannte Schwachstellen der unterstützten Geräte zu ermitteln und die Endpoint-Infrastruktur in der Produktionsumgebung zur überwachen. Eine automatisierte Geräteinventarisierung, die Maschinensteuerungen ebenso wie Industrie-PCs erfasst, kann somit zu einer verbesserten Sicherheit beitragen. Solche Tools sind in der Lage, industrielle Handhelds wie Barcode- oder NFC-Scanner beispielsweise über Android Enterprise Dedicated Devices Profile zu erfassen. Auf Basis eines solchen zentralen Erfassens vieler im gesamten Netzwerk vorhandener produktionsnaher Endpunkte lassen sich mögliche Schwachstellen identifizieren und Endpunkte auf fehlende Sicherheits-Updates überprüfen oder veraltete und ungepatchte Systeme aufspüren. Wollen Unternehmen sich weiter absichern, hilft die Netzwerksegmentierung: Diese teilt die Produktionsinfrastruktur in unterschiedliche Segmente auf, die nur an wenigen Stellen miteinander verbunden sind. Im Falle einer Cyberattacke wird dadurch ein „Dominoeffekt“ verhindert und es gerät nicht sofort das gesamte Netzwerk in Gefahr, was das Risiko eines großflächigen und schwerwiegenden Produktionsausfalls entsprechend deutlich erhöhen würde.

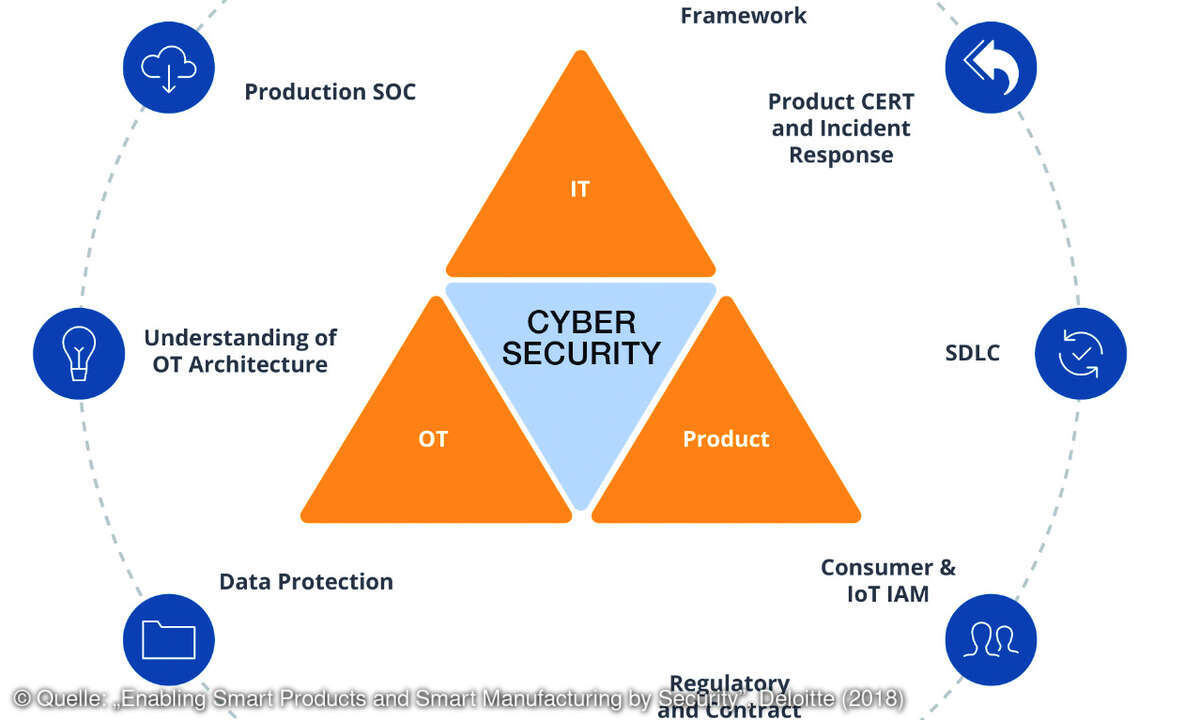

Umfassende Infrastruktursicherung

In den kommenden Jahren wird es vermutlich immer konkretere gesetzliche Normen und Vorschriften geben, die im direkten Zusammenhang mit der IoT-Sicherheit stehen. Vom IT-Sicherheits-gesetz 2.0 über die ISO 27001-Vorschriften bis hin zu COBIT, ITIL oder BSI-Empfehlungen zu Basis-Schutzmaßnahmen für IoT-Produkte: Es existieren im IT-Bereich zahlreiche Regularien, die schon heute Einzelaspekte von IoT-Infrastrukturen abdecken. Auch aus dem Cybersecurity Act oder der Datenschutzgesetzgebung (DSVGO, GoBD etc.) ergibt sich eine allgemeine Verpflichtung zu höheren Sicherheitsstandards. Aus Sicht der Produktions-infrastruktur ist das Bild in Hinblick auf das erhöhte Risiko durch die wachsende Vernetzung lückenhafter: Neben Maschinenrichtlinien, CE-Richtlinien oder den Funkanlagenrichtlinien gibt noch keine Verpflichtung zu aktiven und regelmäßigen Sicherheitsupdates von Herstellern für Maschinenanlagen oder SPS-Steuerungen. Es gibt zudem noch keine einheitlichen Normen, die die spezifische IT-Sicherheit von vernetzten Produktionsanlagen fokussieren. UEM-Lösungen sollten sich idealerweise an der ISA99/IEC 62443-Norm orientieren, einem standardisierten Rahmenwerk für die IT-Security in Industrial Automation and Control Systems.

Die Zahlen aus den vergangenen Jahren zeigen: Die Angriffe von Cyberkriminellen auf Produktionsinfrastrukturen werden nicht aufhören, sondern eher noch weiter steigen. Viele große Unternehmen sind bei der Cyber Security zwar besser aufgestellt als kleine und mittlere Betriebe, aber trotzdem besteht ein insgesamt großer Nachholbedarf, um das erhöhte Risiko von vernetzten Infrastrukturen rundum abzusichern. Ein wesentlicher Schritt, um eine langfristige Sicherheitsstrategie zu erstellen, die sowohl der IT- als auch der OT gerecht wird, ist die Schaffung einer umfassenden Transparenz über sämtliche Geräte.

Peter Meivers, Senior Product Manager bei Baramundi Software

1 https://www.techconsult.de/cybersecurity-operational-technology