IT-Security braucht sichere Server

Server sind das Herzstück einer jeden IT-Infrastruktur. Sie erfordern daher lückenlose Schutzmaßnahmen gegen Angriffsversuche, ein ständiges Monitoring und Vorkehrungen für die rasche Wiederherstellung nach Cyberattacken. Nur mit sicheren Servern kann Cyberkriminalität effektiv vorgebeugt werden.

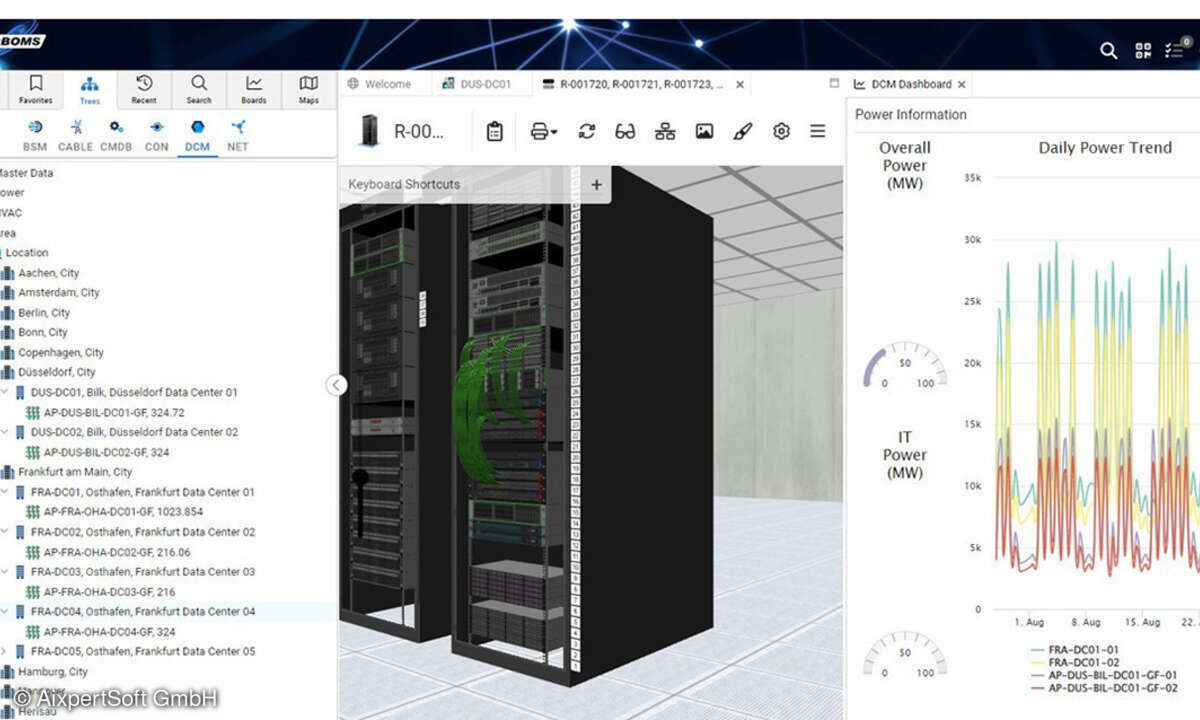

Allgegenwärtig und ununterbrochen arbeiten Server in Cloud-Serverfarmen, firmeneigenen Rechenzentren oder in Kleinunternehmen. Dass sie reibungslos funktionieren, ist geschäftskritisch. Deshalb sind sie ständig im Fadenkreuz von Cyberkriminellen. Eine Sicherungsstrategie für Server ist unverzichtbar, aber nur sinnvoll, wenn sie alle möglichen Einfallstore umfasst und keine Hintertüren offenlässt.

Diese Schutzmaßnahmen müssen grundsätzlich auf drei Ebenen erfolgen. In der ersten Verteidigungslinie stehen prophylaktische Schutzmechanismen gegen Cyberangriffe. Die zweite Barriere umfasst Monitoring-Maßnahmen, um eventuelle Eingriffe schnell aufzuspüren. Die dritte Stufe sieht Recovery-Funktionen vor, mit denen sich Server nach einer erfolgten Attacke schnell wiederherstellen lassen.

Anbieter zum Thema

Prophylaxe gegen Angriffe

Der Schutz vor Manipulationen beginnt bereits bei der Produktion und Logistik der Server. Abgesicherte Supply-Chain-Prozesse müssen sicherstellen, dass sich Unbefugte weder bei der Herstellung noch im weiteren Verlauf der Lieferkette physischen Zugriff auf einen Server verschaffen und ihn ändern können. Beispielsweise digital signierte Zertifikate der Originalkonfiguration sollen dabei helfen, mögliche Manipulationen an der Hardware aufzuspüren und nachzuverfolgen. Plötzliche Abweichungen lösen einen Alarm aus.

Im Betrieb können auch Server-Prozessoren die Systeme mit internen Security-Funktionen schützen. Dazu zählen unter anderem Technologien wie Cryptographically Trusted Server Booting und Silicon Root of Trust. Ein digitaler Fingerabdruck auf den Prozessoren kann dabei verhindern, dass ein Server mit einer nicht originalen Firmware gestartet wird. Die jüngst vorgestellten AMD-CPUs besitzen wiederum einen Co-Prozessor für die Verschlüsselung wichtiger interner Daten. Auch für die in Kürze erscheinende neue Generation von Intel-Prozessoren sind weitere Schutzfunktionen angekündigt. Die Hersteller nehmen dieses Thema also ernst und arbeiten weiter an der Immunität ihrer Chips gegen Cyberattacken.

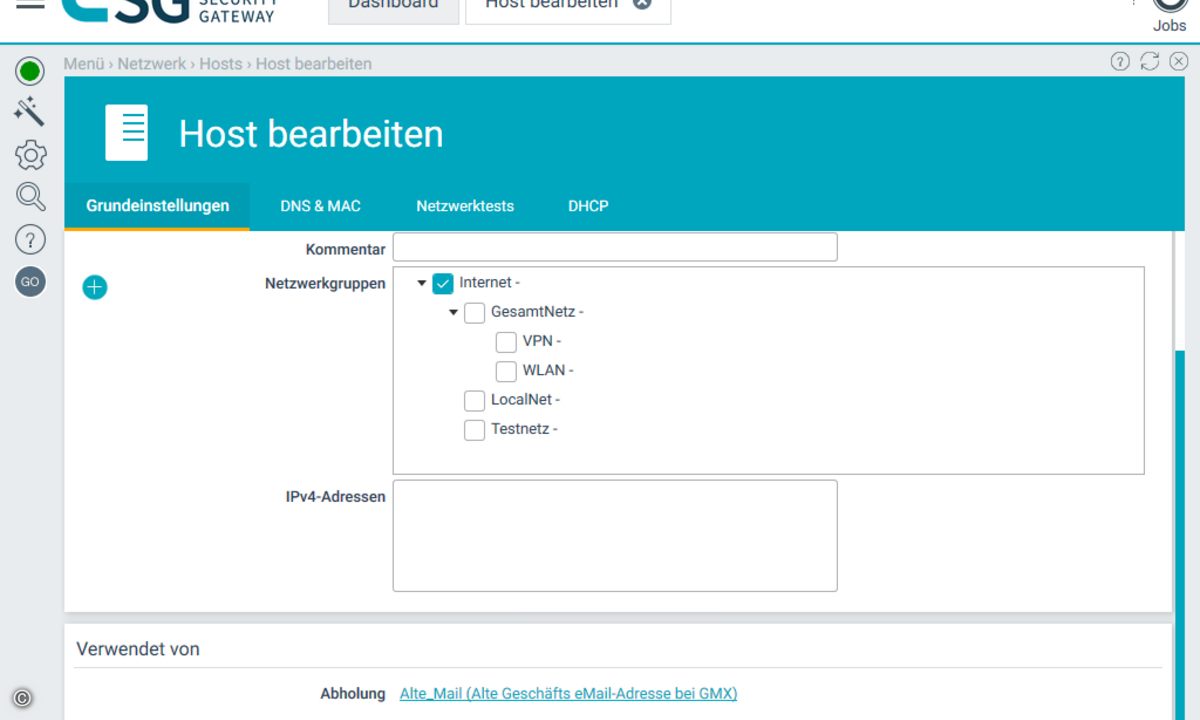

Neben der Hardware spielt die prozessornahe Software eine wichtige Rolle in einem Security-Konzept für Server. Das betrifft insbesondere das BIOS und dessen Nachfolger Unified Extensible Firmware Interface (UEFI). Sowohl das Original als auch die Updates und Upgrades müssen digital zertifiziert sein. Diese Maßnahmen nützen jedoch wenig, wenn die Zugangskontrolle nicht strikt geregelt ist. User Access Controls müssen sicherstellen, dass ausschließlich autorisierte Personen Zugriff auf den Server haben.

Monitoring und Recovery

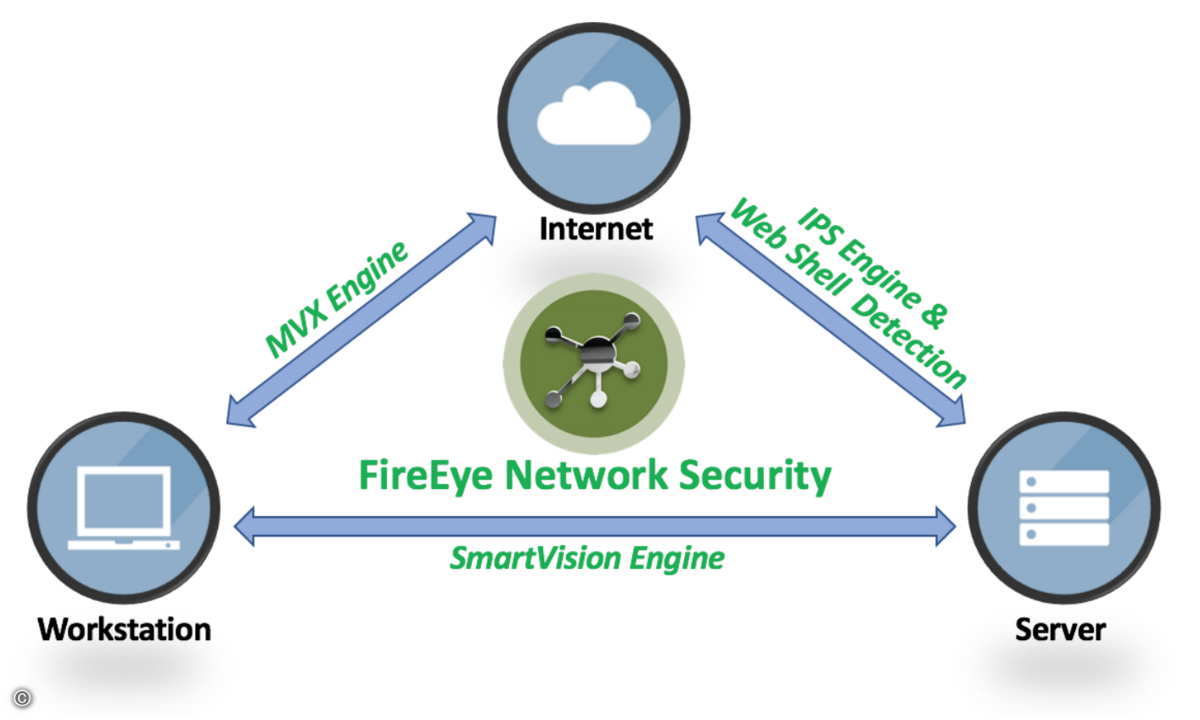

Trotz dieser Schutzmaßnahmen können IT-Verantwortliche Manipulationen nie zu 100 Prozent ausschließen. Ein ständiges Monitoring ist daher unverzichtbar. Um diese Aufgaben und Funktionen zu verwalten, kann eine spezialisierte Management-Software mit eigenem Netzzugang helfen sowie ein integrierter KVM-Server (Keyboard, Video, Maus) und automatisierte Remote- und Monitoring-Funktionen.

Versagen all diese Maßnahmen und eine Cyberattacke ist dennoch erfolgreich, gilt es, das System umgehend wieder in den Originalzustand zu versetzen. Das betrifft vor allem das Rollback der Firmware sowie die Recovery des BIOS (respektive UEFI) und des Betriebssystems. Per Restore-Funktionen können IT-Verantwortliche somit die letzte bekannte Server-Konfiguration vor der Attacke wiederherstellen.

Security mit Augenmaß

Bei allen Sicherheitsmaßnahmen ist es wichtig, die richtige Balance zwischen einem angemessenen Security-Level und dem dafür notwendigen Aufwand zu finden. Die Balance ist abhängig von den rechtlichen Vorgaben der jeweiligen Branche und dem eigenen Schutzbedürfnis. Es gilt dabei die Faustregel: Die letzten Prozentpunkte erfordern einen überproportional großen Aufwand. So ist es beispielsweise möglich, sich für die Server ein eigenes UEFI mit erweiterten Security-Funktionen erstellen zu lassen. Die Frage, wie weit das für die eigenen Belange sinnvoll ist, ist eine Frage des Einzelfalls und muss entsprechend analysiert werden.

Peter Dümig, Senior Product Manager Server, Dell Technologies Deutschland