Der Blick auf die Angriffe von morgen

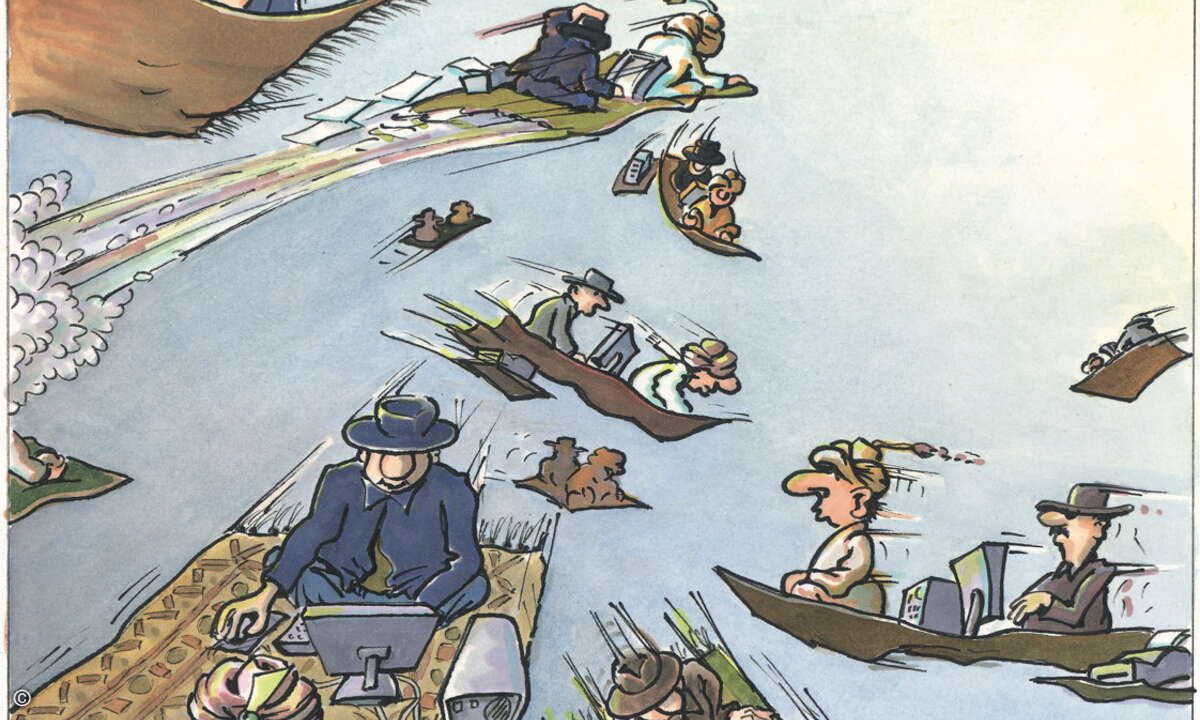

Für Security Teams wird es immer schwieriger, die Abwehrmaßnahmen auf dem aktuellen Stand zu halten – immer in dem Bewusstsein, dass eine vollständige Sicherheit ohnehin nicht möglich ist. Dabei ersticken sie in einer Flut aus Alerts und laufen Gefahr, die wirklichen Bedrohungen zu übersehen.

- Der Blick auf die Angriffe von morgen

- Cyber Threat Intelligence - die Macht von Mensch und Maschine

Die Angreifer sind immer häufiger professionelle Gruppierungen, gut organisiert und finanziert - Spezialisten, die ausgefeilte Attacken genau auf die Opfer zuschneiden, ihre Taktik den Abwehrmaßnahmen anpassen und immer weiter verbessern. Cyberkriminelle kennen die neuesten Zero Day-Lücken, verfügen über hochprofessionelle Werkzeuge und beherrschen Social Engineering-Techniken, mit denen sie gezielte Attacken ausführen - gut getarnt, in mehreren Phasen und über mehrere Kanäle hinweg. So unterlaufen sie traditionelle Verteidigungsmaßnahmen, finden Systemlücken und vertrauliche Daten.

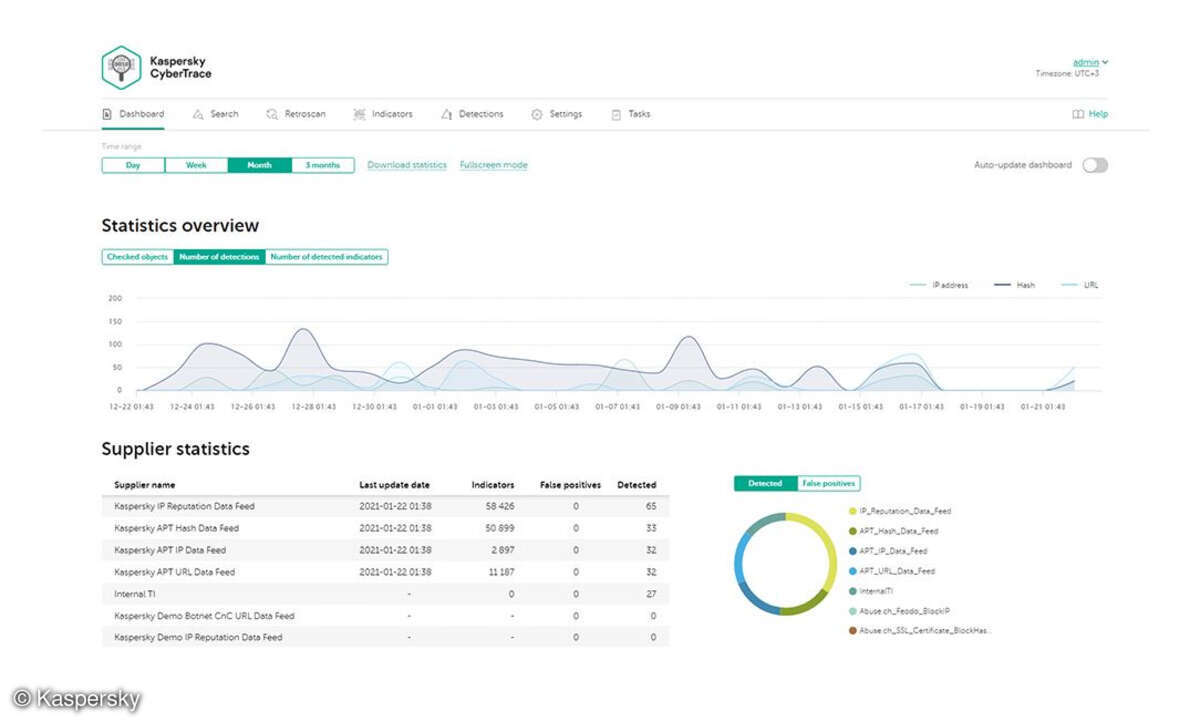

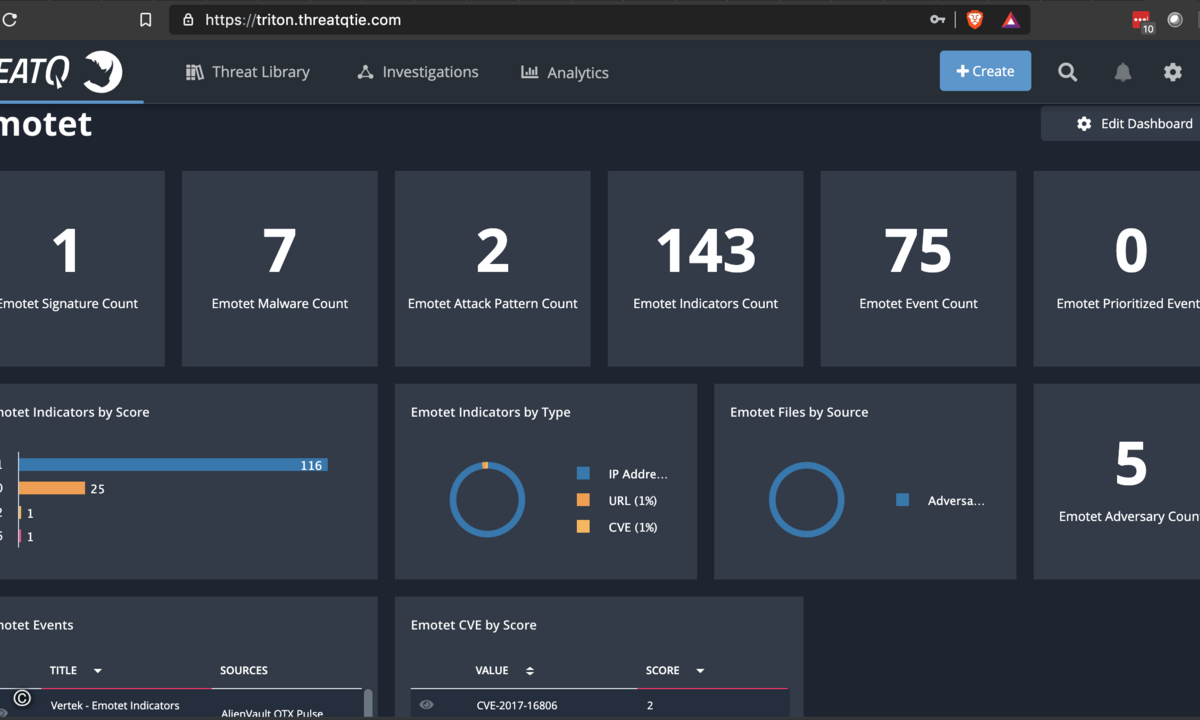

Hilfe verspricht ein neuer Denkansatz: Die wirklich gefährlichen Bedrohungen haben fast immer ein klar definiertes Ziel. Immer mehr Organisationen fokussieren sich deshalb darauf, die wirklich wichtigen Daten abzusichern. Kennt man das Ziel, wird es einfacher, den Kreis der potenziellen Angreifer einzugrenzen. Doch dafür braucht man Informationen - Cyber Threat-Daten, die von Unternehmen und Spezialisten gesammelt und so aufbereitet werden, dass sie daraus den Kontext zu Attacken, aber auch die Möglichkeit zur Frühwarnung bekommen. Ein Täter-Profiling hilft dabei, potenzielle Angreifer über für sie typische Methoden zu identifizieren. Das Resultat sind Cyber Threat Reports - Know-how, das in die Abwehrmaßnahmen einfließt und die frühe Erkennung oder Verhinderung von gezielten Attacken ermöglicht.

Die Stufen einer Attacke

Fast jede Attacke ist ein mehrstufiger Ansatz um Netzwerke zu infiltrieren, sich dort breit zu machen und schließlich die Daten abzuziehen.

- Phase 1 - Infizierung:Spear-Phishing-Attacken nutzen soziale Netzwerke, um in personalisierten Mails auf dynamische Schadseiten zu verweisen und URL-Filter zu umgehen. Angreifer können ein kompromittiertes Netzwerk beobachten und so herausfinden, welche Filesharing-Tools verwendet werden. Überdies können sie zugelassene Anwendungen etwas modifizieren, so dass sie ihre Bedürfnisse erfüllen. Ziel ist es, Passwörter, Hashes und Keys von einem kompromittierten Host zu stehlen. Malware-Erkennnung funktioniert hier nicht, wohl aber verhaltensbasierte Methoden. Die "Drive-By"-Attacke nutzt Web- oder Mail-Vektoren mit Schad-URL. Klassische Security-Tools sehen nur eine einfache HTML-Webseite. Der Exploit ist nur kurz und findet ausschließlich im Speicher (RAM) statt. Damit ist er für eine Anti-Virus-Lösung unsichtbar. Dennoch fungiert er als Türöffner, der ein wiederholtes Eindringen erlaubt. Hier anzusetzen ermöglicht bereits die Entschlüsselung des Exploits.

- Phase 2 - Einnisten: Ausführbare Payloads mit Malware werden heruntergeladen und eine langfristige Kontrolle aufgesetzt. Ein einziger Exploit verwandelt sich in Dutzende von Infektionen auf demselben System. Durch einen Callback lädt der Exploit die eigentliche Malware nach: Key Logger, Trojaner, Password Crackers und File Grabber. Damit sind Mechanismen für langfristige Kontrolle ins System eingebaut.

- Phase 3 - Rückkopplung: Die Malware kann sich replizieren und tarnen, um Scans zu entgehen, Anti-Viren-Scanner zu deaktivieren, fehlende Komponenten nach einer Säuberung neu zu installieren oder Wochen zu schlafen. Irgendwann aber holt sie von den Servern der Kriminellen weitere Befehle ein. Die Nutzung von Callbacks aus dem Inneren der Trusted-Netzwerke führt dazu, dass die Malware-Kommunikation durch die Firewall erlaubt wird und alle Layer des Netzwerks durchdringt. Dieser kritische Schritt ist im Fokus der meisten Security-Tools - doch das wissen auch die Angreifer, die ihr Vorgehen besonders in dieser Phase verschlüsseln.

- Phase 4 - Datenklau: Die Daten der infizierten Server werden über verschlüsselte Files oder ein normales, erlaubtes Protokoll wie FTP oder HTTP an einen externen Server in der Hand der Kriminellen übertragen. Erst in dieser Phase entsteht der eigentliche Schaden für das Unternehmen durch Datendiebstahl oder Manipulation.

- Phase 5 - Horizontale Verbreitung: Nach dem erfolgten Datenklau ist es das Ziel der Kriminellen, über einzelne Systeme hinaus eine langfristige Kontrolle über das gesamte Netzwerk zu etablieren. Sie werden versuchen, die komplette Infrastruktur zu mappen, die wichtigsten Assets zu definieren und einen Stützpunkt auf allen Zielservern zu etablieren. Die Malware sucht dafür nach gemappten Laufwerken auf infizierten Laptops oder Desktops und verbreitet sich breiter und tiefer in die Netzwerk-Fileshares hinein.

Heutige Firewalls, Intrusion Prevention, Anti-Virus und Web Gateways bauen auf relativ statischen Signatur- oder Listen-basierten Mustererkennungstechnologien auf und haben damit kaum eine Chance, Angreifer während eines Zero Days, einer einmaligen Verwendung von Malware und APT-Taktiken, zu stoppen. Sie untersuchen jeden Angriffs-Vektor in jedem Stadium als separaten Pfad und unabhängigen Event, nicht als orchestrierte Serie von Cyber-Vorfällen. Eine "drive-by" Web-Infektion sieht aber aus wie eine zufällige Fehlentscheidung eines Users, eine zweifelhafte Website zu besuchen. Wenn die Infektion nicht zur ursprünglichen Spear-Phishing-Mail zurückverfolgt werden kann, die den Beginn einer mehrstufigen Attacke darstellt, werden Cyberkriminelle viel zu spät bemerkt.