Vorsicht ist besser als Nachsicht

Im IoT oder in der Industrie 4.0 steht die allesumfassende digitale Vernetzung im Mittelpunkt. Kriminelle nutzen Sicherheitslücken in digitalen Objekten und Services aus, um Unternehmen zu erpressen oder Daten zu stehlen. Security by Design muss stärker in den Fokus der Verantwortlichen rücken.

- Vorsicht ist besser als Nachsicht

- So sicher wie möglich oder nötig?

Das IoT ist seit Jahren Hype-Thema und die Aussichten sind in Deutschland sehr gut. Jüngst hat der Research-Spezialist IDC verkündet: 2018 könne hierzulande das Jahr des IoT-Durchbruchs werden. Laut einer Umfrage planen immerhin 51 Prozent der befragten Unternehmen noch in diesem Jahr entsprechende Projekte umzusetzen. Dennoch ist seit einigen aufsehenerregenden Vorfällen das Thema IoT immer stärker unmittelbar mit Sicherheitsbedenken verbunden. So sorgte Ende 2016 das auf der Schadsoftware Mirai basierende Botnetz für stundenlange Ausfälle von Webseiten und Plattformen. Es speiste sich aus den Rechenressourcen von Millionen internetfähiger, vernetzter Geräte. Unternehmen rund um den Globus waren von den Ausfällen betroffen. In diesem Kontext rückten die Risiken der Vernetzung stärker ins Bewusstsein der breiten Öffentlichkeit und insbesondere der Terminus „Security by Design“ in den Vordergrund. Denn diese Angriffswelle legte die Anfälligkeit von IoT-Geräten schmerzhaft offen – zumal oft schon Maßnahmen wie ein geändertes Standardpasswort gereicht hätten, um eine Übernahme der IoT-Geräte zu verhindern.

Der Begriff Security by Design stammt ursprünglich aus der Softwareentwicklung und beinhaltet ein durchgängiges Einbinden von sicherheitsrelevanten Aspekten schon bei Konzeption und Programmierung von Anwendungen. Verschiedene Studien haben belegt, dass es für Unternehmen kostengünstiger wird, je früher sie im Prozess Sicherheitsmängel feststellen. So fallen die Kosten für deren Beseitigung in der Implementierung niedriger aus als im Betrieb.

Ganzheitliche Sicherheit von Anfang an

Das Fraunhofer Institut hatte bereits 2013 festgestellt: Bei der Anwendungsentwicklung ist der Aufwand zur Behebung von Sicherheitsmängeln in der Codierungs-Phase fünf Mal höher als in der vorhergehenden Anforderungsanalyse und dem Architektur-Design. In der Beta-Testphase sind die Kosten schon 15 Mal höher und nach Release sogar 30 Mal. Hinzu kommt, dass nachträglich vorgenommene Sicherheitsänderungen meist nicht so effektiv sind. Das hat beispielsweise Intel im Januar dieses Jahres anschaulich gezeigt: Nachdem massive Sicherheitslücken in Intel-Prozessoren bekannt wurden, versuchte der Konzern diese nachträglich mit Sicherheitsupdates zu beheben. Dies ging allerdings schief und führte dazu, dass sich Computer unberechenbar verhalten konnten. Schließlich warnte der Hersteller davor, die Updates einzuspielen. Die Rücksichtnahme auf Sicherheit sollte sich durch den gesamten Lebenszyklus einer Software bis hin zu regelmäßigen Patches im laufenden Betrieb ziehen. Davon abgeleitet hat sich deshalb „Security by Design“ zunehmend zu einem Vorgehensmodell entwickelt, das grundlegend für ganzheitliche Sicherheit steht und nicht mehr nur auf Software beschränkt ist. Es umfasst vielmehr ganze Systemlandschaften und -architekturen sowie Dienste und schließt auch den Einsatz der Cloud mit ein. Um einen Security-by-Design-Anspruch zu erfüllen, müssen Unternehmen die erforderliche Infrastruktur mit ihren gesamten Komponenten, der eingesetzten Software und auch den Betrieb berücksichtigen – von Anfang an.

Sicherheit durch Technik und Organisation

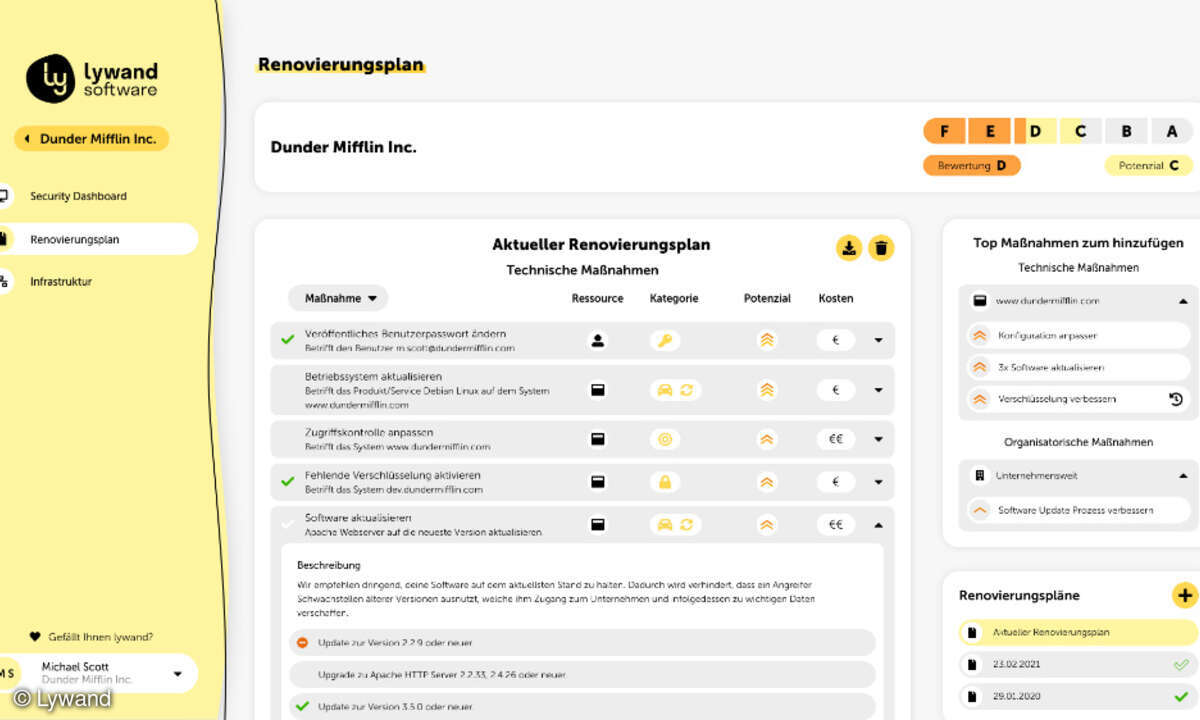

Security by Design als ganzheitlicher Ansatz umfasst sowohl technologische als auch organisatorische Maßnahmen. Die Krux dabei ist: Die Vernetzung im IoT erfordert für einen Datenaustausch eine gewisse Offenheit von Geräten und Systemen. Gleichzeitig führt ein hoher Grad an Abschottung zu einem höheren Sicherheitsniveau. Denn je weniger Schnittstellen nach außen vorhanden sind, desto geringer ist die Zahl potenzieller Schlupflöcher. Daher gilt es, eine Balance zu finden aus Vernetzung und Sicherheit.

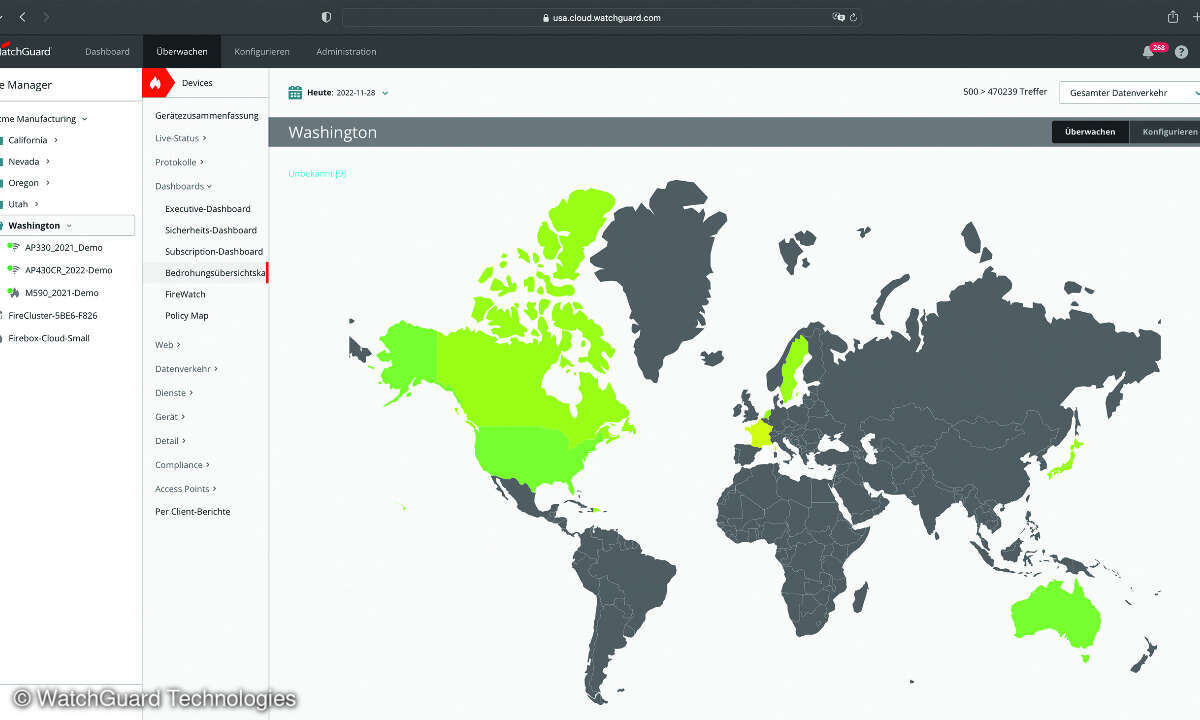

IT-Landschaften von Unternehmen müssen heute auch extern kommunizieren. Das fängt beimE-Mailverkehr mit Kunden oder Partnern an, reicht über Websites und Applikationen bis hin zu internetfähigen Produkten, die sich beim Nutzer befinden. Schnittstellen und Kanäle nach außen erweisen sich als offene Flanken und entwickeln sich zu neuralgischen Punkten. Sicherheit auf technologischer Ebene lässt sich hier nur mit einem sichereren API-Design, Verschlüsselung und auf Infrastrukturseite mittels verschiedener Sicherheitsbausteinen durchgängig Ende-zu-Ende herstellen. Dazu gehören grundlegend Firewall, Web Application Firewall (WAF) und Loadbalancer. Zudem sollten kontinuierlich technische Sicherheitsüberprüfungen stattfinden wie etwa Schwachstellen-Scans und Penetration Tests. Darauf aufbauend ist ein Vulnerability Management erforderlich. Zusätzliche Komponenten wie eine Intrusion Prevention und Intrusion Detection zum Abwehren und Aufspüren von Eindringlingen im Netzwerk sind wichtig, um im Ernstfall gewappnet zu sein. Dazu ergänzend ist ein SIEM (Security Information and Event Management) sinnvoll, um ungewöhnlichen Datenverkehr im Netzwerk aufzuspüren.

Auf organisatorischer Seite stehen vor allem Monitoring- und Managementprozesse im Fokus, zum Beispiel für das User und Account Management. Denkbar sind sowohl interne als auch externe Kontrollen, die alle Bereiche umfassen, etwa die Konzepte und Mechanismen für Backups und Desaster Recovery. Ebenso gehören Wirksamkeitskontrollen von Alarmen auf die Checkliste. Device und Asset Management sind speziell im Hinblick auf mobile Endgeräte, die auch außerhalb des Unternehmensnetzes unterwegs sind, besonders genau zu betrachten. Diese entwickeln sich andernfalls schnell zu einem großen Risiko. Da Sicherheit nicht allein an der Technik hängt, sondern genauso an den Mitarbeitern, sind Schulungen empfehlenswert.

Es bieten sich Awareness-Kampagnen und regelmäßige IT-Security-Workshops an. Dabei erzielen Einmal-Aktionen meist nicht den gewünschten Effekt. Daher sind so wie in allen anderen Bereichen kontinuierliche Maßnahmen für eine bessere Sicherheit erforderlich. Sicherheit umfasst auch Datenschutz. Im Zuge der im Mai in Kraft getretenen EU-Datenschutzgrundverordnung, die „Privacy by Design“ fordert, lassen sich wichtige Sicherheitsmechanismen mit verankern. Unternehmen müssen nachweisen, wie sie Daten schützen. Sie sollten sich also sicher sein, dass sie alle erforderlichen Maßnahmen ergriffen haben, um sich selbst nicht angreifbar zu machen.