Welche Sicherheitsvorfälle sind wichtig und welche nicht?

Allein durch Firewalls und SIEM-Lösungen kann umfassende Sicherheit nicht garantiert werden. Vernachlässigt werden oft Themen wie Infrastruktursicherheit, Malware-Erkennung, Threat Intelligence Datafeed sowie autoritatives IP Address Management

- Welche Sicherheitsvorfälle sind wichtig und welche nicht?

- Je mehr Quellen desto besser

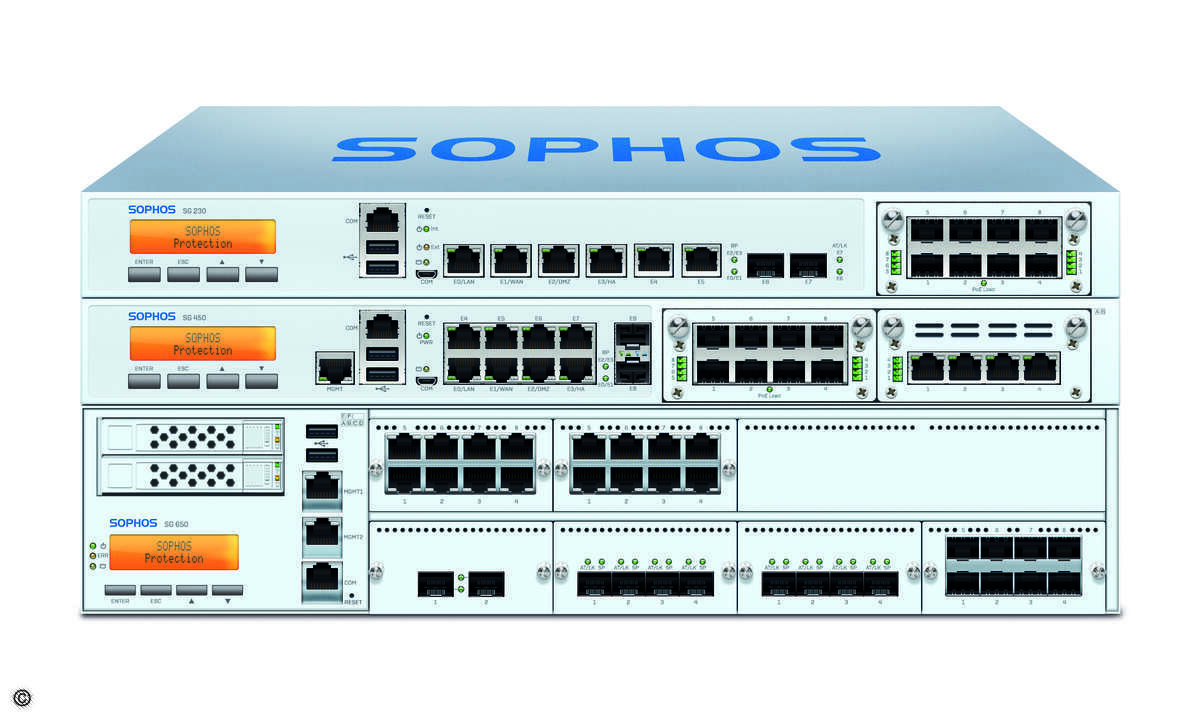

Nur etwa fünf bis zehn Prozent der in einem Unternehmen angezeigten Sicherheitswarnhinweise sind überhaupt relevant. Diese entstammen normalerweise zwei Quellen: einer Security Information and Event Management-Lösung (SIEM) oder einer Security-Komponente wie einer Firewall. Eine SIEM-Lösung ist nicht dafür konzipiert, jegliche Art von Vorfällen zu erkennen und zu beurteilen – dies erschwert es Unternehmen, die Relevanz einer Bedrohung richtig einzuschätzen. Firewalls wiederum bieten Schutz vor Malware, Viren oder Trojanern, der Umfang ist jedoch oftmals eingeschränkt. Was beide Komponenten in der Regel nicht umfassen, sind Infrastruktursicherheit, Malware-Erkennung, einen Threat Intelligence Datafeed sowie autoritatives IP Address Management.

Kontrollpunkt Domain Name System

Bisher oft ein Schwachpunkt auf Infrastrukturebene, kann das Domain Name System (DNS) ergänzt um DNS Security ein starker Kontrollpunkt werden, um relevante Sicherheitsvorfälle und gefährliche Transaktionen herauszufiltern. Das DNS ist einer der wichtigsten Dienste in IP-basierten Netzwerken. Kernfunktion des DNS ist die Umsetzung von Domainnamen in IP-Adressen. Diese Eigenschaft qualifiziert das DNS als Kontrollinstanz, die normale Transaktionen von böswilligen unterscheiden und diese herausfiltern kann. In Kombination mit Threat Intelligence Diensten können Daten aus unterschiedlichen Quellen gesammelt, gefiltert und analysiert werden. Ziel ist es, Unternehmen zu helfen, Gefahren rasch zu erkennen und die eigene IT zu schützen. Dadurch können Security-Researcher die Risiken verstehen, Schwachstellen schließen und Hackerangriffen präventiv vorbeugen.

Eine dedizierte DNS-Firewall bietet darüber hinaus Schutz vor Malware. Sie verhindert eine Malware-Infektion sowie die Verbreitung innerhalb eines Netzwerks, Phishing-Kampagnen sowie Data Exfiltration. Außerdem wird die Kommunikation von Malware und APT über das DNS-Protokoll zu Botnetzen und Command-and-Control-Servern (C&C) blockiert.

Was passiert im Netzwerk?

Wer ist wann und wo mit welchem Gerät und unter welcher IP-Adresse im Netzwerk eingeloggt? Diese grundlegende Frage ist fundamental für die Sicherheit im Netzwerk. Nur so kann ein möglicherweise infiziertes Endgerät identifiziert und isoliert werden. Abhilfe kann hier autoritatives IP Address Management schaffen, da jedes IP-fähige Gerät im Netzwerk erfasst wird, egal welche Abteilung für die Verwaltung des jeweiligen Geräts zuständig ist. Wird nun ein Securityvorfall gemeldet – beispielsweise von einer Firewall – macht es für das weitere Vorgehen einen erheblichen Unterschied, ob sich ein Nutzer im Hochsicherheitsbereich im Serversegment oder aber im Gäste-WLAN eingeloggt hat. Leider tappen zahlreiche Security-Teams aktuell im Dunkeln, denn autoritatives IP Address Management ist noch nicht weit verbreitet.