Vier Sicherheitsstrategien für OT-Umgebungen

Durch die verstärkte Vernetzung mit der Informationstechnologie ist die Betriebstechnologie vermehrt Cyberrisiken ausgesetzt. Mit welchen konkreten Strategien und Instrumenten können Unternehmen ihre Infrastrukturen vor solchen Angriffen schützen?

Der Artikel beantwortet unter anderem folgende Fragen:

- Welche Auswirkungen hat die Vernetzung der OT auf die Cybersicherheit?

- Welche Vorteile bietet ein Zero-Trust-Ansatz?

- Wie muss das Zugriffs- und Identitätsmanagement aufgebaut sein?

- Warum sollten Unternehmen ihr Netzwerk segmentieren?

- Wie lässt sich die OT-Umgebung laufend analysieren?

Betriebstechnologie (Operational Technology, OT) bezeichnet Hard- und Software, die verwendet wird, um physische Prozesse, Geräte und Infrastrukturen zu überwachen und zu steuern. Verschiedene Branchen wie Fertigung und Energieversorgung, Transport und Logistik, Finanz- und Gesundheitswesen sind auf Operational-Technology-Lösungen angewiesen, um ordnungsgemäß zu funktionieren. Werden diese Lösungen angegriffen, können kritische Dienste ausfallen. Im schlimmsten Fall kommt es zu Unfällen und der Gefährdung der öffentlichen Sicherheit. Manipulationen an OT-Umgebungen sollte daher so früh wie möglich vorgebeugt werden.

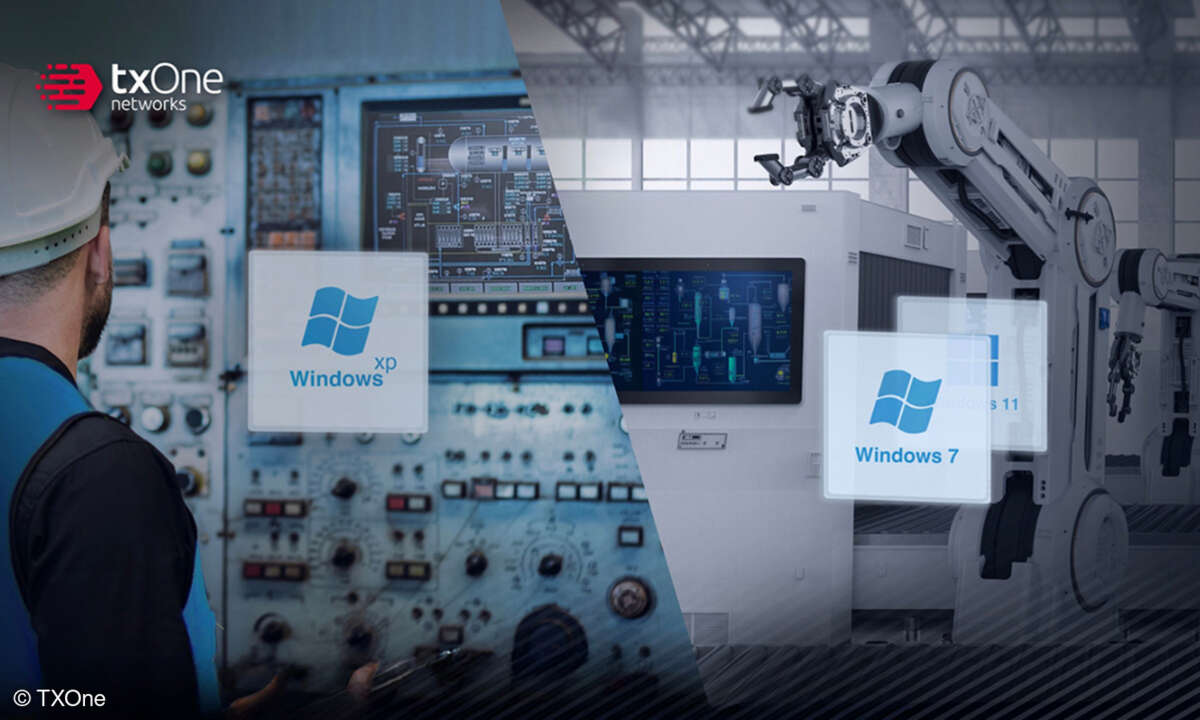

Früher benötigten Unternehmen keine OT-Sicherheit, da ihre Betriebstechnologie nicht mit dem Internet verbunden und somit keinen externen Bedrohungen ausgesetzt war. Heutzutage sind OT-Systeme jedoch nicht mehr isoliert, sondern mit Unternehmensnetzwerken verbunden. Anwendungen analysieren und verwalten die industriellen Umgebungen zunehmend in Echtzeit. Durch die Integration von OT- und IT-Netzwerken sind OT-Systeme heute denselben Cyberbedrohungen ausgesetzt wie die IT. Infolge dieser Vernetzung kann fast jeder Zugangspunkt ein Ziel sein, um in die Unternehmensinfrastruktur einzudringen und Schaden anzurichten. Ein umfassender Schutz gegen Cyberangriffe ist für OT-Umgebungen daher erforderlich. Vier Strategien können dabei helfen, Cyberrisiken zu minimieren.

Anbieter zum Thema

1. Zero-Trust-Netzwerkmodell umsetzen

Chief Information Security Officers (CISOs) und Betriebsleiter kritischer Infrastrukturen benötigen Lösungen, die den Anforderungen von IT- und OT-Umgebungen gleichermaßen gerecht werden. Netzwerksichtbarkeit sowie Kontrolle und Überwachung innerhalb der Infrastruktur sind Schlüsselkomponenten einer guten Sicherheitsstrategie und helfen, den Schaden eines Angriffs zu reduzieren. Als Teil des Cybersecurity-Ansatzes erweist sich das Zero-Trust-Modell als zunehmend unerlässlich, da es eine widerstandsfähige Basis für die Absicherung von IT- und OT-Umgebungen schafft.

Das Zero-Trust-Netzwerkmodell stellt sicher, dass eine Person, eine Anwendung oder ein Gerät nur auf die Ressourcen zugreifen kann, die für die Ausführung ihrer spezifischen Funktion erforderlich sind. Diese Strategie sieht vor, dass keinem Benutzer – unabhängig davon, ob er sich innerhalb oder außerhalb des Netzwerks befindet – standardmäßig vertraut wird. Jeder Benutzer und jedes Gerät werden als Bedrohung behandelt und müssen ihre Legitimität nachweisen, bevor sie Zugriff erhalten. Wenn Zugriffsrechte oder eine Funktion kompromittiert sind oder verdächtige Verhaltensweisen vorliegen, wird der Netzwerkzugriff eines Angreifers eingeschränkt.

2. Identitäts- und Zugriffsmanagement kontrollieren

Zusätzlich zu einem übergreifenden Zero-Trust-Ansatz sollten OT-Verantwortliche auch proaktive Maßnahmen eigreifen, um sicherzustellen, dass nur autorisierte Personen und Systeme Zugriff auf die Betriebstechnologie der Organisation haben. Im Gegensatz zu einem IT-System verfügt ein OT-System in der Regel nicht über eine vollständige Auswahl an Werkzeugen, die granular konfiguriert werden können, um den Fernzugriff zu ermöglichen. Um diese Unterschiede auszugleichen, sollten OT-Verantwortliche Identitäten und Zugangsdaten kontrollieren und die Zugriffsrechte von aktuellen und ehemaligen Mitarbeitern überwachen und verwalten.

Gestohlene Zugangsdaten sind ein Element vieler Cyberangriffe auf OT-Systeme. Es kommt vor, dass ein wohlmeinender Mitarbeiter seine Zugangsdaten preisgibt oder auf andere Weise zu einem Unsicherheitsfaktor wird, sodass Hacker Zugriff auf ein kritisches System erhalten. Unternehmen sollten daher ihre Belegschaft für potenzielle Bedrohungen sensibilisieren und sie gezielt schulen, wie sie ihre Zugangsdaten schützen können. Darüber hinaus ist es sinnvoll, die Zugriffsrechte ehemaliger Mitarbeiter sofort zu entziehen und vorübergehend gewährte Zugriffsrechte für Besucher und Gäste zu widerrufen. Es ist in der Regel wesentlich einfacher, einen zu frühen Entzug von Zugriffsrechten zu korrigieren, als die Folgen eines Cyberangriffs zu beheben.

Um den angemessenen Schutz zu gewährleisten, ohne die Cybersecurity-Teams zu überlasten, ist der Einsatz automatisierter Fernzugriff-Tools von Vorteil. So helfen Multifaktor-Authentifizierungs-Tools CISOs dabei, den Zugang zu Unternehmensnetzwerken effizient zu kontrollieren, da sie standardmäßig mehr als eine Form der Identitätsprüfung erfordern. Bei der Anmeldung wird ein Mitarbeiter beispielsweise aufgefordert, ein Passwort einzugeben und zusätzlich eine Sicherheitsfrage zu beantworten oder einen Fingerabdruck zu scannen. Dadurch wird die Wahrscheinlichkeit, dass ein Angreifer in das System eindringen kann, erheblich verringert.

3. Netzwerksegmentierung implementieren

Netzwerksegmentierung ist eines der wirksamsten architektonischen Konzepte zum Schutz von OT-Umgebungen. Die Idee besteht darin, das Netzwerk in eine Reihe von funktionalen Segmenten oder „Zonen“ zu unterteilen, wobei jede Zone nur für autorisierte Geräte, Anwendungen und Benutzer zugänglich ist. Eine Firewall definiert und erzwingt die Zonen und definiert auch Kanäle, über die wichtige Daten und Anwendungen von einer Zone in eine andere übertragen werden können. Das architektonische Modell der Zonen und Kanäle reduziert die Angriffsfläche und schränkt somit die Möglichkeiten eines Angreifers ein, sich im Unternehmensnetzwerk zu bewegen.

4. Datenverkehr auf verdächtige Aktivitäten analysieren

In OT-Umgebungen ist eine kontinuierliche Überwachung von Systemen und Prozessen auf ungewöhnliche Aktivitäten unerlässlich. Dabei ist es wichtig, geeignete Werkzeuge zur Erkennung von Anomalien und Bedrohungen einzusetzen, um Fehlalarme zu vermeiden und das IT-Security-Team nicht unnötig abzulenken. Eine Möglichkeit ist der Einsatz von Next Generation Firewalls, die den Netzwerkverkehr kontinuierlich überwachen, Bedrohungsinformationen sammeln und Geräte im Netzwerk anhand ihrer Eigenschaften und Verhaltensmuster kategorisieren und profilieren, um ungewöhnliche Aktivitäten schnell zu erkennen. Sobald eine Bedrohung erkannt wird, kann die Firewall Quarantänemaßnahmen ergreifen, das entsprechende Datenpaket verwerfen oder Warnmeldungen versenden, um das System und seine Ressourcen zu schützen.

Um die Bedrohungserkennung und die Compliance-Berichterstattung weiter zu erleichtern, sollten OT-Security-Teams eine Security Information and Event Management (SIEM)-Lösung implementieren, die eine Echtzeit-Topologie des Netzwerks erstellt und sicherheitsrelevante Ereignisse im Netzwerk verfolgt, bewertet und aufzeichnet. Dadurch können Daten aus verschiedenen Sicherheitslösungen und Geräteprotokollen in IT- und OT-Netzwerken korreliert werden, um mehr Kontext zu liefern, Reaktionszeiten zu verkürzen und die Berichterstattung zu vereinfachen.

Künftige Herausforderungen erfordern einen Plattformansatz

Die dynamische Sicherheitslandschaft und die Bedrohungen, die mit der Integration von IT und OT einhergehen, stellen die OT-Umgebungen von Unternehmen vor neue Herausforderungen. Um gerade kritische Infrastrukturen effektiv zu schützen, benötigen CISOs Lösungen, die den Anforderungen der IT- und OT-Umgebungen gerecht werden und eine vollständige Unternehmenstransparenz und -kontrolle sicherstellen.

Die Sicherheitsüberlegungen der betroffenen Organisationen müssen über das lokale System hinausgehen und die OT-Betriebssysteme und Netzwerkinfrastrukturen abdecken sowie die zunehmende Abhängigkeit von Geräten im industriellen Internet der Dinge berücksichtigen. Ein Plattformansatz ist dabei unerlässlich.

Um ihre Systeme langfristig zu schützen, sollten Unternehmen daher eine proaktive Cybersecurity-Strategie einführen, deren Schwerpunkt auf Sichtbarkeit, Segmentierung und sicherem Zugang sowie auf Kontrolle und Verhaltensanalyse liegt und die jeden Verbindungspunkt zur Außenwelt schützt.

Mirco Kloss, Manager Business Development, Operational Technology DACH bei Fortinet