G Data Endpoint Protection Business im Test

G Data bietet mit der Endpoint Protection Business eine modular aufgebaute Sicherheitslösung für Unternehmen, die Wert auf lokale Steuerung und hohe Erkennungsraten legen. Die Plattform kombiniert signatur- und verhaltensbasierte Verfahren mit KI-gestützter Analyse, unterstützt verschiedene Betriebssysteme und ermöglicht eine zentrale Richtlinienverwaltung – auch ohne Cloud-Anbindung.

Die Business Variante von G Data richtet sich an Organisationen, die eine lokal kontrollierbare Endpoint Plattform mit umfassender Abdeckung für Windows, Linux, macOS sowie mobile Geräte benötigen. Die Lösung kombiniert signaturbasierte und verhaltensbasierte Verfahren mit DeepRay und Beast, integriert Firewall und Antispam und ergänzt das Paket um einen Policy Manager für Anwendungen, Geräte und Webzugriffe. Der gesamte Entwicklungsprozess findet laut G Data in Deutschland statt und folgt strengen Datenschutzrichtlinien. Wir haben uns auch dieses Produkt etwas näher angeschaut und in unseren Tests die Ergebnisse der aktuellen AV-Comparatives Prüfung eingebunden.

Anbieter zum Thema

Schutzarchitektur mit hybrider Erkennung

G Data kombiniert mehrere Ebenen zu einer kohärenten Abwehr. Die CloseGap-Hybridtechnologie bildet den Kern der Analysepipeline. Sie kombiniert die eigene G Data-Engine mit der Bitdefender-Engine, die parallel aktiv ist und zusätzliche Erkennungslogiken beisteuert. Der Aufbau führt zu einer breiteren Signaturbasis und vergrößert die Menge an heuristischen und strukturorientierten Detektionsmustern. Unternehmen profitieren dadurch von zwei vollständig unterschiedlichen Engines, die unabhängig voneinander auf Dateien, Prozesse und Netzwerkobjekte reagieren.

Die proprietäre G Data-Engine analysiert Systemvorgänge lokal und bleibt auch ohne Cloud-Anbindung vollständig arbeitsfähig. Die Bitdefender-Engine ergänzt dies durch zusätzliche Metadaten, strukturierte Patternsets und zahlreiche Signaturfamilien, die sich in umfangreichen Testreihen bewährt haben. Diese Kombination verschiebt die Trefferwahrscheinlichkeit bei neuen oder stark getarnten Schadfamilien nach oben und verbessert die Stabilität in heterogenen Umgebungen, in denen sowohl klassische Malware als auch komplexe Angriffstechniken auftreten.

Quelle: connect professional

Die parallele Verarbeitung führt zu einer höheren Wahrscheinlichkeit, dass mindestens eine Engine ein auffälliges Objekt frühzeitig identifiziert. Für Unternehmen reduziert sich dadurch das Risiko von Fehlklassifikationen in der Anfangsphase einer Kampagne. Die Datenlage aus dem AV-Comparatives-Test zeigt, dass Lösungen mit Bitdefender-Unterstützung regelmäßig hohe Raten bei der Dateierkennung erzielen. G Data positioniert sich innerhalb dieser Gruppe auf einem stabilen Niveau, das eng an die Spitzengruppe anschließt. Die Hybridstrategie beeinflusst jedoch die Systemlast, da die Engines eigenständig arbeiten. Dies erklärt den im Performance-Test gemessenen Impact-Wert und verdeutlicht, warum die Plattform im Vergleich zu kompakteren Single Engine Produkten eine spürbare Lastdifferenz erzeugt.

KI-Verhalentsanalyse und Exploit-Schutz

Die Lösung untersucht Dateioperationen durchgehend, erfasst Prozessverhalten und nutzt DeepRay zur Enttarnung verschleierter Malware. DeepRay analysiert umfangreiche Merkmalsmuster und reduziert die Trefferfläche getarnter Schadprogramme. Ergänzend bewertet Beast das gesamte Systemverhalten und blockiert Prozesse im frühesten Moment eines Angriffs.

Beast ist die lokale KI-gestützte Verhaltensanalyse von G Data, die Angriffe unabhängig von Signaturen und Cloud-Reputation in Echtzeit erkennt und auf Prozess- sowie Systemebene blockiert. Die Technologie arbeitet vollständig lokal und benötigt keine Verbindung zu Cloud-Diensten. Für Systeme ohne ständige Internetanbindung bleibt die Erkennungsfähigkeit daher stabil.

Der Exploit-Schutz adressiert Schwachstellen in Softwarekomponenten und verhindert die Ausnutzung fehlerhafter Speicherbereiche. BankGuard schützt Browser Sitzungen bei Online-Zahlungen durch eine Manipulationskontrolle im lokalen Speicher. Die integrierte Prüfung von USB-Geräten erkennt Tastatur-Emulationen und blockiert sie. Damit wird verhindert, dass Geräte mit gefälschter Kennung Befehle auf dem System ausführen.

Das Anti Ransomware-Modul überwacht Schreibmuster und erkennt Verschlüsselungsaktivitäten frühzeitig. Schadprozesse werden unmittelbar beendet und Dateien in Quarantäne verschoben. Der Wächter als On Access-Scanner kombiniert reaktiven Dateischutz mit heuristischen und verhaltensbasierenden Verfahren. Ausnahmen für Dateien, Ordner und Prozesse können granular gesetzt werden.

Erweiterte Betrachtung der modularen Architektur

G Data strukturiert alle Komponenten in wiederverwendbare Module, die im Administrator in getrennten Menüs erscheinen. Die Lösung blendet ausschließlich Module ein, die lizenziert sind. Dies reduziert Komplexität und erleichtert die Orientierung im Regelwerk. Administratoren steuern Richtlinien zentral und verteilen Konfigurationen auf Gruppen und einzelne Endpoints. Der modulare Aufbau betrifft Antivirus, Firewall, Antispam, Policy Manager, MDM, Patch Management sowie die serverseitigen, optionalen Mail und Proxy Schutzmodule.

Innerhalb des Dateiwächters erfolgt eine klare Trennung zwischen klassischer Dateierkennung und verhaltensbasierter Analyse. Der Realtime-Wächter untersucht Systemaufrufe und Dateioperationen. Die Verhaltenserkennung greift, sobald Prozesse untypische Muster zeigen. Beide Ansätze ergänzen sich und stellen sicher, dass Angriffe sowohl im Vorfeld als auch in der Ausführung erkannt werden.

Einbindung in gemischte Umgebungen

Die Lösung schützt Windows, Linux und macOS-Systeme. Linux-Clients profitieren von verbreiterten Distributionsprofilen und erweiterten On Access-Mechanismen. Mac-Clients werden ebenfalls zentral verwaltet. Für Android und iOS steht ein integriertes Mobile Device Management bereit. Es umfasst Gerätekontrolle, Standortfunktionen, App-Kontrolle, Webschutz für Android und Diebstahlschutz. Die Mobilgeräte erscheinen in der Client-Übersicht des Dashboards und lassen sich mit Regeln und Gruppenrichtlinien steuern. Anforderungen aus Enterprise Mobility Management Umgebungen werden unterstützt.

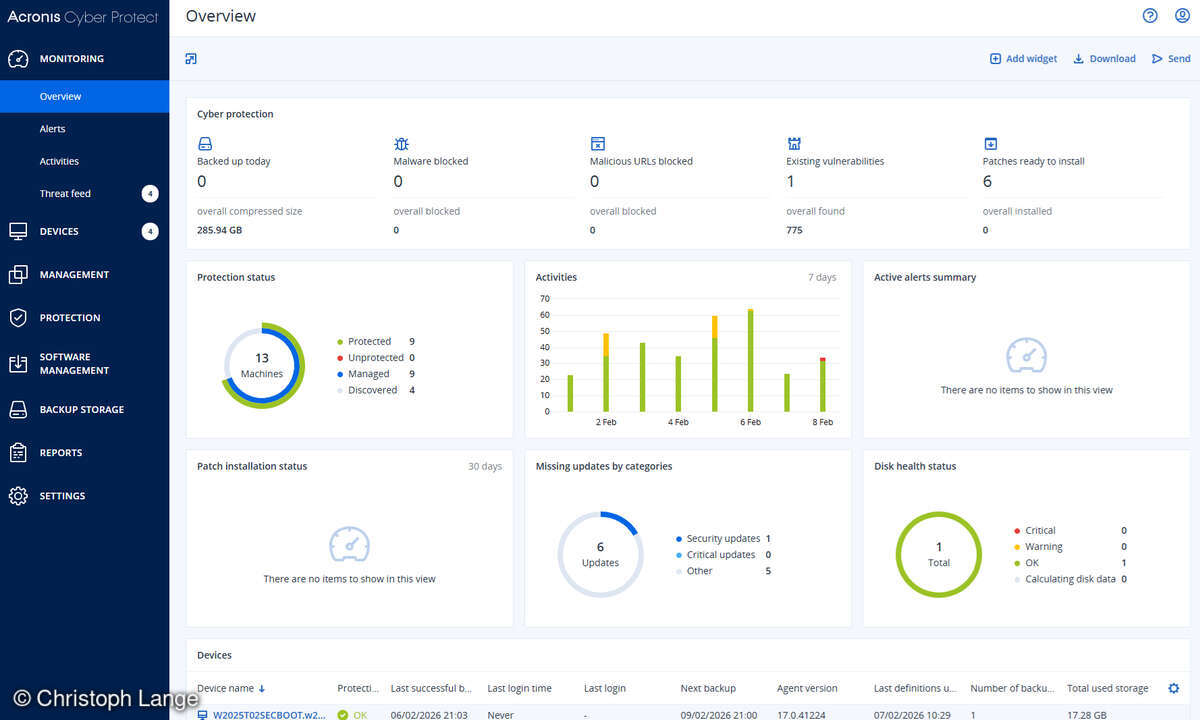

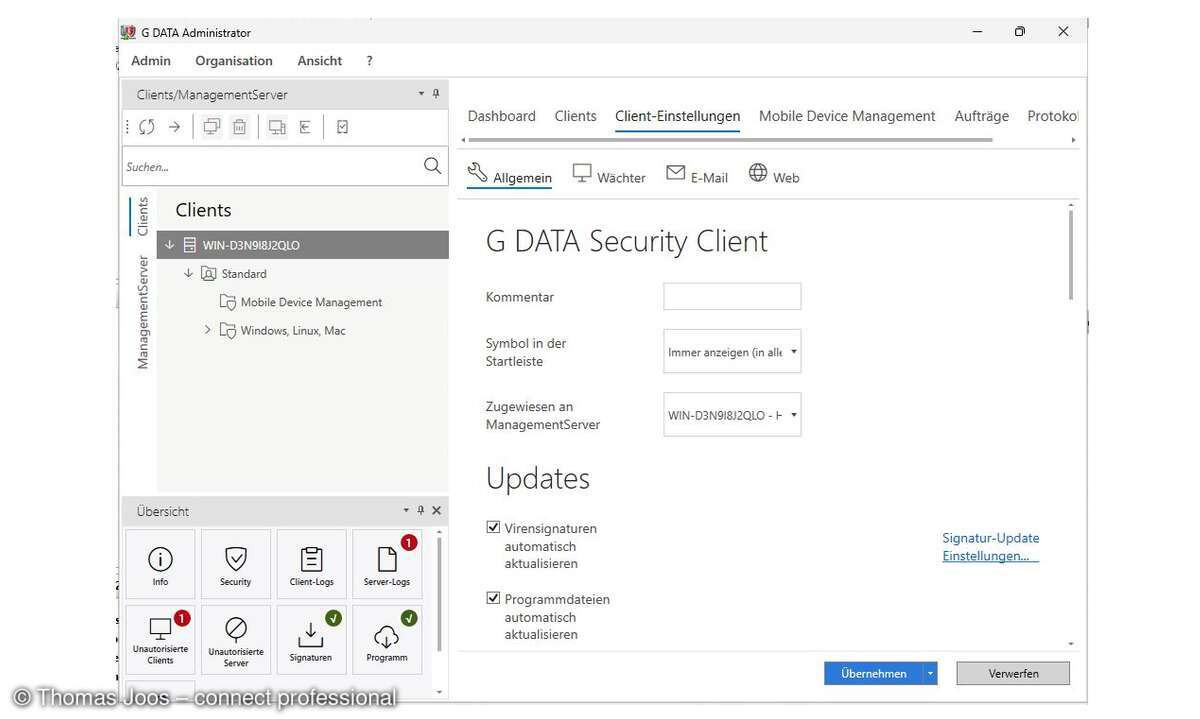

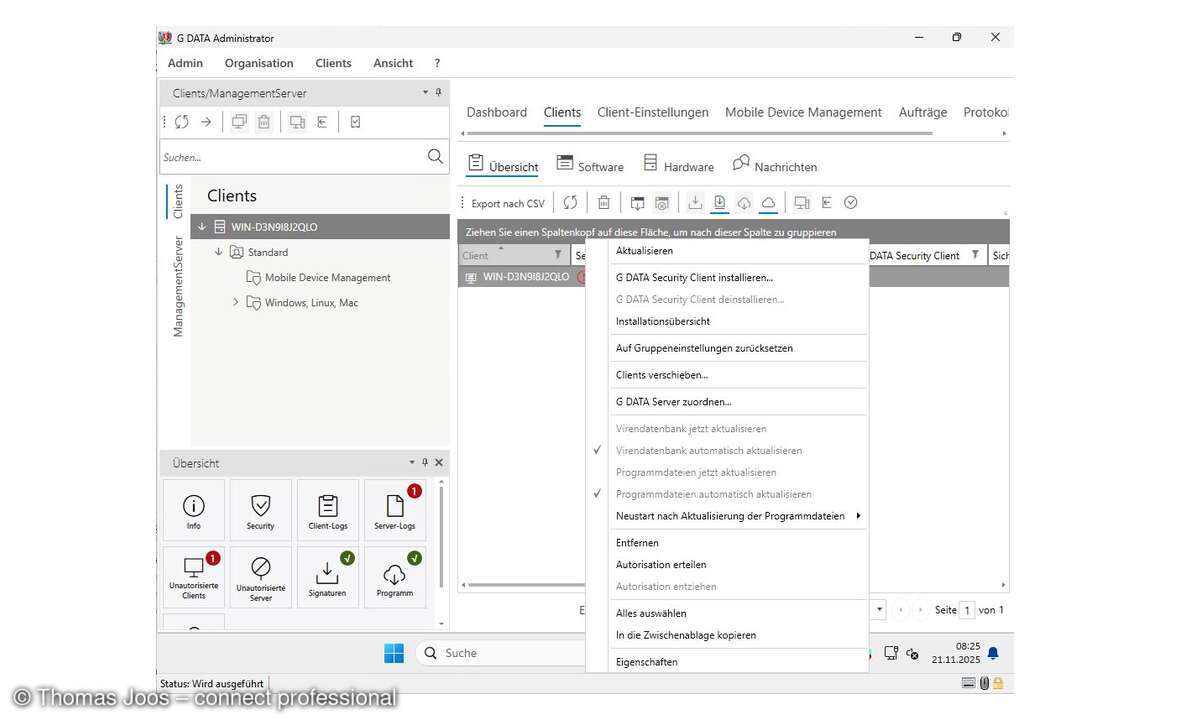

Zentrale Verwaltung über den G Data-Administrator

Der G Data-Administrator stellt das Herzstück der Business Plattform dar. Das Dashboard zeigt Bedrohungsereignisse, Sicherheitszustände und Verbindungsstatus der Endpoints. Balkendiagramme verdeutlichen die Verteilung von Bedrohungen in einem Betrachtungszeitraum. Der Netzwerkbaum auf der linken Seite bildet Mandanten, Standorte, Gruppen und Endpoints ab und ermöglicht eine strukturierte Navigation. Vordefinierte Gruppen nach Betriebssystem und Modul erleichtern die Organisation größerer Installationen.

Die Anbindung an Active Directory erlaubt die Übernahme bestehender Strukturen. Clients werden automatisch installiert, sobald sie einer Gruppe zugeordnet sind. Installationen, Scans, Rechte und Richtlinien lassen sich zentral steuern. Die Verwaltung ist remote über ein Webinterface möglich und unterstützt mobile Browser. Der Administrator zeigt nur Module an, die lizenziert sind. Patch Management und Policy Manager werden automatisch eingeblendet, sobald die Organisation entsprechende Lizenzen besitzt.

Die Client-Übersicht bietet zahlreiche Filterfunktionen. Sicherheitsrisiken wie veraltete Programmversionen oder protokollierte Virenfunde lassen sich mit einem Mausklick anzeigen. Alle Spalten können gruppiert werden. Sicherheitsereignisse wie blockierte USB-Datenträger oder Webzugriffe lassen sich durch Gruppierung nach Melder schnell identifizieren.

Vertiefte Analyse des Policy Managers

Der Policy Manager steuert Anwendungen, Web-Inhalte, Geräte und Internet-Nutzungszeiten. Er erlaubt feine Regelungen für alltägliche Szenarien in verteilten Netzen. Anwendungen lassen sich nach Vertrauensstufen bewerten. Web-Inhalte werden nach Kategorien reguliert. Zeitbasierte Nutzungskontrollen ergänzen die Vorgaben. Die Gerätekontrolle bildet eine fein gegliederte Matrix aus Benutzerrollen, Endpunktgruppen und Gerätekategorien. Administratoren können Regeln für optische Laufwerke, USB-Datenträger, Smartphones und Webcams definieren. Für ausgewählte Geräte lassen sich eindeutige Ausnahmen hinterlegen.

Quarantäne, Protokolle und Inventarisierung

Alle sicherheitsrelevanten Ereignisse werden protokolliert und lassen sich mit Filtern eingrenzen. Der Administrator liefert ein umfangreiches Hardware- und Software- Inventar der gesamten Umgebung. Quarantäneobjekte können gruppiert, gelöscht oder nach Analyse wieder freigegeben werden. Für tiefergehende Diagnose stehen detaillierte Protokolle des Wächters, des Exploit Schutzes und der verhaltensbasierten Module bereit.

Zusatzmodule für Microsoft Exchange Online und On Premise-Mailserver ermöglichen serverseitige Prüfung von E-Mails. Für Squid Proxy, Postfix, Sendmail und Samba stehen Gateways bereit. Alle Module werden direkt in den Administrator eingebunden und folgen denselben Richtlinienmechanismen wie die Endpoint Komponenten.

Leistung und Testergebnisse

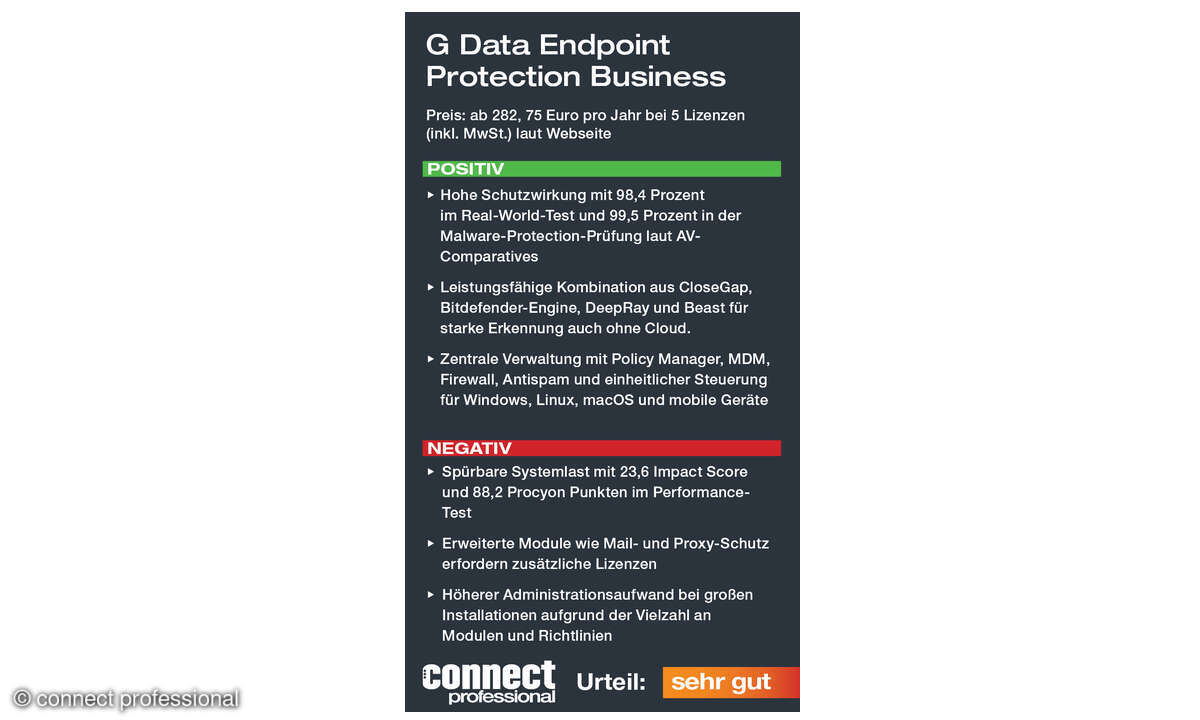

Der AV-Comparatives Business Security-Test März bis Juni 2025 bildet eine wichtige Referenz für die Bewertung der Schutzleistung. G Data erreichte im Real World Protection Test eine Blockierquote von 431 erfolgreichen Abwehrreaktionen aus 438 Testfällen und verzeichnete sieben kompromittierte Systeme. Daraus ergibt sich eine Schutzrate von 98,4 Prozent. Die Zahl der Fehlalarme lag bei einem Treffer und damit im sehr niedrigen Bereich. Andere Produkte mit Bitdefender-Engine wie Cisco, Rapid7, SenseOn oder Vipre zeigen, je nach Konfiguration, leicht erhöhte Abweichungen. G Data bewegt sich innerhalb dieses Clusters im stabilen Segment mit starker Offline Erkennung durch Beast.

In der Malware Protection-Prüfung mit 1.018 Dateien erreichte G Data eine Erkennung von 99,5 Prozent. Fehlalarme auf gängige Business-Software traten nicht auf. Der Test zeigt, dass G Data in der Dateierkennung eng an Bitdefender und Eset heranreicht und vor K7 Sophos oder ManageEngine liegt.

Bei der Prüfung auf nicht betriebliche Software ordnet AV-Comparatives G Data in die Kategorie „sehr niedrig“ ein. Die Lösung verursacht damit nur minimalen Aufwand bei Spezialsoftware oder Eigenentwicklungen. Die stabile Balance zwischen Strenge und Präzision wirkt sich insbesondere in heterogenen Umgebungen positiv aus.

Quelle: connect professional

Der Performance-Test zeigt ein anderes Bild. Im Procyon Benchmark erzielt G Data 98,2 Punkte und positioniert sich im hinteren Bereich der Vergleichsgruppe. Der Impact Score von 23,6 bestätigt, dass die Lösung spürbar mehr Systemressourcen benötigt als Eset, Kaspersky oder K7. Dateioperationen, Applikationsstarts und Webnutzung werden messbar beeinflusst. Gleichzeitig bleibt die Reaktionszeit der Endgeräte trotz spürbarer Systemlast ausreichend konstant, weil die Plattform mehrere Optimierungen nutzt, die im AV-Comparatives-Testumfeld relevant sind.

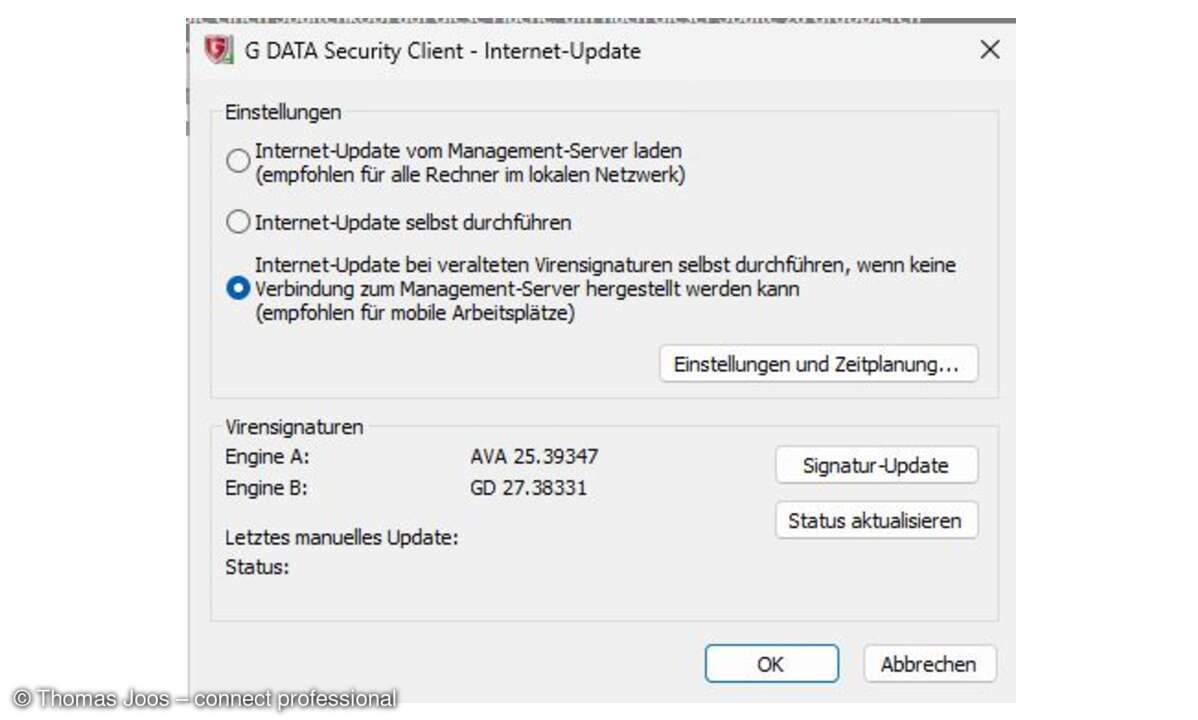

Der Wächter bewertet bereits untersuchte Dateien nicht erneut, da die Lösung intern Fingerprinting und lokales Caching einsetzt. Dadurch reduziert sich der Aufwand bei wiederkehrenden Dateioperationen deutlich. Ergänzend verlagern einzelne Komponenten Analyseaufgaben in die Cloud, sofern eine Verbindung besteht. Metadaten wie Reputationskennwerte und Klassifizierungsinformationen werden extern bezogen und entlasten den lokalen Scanner.

Diese Architektur wirkt der höheren Grundlast entgegen und führt dazu, dass typische Office-Workloads, Dateiöffnungen und Webzugriffe auch unter aktivem Schutz nicht vollständig ausgebremst werden. Die im Procyon Benchmark gemessenen Werte bestätigen dies, da G Data trotz höherem Impact Score weiterhin eine Arbeitsgeschwindigkeit liefert, die für standardisierte Unternehmenseinsätze ausreichend bleibt. Der gemessene Effekt ordnet die Lösung in der Praxis trotzdem eher im Mittelfeld ein.

Die Gesamtauswertung von AV-Comparatives bescheinigt G Data dennoch die Anforderungen für das Zertifikat „Approved Business Product 2025“. Entscheidend waren die hohe Schutzleistung im Real World Protection Test, die starke Dateierkennung sowie die niedrige Fehlalarmquote.

Lizenzierung, Preisstaffeln und wirtschaftliche Einordnung

Die Lizenzierung erfolgt ausschließlich als Abonnement mit Laufzeiten von einem, zwei oder drei Jahren. Die Mindestmenge beträgt fünf Lizenzen und gilt sowohl für neue Installationen als auch für Verlängerungen. Für die Nutzergruppen fünf bis neun liegt der jährliche Nettopreis bei kann über 40 Euro pro Lizenz. Ab zehn Nutzern reduziert sich der Betrag auf unter 40 Euro. In der nächsthöheren Stufe ab fünfundzwanzig Anwendern sinkt der Preis auf etwa 35 Euro pro Jahr. Die Verlängerungen nutzen dieselben Preisbereiche.

Für Unternehmen, die zusätzlich Exchange Mail Security einsetzen, stehen Bundles bereit. Sie bewegen sich je nach Staffel zwischen knapp 50 Euro in der Gruppe fünf bis neun und 40 Euro ab 25 Nutzern. Die Struktur zeigt, dass die Plattform im mittleren Preissegment bleibt und auch bei steigender Gerätezahl planbar kalkuliert werden kann.

Praxisbezug und erweiterte Einordnung im Markt

G Data positioniert sich als lokal steuerbare Lösung für Unternehmen mit Anforderungen an Datenhoheit, Mandantenfähigkeit und granulare Richtlinien. DeepRay und Beast unterstützen Organisationen mit abgeschlossenen Netzsegmenten, da beide Module unabhängig von Cloud-Ressourcen arbeiten. Die starke Offline-Erkennung unterscheidet G Data von Lösungen, die stärker auf Cloud Reputation setzen.

Der G Data-Administrator ermöglicht ein konsistentes Management. Filter, Gruppierungen und modulare Darstellung erleichtern die Arbeit in größeren Installationen. Die Integration mobiler Geräte, die Unterstützung für Linux und macOS sowie die Gateways für Mail und Proxyserver erlauben eine geschlossene Sicherheitsarchitektur über alle Endpunkte.

Schwachstellen liegen im Bereich der Systemlast. Unternehmen mit hoher Dichte an Office-Anwendungen oder älteren Clients sollten dies berücksichtigen. Für Umgebungen mit strenger Netztrennung und klaren Richtlinienstrukturen bietet die Plattform jedoch einen robusten Ansatz mit nachvollziehbarem Bedienkonzept.

Fazit

G Data Endpoint Protection Business kombiniert zweistufige Malware-Erkennung, DeepRay, Beast, Exploit -Schutz, Ransomware Abwehr, Policy Management und zentrale Verwaltung zu einer Lösung, die sich sowohl für mittelständische als auch für verteilte Organisationen eignet. Die Ergebnisse des AV-Comparatives Business Security Test 2025 bestätigen hohe Schutzleistung und geringe Fehlalarmquoten. Die Systemlast fällt im Vergleich zu anderen Produkten erhöht aus, bleibt jedoch kalkulierbar. Die Plattform überzeugt durch klar strukturierte Bedienung, starke Offline-Fähigkeiten und integrierte Module für Endpoint, Mail- und Proxy-Security.