Hybrider VPN-Client mit Zero-Trust-Support

Der Lancom Trusted Access Client unterstützt sowohl klassische VPN-Verbindungen als auch Netzwerkzugriffe nach dem Zero-Trust-Prinzip. Die Konfiguration der Benutzerberechtigungen und die Verwaltung der VPN-Gateways an den Firmenstandorten erfolgt zentral über die Lancom Management Cloud.

- Hybrider VPN-Client mit Zero-Trust-Support

- Kopplung mit der LMC-Cloud

- Granulare Zugriffssteuerung

Der Netzwerkspezialist Lancom Systems bietet mit dem Lancom Trusted Access Client (LTA) und der Lancom Management Cloud (LMC) eine sichere Zugangslösung für Unternehmen an, die sich sowohl für klassische VPN-Verbindungen als auch für den Zero-Trust-Zugriff einsetzen lässt. Die cloudbasierende LMC-Konsole ermöglicht eine zentrale Verwaltung der LTA-Benutzer, ihrer Zugriffsberechtigungen sowie der VPN-Gateways an den Firmenstandorten.

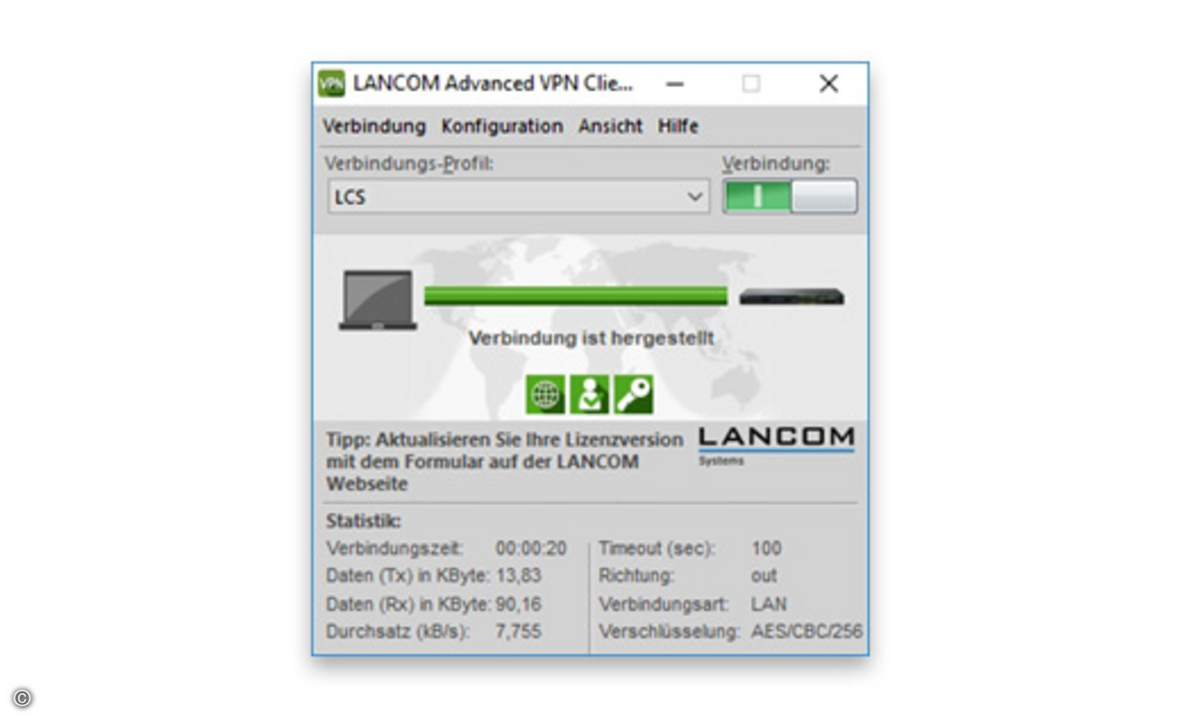

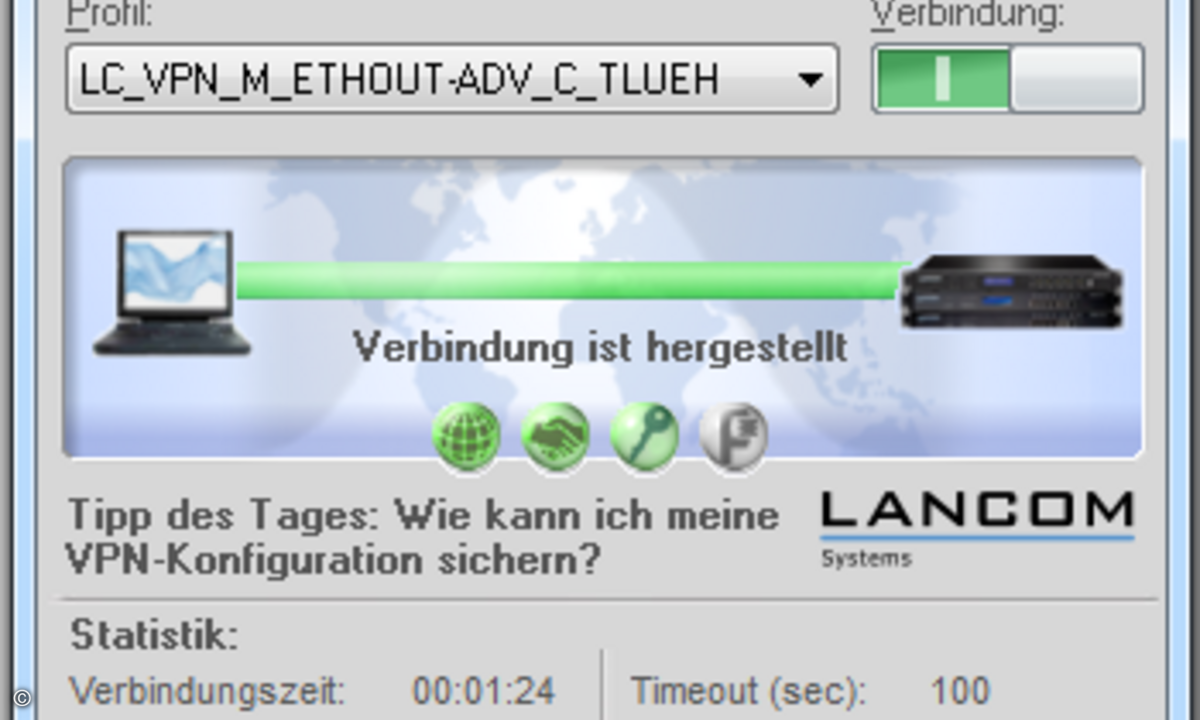

Durch den hybriden Ansatz können Unternehmen die LTA-Lösung zunächst für eine per Cloud verwaltete VPN-Client-Vernetzung einsetzen und die Zero-Trust-Sicherheitsfunktionen zu einem späteren Zeitpunkt aktivieren. Die Plattform unterstützt auch einen Parallelbetrieb. Zum Beispiel können die Mitarbeiter des eigenen Unternehmens mit dem LTA-Client auf die ihnen zugewiesenen Anwendungen und Ressourcen zugreifen, unabhängig davon wo sie sich gerade befinden. Gleichzeitig greifen Partnerunternehmen wie bisher per VPN-Verbindung auf die gemeinsam genutzten IT-Systeme zu. Der LTA-Client lässt sich mit einem Mausklick zwischen den beiden Betriebsarten umschalten. Bislang unterstützt der LTA-Client Windows 10 und 11 auf Intel x86-64-Prozessorarchitektur, der Support für MacOS ist in Vorbereitung.

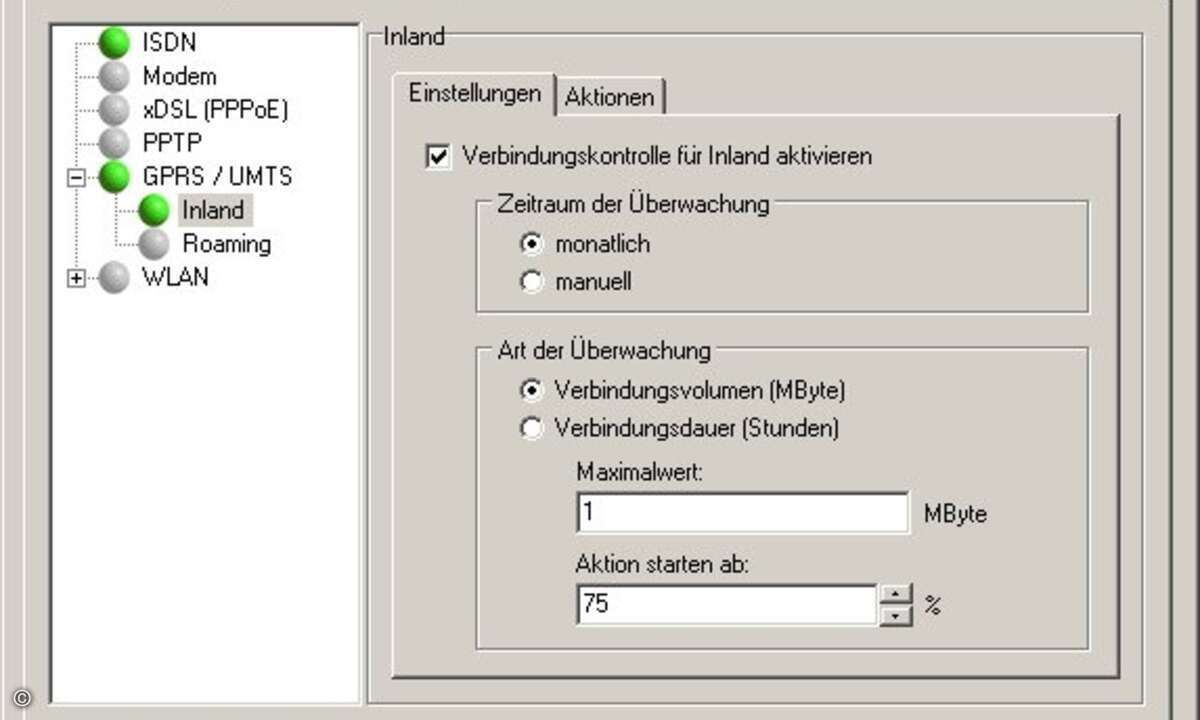

Für kleinere Unternehmen enthält die LTA-Lösung eine interne Benutzerverwaltung, mit der sich die Zero-Trust-Zugriffsberechtigungen granular auf Anwendungsebene zuweisen lassen. Für größere Unternehmen unterstützt Lancom eine Integration mit dem Active Directory Microsoft Entra ID (ehemals Azure AD). Hierfür ist in Azure für LTA eine eigene Unternehmensanwendung zu erstellen, die mit SSO- und SAML-Support (Single Sign-on, Security Assertion Markup Language) konfiguriert wird.

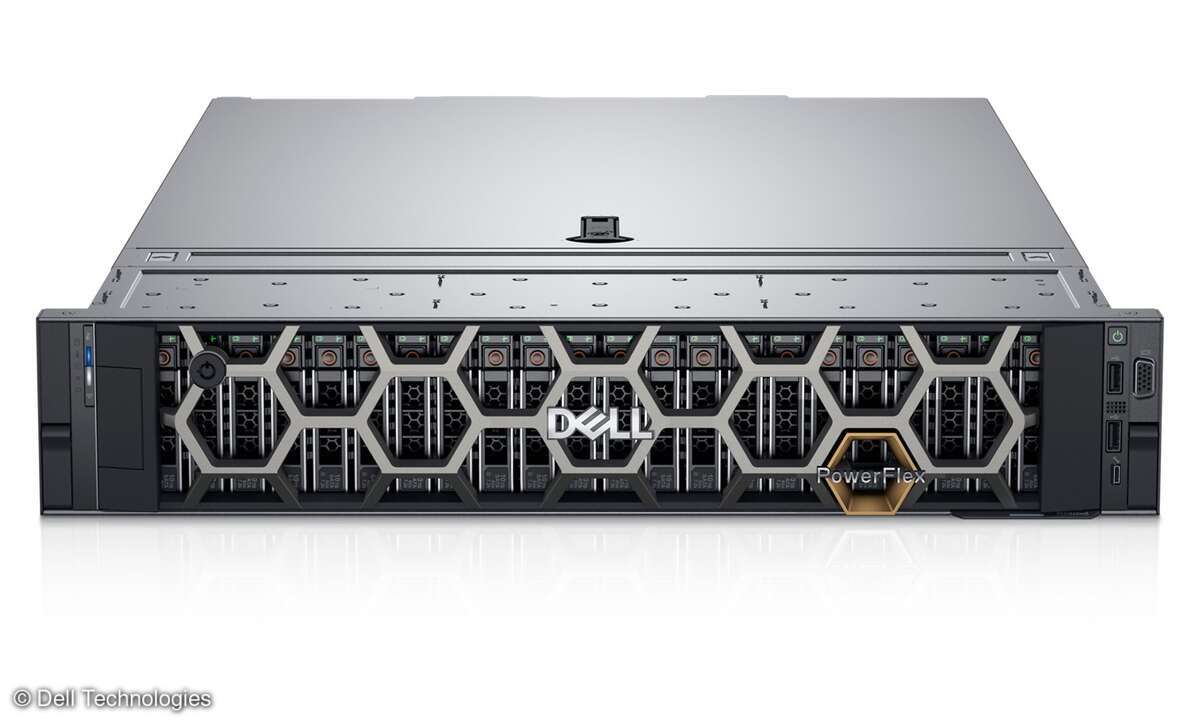

Installation des VPN-Gateways

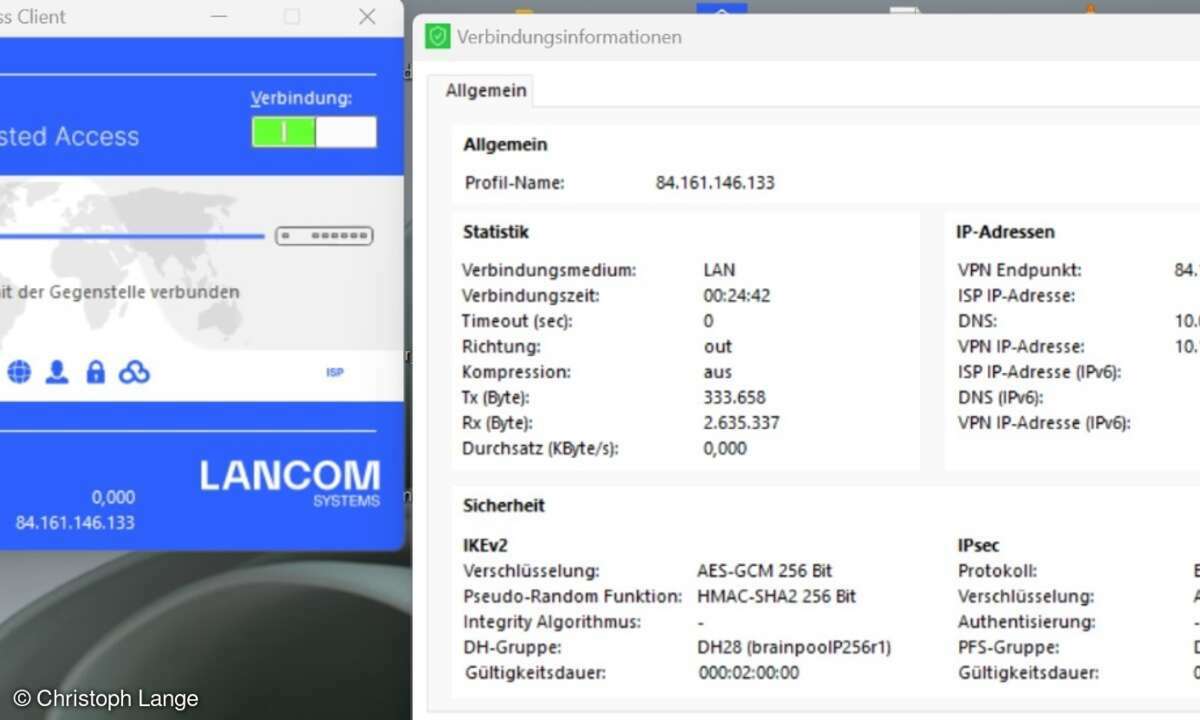

Um die hybride VPN- und Trusted-Access-Client-Lösung zu testen, installierten wir im Testlabor ein VPN-Gateway 1800VA von Lancom Systems. Das Gerät verfügte über einen DSL-Port, zwei WAN-Ports und vier LAN-Ports. Für die Grundkonfiguration spielten wir die Anwendungen Lanconfig und Lanmonitor auf einem Windows-11-Notebook auf und verbanden es mit dem ersten LAN-Port des VPN-Gateways. Anschließend öffneten wir das Lanconfig-Tool und klickten auf den Suche-Button, der das Testgerät auf Anhieb fand.

Dann starteten wir den Setup-Assistenten und wiesen unter anderem eine feste IP-Adresse aus dem Testnetz zu. Danach öffneten wir den Assistenten für den Internet-Zugang. Das VPN-Gateway hatten wir hinter einem Telekom-DSL-Router platziert, der auch der DHCP-Server für das Testnetz ist. Wir wählten für den LAN-Port 1 die Option DHCP und trugen die IP-Adresse des DSL-Routers als Gateway ein. Das Lancom-Gateway konnte sich anschließend über das Internet erfolgreich mit der LMC verbinden. Wie sich später herausstellte, ließ sich aber mit dieser Konfiguration vom Internet aus keine VPN-Client-Verbindung mit dem Gateway herstellen. Vom Lancom-Support bekamen wir den Hinweis, dass im Internetassistenten anstelle von DHCP die Verbindungsoption Plain-Ethernet (IPoE) gewählt werden muss, damit die VPN-Kopplung funktioniert. Nachdem wir diese Einstellung geändert hatten, konnten sich die VPN-Clients erfolgreich über das Internet mit dem 1800VA-Gateway verbinden.