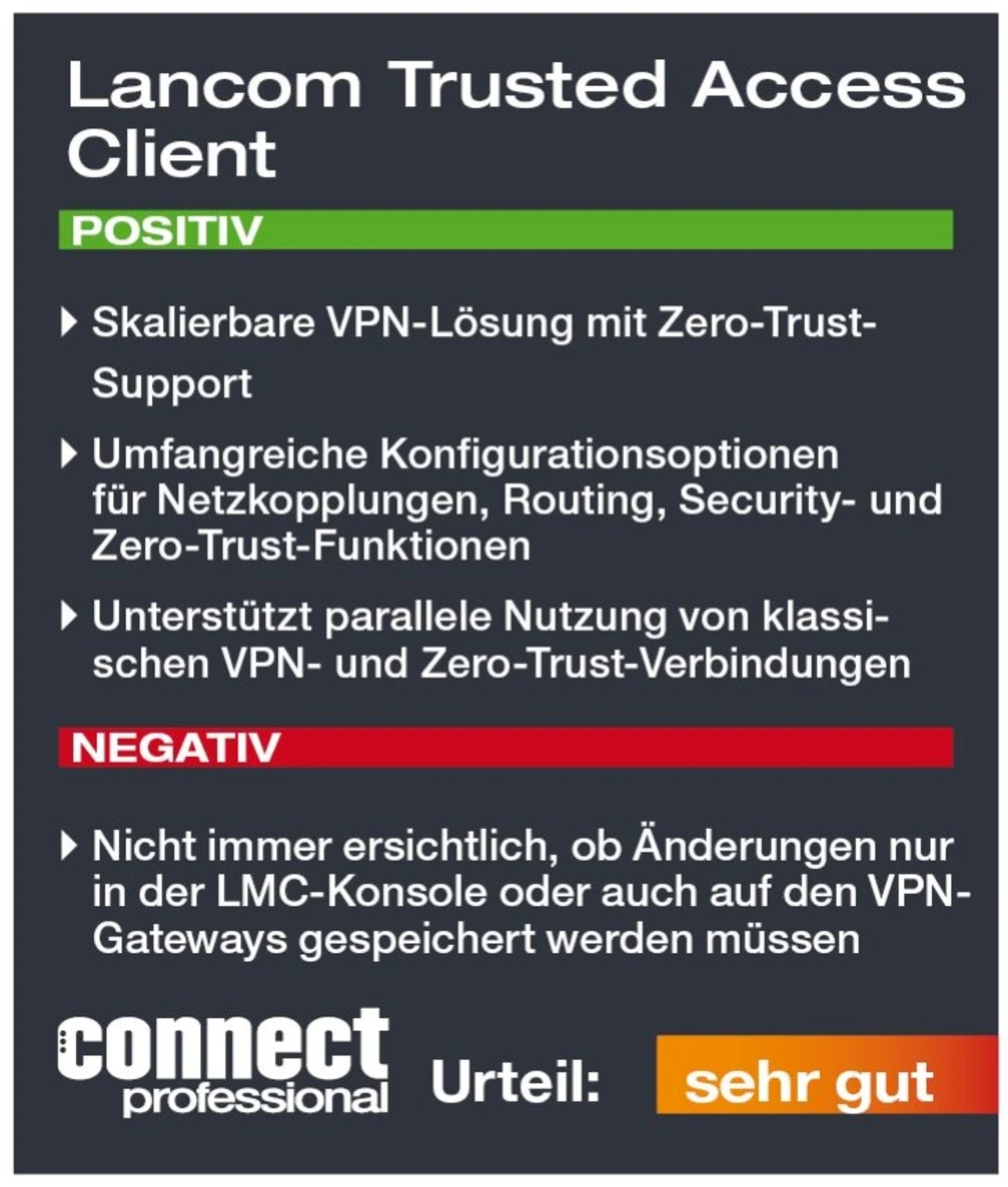

Im Test: Lancom Trusted Access Client

Hybrider VPN-Client mit Zero-Trust-Support

Fortsetzung des Artikels von Teil 1

Kopplung mit der LMC-Cloud

Um das VPN-Gateway mit dem von Lancom für diesen Test bereitgestellten LMC-Account zu verbinden, klickten wir im Lanconfig-Tool auf den Menüpunkt Kopplung mit der Cloud. Vorher mussten wir in der LMC-Konsole einen neuen Aktivierungscode erzeugen, den wir im lokalen Kopplungsdialog eintrugen. Nachdem die Cloud-Kopplung erfolgreich abgeschlossen war, zeigte die LMC-Konsole unser Testgerät an, und wir konnten nun die weiteren Konfigurationsarbeiten über die Cloud durchführen.

Die VPN-Gateways lassen sich im gemischten Modus verwalten. Hierfür muss in der Cloud-Konsole im Menü Projektvorgaben die Option „Lokale Geräte-Konfigurationsänderungen“ auf „Übernehmen“ gesetzt werden. Die Einstellung für die Gegenrichtung „Keine Geräte-Konfigurationen aus der LMC“ muss auf „Nein“ stehen. Sollen Konfigurationsänderungen nur lokal auf den VPN-Gateways oder nur über die LMC-Konsole oder die LCOS-Kommandozeile durchgeführt werden, müssen diese zwei Optionen entsprechend angepasst werden.

VPN-Verbindungen einrichten

Um die VPN-Grundfunktionalitäten zu testen, richteten wir zunächst mit dem VPN-Assistenten des Lanconfig-Tools eine 1-Click-VPN-Verbindung ein. Als IP-Adresse, über die die Clients das Gateway erreichen können, gaben wir die öffentliche IP-Adresse des Telekom-DSL-Routers an. Zudem konfigurierten wir eine DHCP-IP-Range, aus der die VPN-Clients vom Gateway eine IP-Adresse erhielten. Die Einstellungen für das neue IKEv2-VPN speicherten wir in einer Client-Datei.

Anschließend installierten wir den LTA-Client auf zwei Windows-11-Notebooks. Die Clients konnten das VPN-Gateway vom Internet aus zunächst nicht erreichen. Wie sich schnell herausstellte, hatten wir vergessen, auf dem Telekom-DSL-Router eine Port-Weiterleitung zum VPN-Gateway für die Ports TCP 443 SSL sowie UDP 500 und 4500 einzurichten. Nachdem wir dies durchgeführt hatten, ließ sich die VPN-Verbindung erfolgreich aufbauen.

LTA-Funktionen aktivieren

Im nächsten Schritt konfigurierten wir die VPN-Testumgebung für die Zero-Trust-Lösung LTA. LTA lässt sich nur über die LCM-Konsole einrichten. Dort aktiviert der Systemverwalter im Menü Sicherheit den LTA-Modus, wodurch die Konsole die Untermenüs mit den verschiedenen LTA-Settings anzeigt. Im Menü für die Client-Konfiguration legt der Administrator unter anderem fest, über welche öffentliche IP-Adresse das VPN-Gateway erreichbar ist und ob die Clients sich nur im LTA-Modus oder auch im klassischen VPN-Modus verbinden dürfen. Für den LTA-Client lässt sich zudem ein autarker Modus aktivieren, mit dem innerhalb einer bestimmten Zeitspanne eine Neuverbindung auch dann möglich ist, wenn die LMC-Cloud vorübergehend nicht erreichbar ist.

Damit die Verwaltung der LTA-Clients über die LMC-Cloud funktioniert, muss im Menü Benutzerverwaltung eine öffentlich erreichbare DNS-Domänenadresse angegeben werden und zu dieser Domäne ein DNS-TXT-Resource-Record mit einem individuellen Sicherheits-String für den eigenen LMC-Account hinzugefügt werden.

Das Menü Endpoint Security bietet die Option, dass ein LTA-Client sich nur dann verbinden darf, wenn seine lokale Firewall aktiv ist und der Virenschutz aktuell ist. Für die Anmeldung an der LMC-Cloud kann zudem eine Zwei-Faktor-Authentifizierung eingerichtet werden. Unter Benutzerverwaltung wählten wir die Option für das interne Usermanagement und legten zwei neue Testbenutzer an. Unter Verbindungsziele gaben wir als Ressourcen die Netzsegmente der zwei Testnetze an, auf die die LTA-Benutzer zugreifen dürfen. Dort lassen sich auch einzelne Systeme wie zum Beispiel Web- oder Applikations-Server mit ihren IP-Adressen und den für die Zugriffe benötigten TCP- und UDP-Ports angeben. Die Zuweisung der Berechtigungen zu den jeweiligen Benutzern erfolgt über das Menü Berechtigungsprofile. Eine weitere Steuerung der Zugriffe auf Anwendungsebene erfolgt über die Regelwerke des Sicherheitsmenüs. Dort lassen sich unter anderem Filter zum Blockieren unerwünschter Anwendungskategorien wie Gaming oder Audio-Entertainment erstellen. Auch Content-Filter für zum Beispiel Pornografie-Webseiten werden unterstützt.

- Hybrider VPN-Client mit Zero-Trust-Support

- Kopplung mit der LMC-Cloud

- Granulare Zugriffssteuerung