Cyberresilienz gegen Ransomware

Wenn die Sicherung und Wiederherstellung von Daten zuverlässig funktionieren, laufen Ransomware-Angriffe ins Leere. Mit technischen und organisatorischen Best Practices können Unternehmen eine resiliente Back-up-Umgebung aufbauen. Doch dabei sind einige Stolperfallen zu beachten.

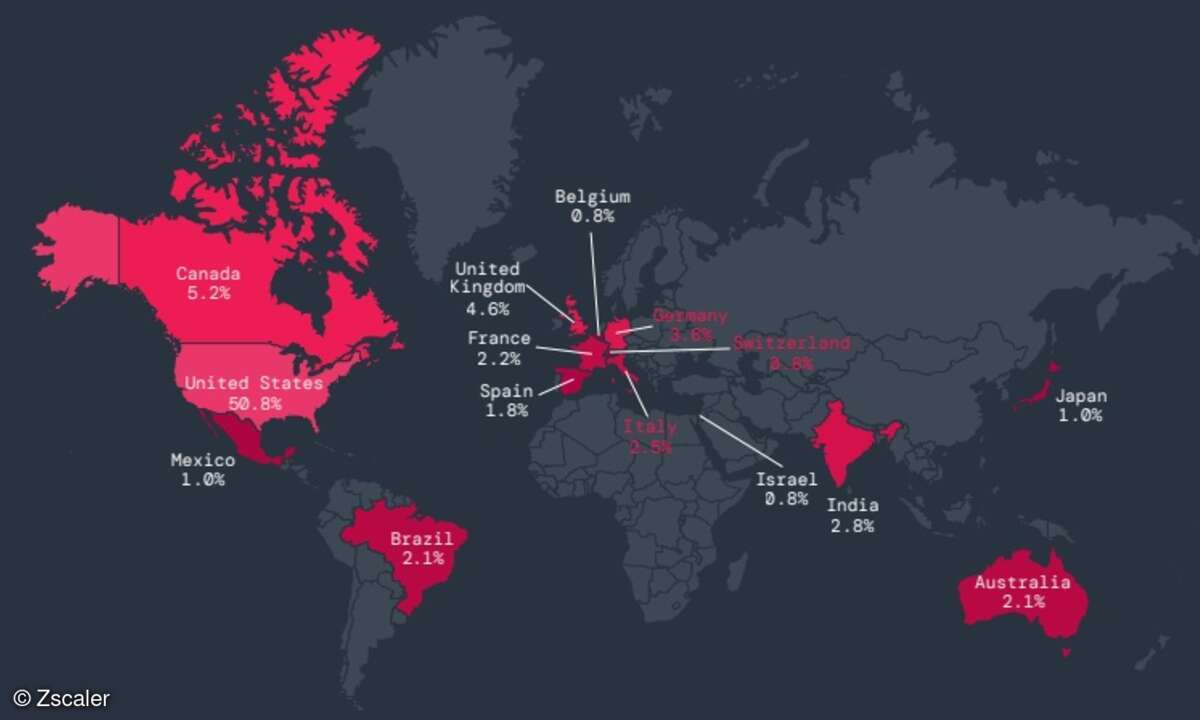

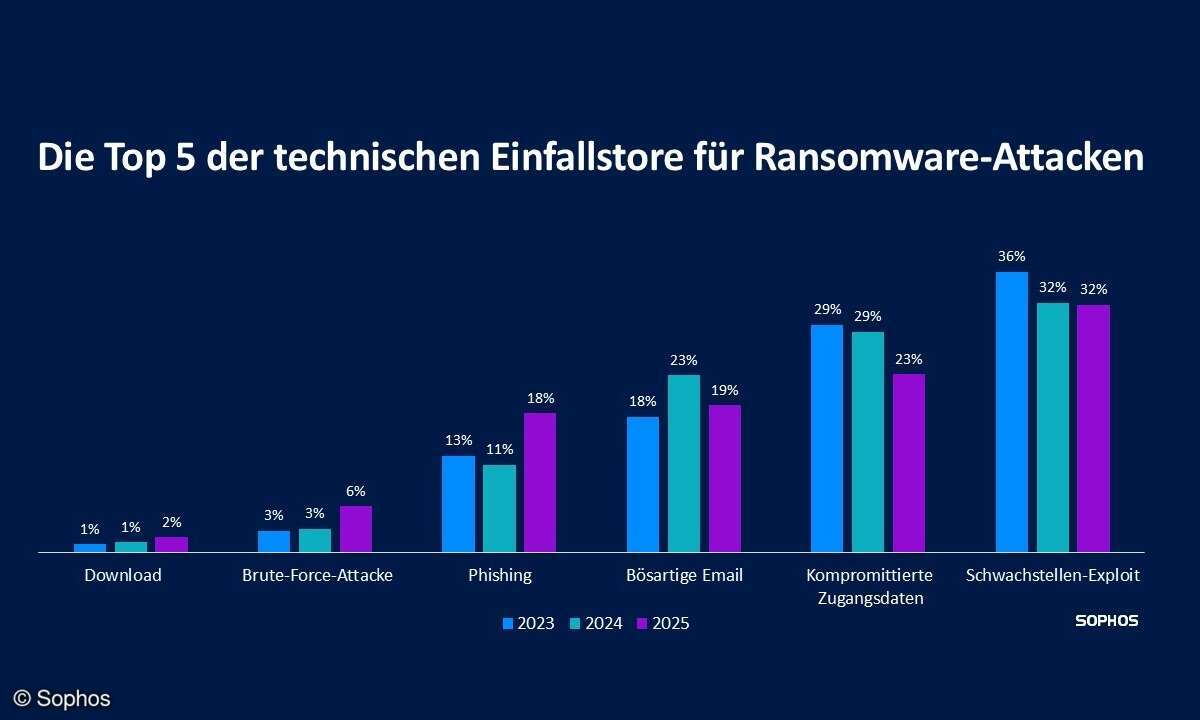

Ein Ransomware-Angriff erfolgt oft so: In der Regel untersuchen die Cyberkriminellen in den ersten Tagen nach dem Eindringen in das Netzwerk des Opferunternehmens dessen Netzwerkstruktur und das Back-up-System. Ihr Ziel ist es dabei, Schwachstellen zu finden und die Abwehrmaßnahmen lahmzulegen, was häufig gelingt. Wie das auf Kryptowährungen spezialisierte Analyseunternehmen Chainanalysis berichtet, wurden in den letzten zwei Jahren weltweit rund 1,3 Milliarden US-Dollar an Ransomware-Zahlungen geleistet. Das ist ein deutlicher Anstieg gegenüber den 152 Millionen US-Dollar, die im Jahr 2019 erpresst wurden.

Vor diesem Hintergrund sollte jedes Unternehmen technische und organisatorische Best Practices umsetzen, um die größten Schwachstellen zu schließen.

Anbieter zum Thema

Passwörter und Berechtigungen

Der Hauptadministrator der Back-up-Infrastruktur besitzt oft die meisten Zugriffsrechte innerhalb eines Unternehmens. Denn das Back-up-Tool muss per Definition auf alle wichtigen Produktionssysteme zugreifen können und dort Daten abrufen. Gelingt es Saboteuren, dieses Konto zu kompromittieren, sind mit einem Schlag alle Produktionsdaten in Gefahr. Aus Bequemlichkeitsgründen werden dieser Super-User und seine Berechtigungen und Passwörter oft über zentrale Benutzerverzeichnisse wie das Active Directory verwaltet. Es ist aber wesentlich, diese beiden Welten zu trennen, damit die Benutzer nur in der jeweiligen Back-up- und Disaster-Recovery-Umgebung gelistet werden. Die Nutzer sollten Benutzerprofile erhalten, die dem Prinzip der geringsten Rechte folgen. Das bedeutet: so viele Zugriffsrechte wie nötig und so wenige wie möglich. Und: Der Zugriff auf diese Konten sollte durch eine Multi-Faktor-Authentifizierung gesichert sein.

Zur Aufzeichnung der Sicherungsdaten werden viele Hardwaresysteme verwendet, insbesondere in großen Umgebungen. Dafür sollte ausschließlich autorisiertes Personal physischen Zugriff erhalten, da sonst ein Saboteur die Hardware und damit die Daten zerstören könnte. Fernwartungs-Tools ermöglichen den sicheren, ortsunabhängigen Zugang zu diesen Systemen, beispielsweise um ein neues Boot-Image zu installieren oder direkt auf die Festplatten zuzugreifen. Es sollte möglich sein, im laufenden Betrieb ein neues Image inklusive Rollback per Mausklick aufzuspielen, um schnell neue Funktionen zu aktivieren oder Bugfixes zu installieren.

Verschlüsselte Kommunikationswege

Um Daten zu sichern, müssen die Back-up-Systeme miteinander und mit den Datenquellen kommunizieren können. Dazu benötigt man offene Ports auf Firewalls. Für mehr Sicherheit sollte dieser Datenverkehr über isolierte physische oder logische Netze geleitet werden.

Die IT-Teams sollten genau wissen, welche Protokolle und Dienste im Netz zu diesem Zweck verwendet werden. Einige Anbieter nutzen beispielsweise weniger sichere Protokolle wie SNMPv2 für administrative Aufgaben. Diese lassen sich durch SNMPv3 ersetzen. Unternehmen, die eine neue Version verwenden, sollten auf jeden Fall SHA und AES als Authentifizierungsalgorithmen verwenden, da dies sicherer ist als MD5.

Während der Datenübertragung und auch am Zielort gilt: Die Daten zwischen der Datenquelle und dem Back-up werden verschlüsselt. Eine höhere Cyberresilienz erreichen Unternehmen durch das Prinzip der Unveränderlichkeit mit Immutable Back-ups. Dies ist von entscheidender Bedeutung, damit Daten nicht geändert, verschlüsselt oder gelöscht werden können. Unveränderliche Datensicherungen sind eine der besten Möglichkeiten, Ransomware zu bekämpfen, da das Original-Back-up weitgehend unzugänglich bleibt.

Organisatorische Konflikte

Die Teams für Sicherheit und IT-Infrastruktur arbeiten häufig in zwei voneinander getrennten Welten. Während die SecOps-Teams alle Zugriffe so streng wie möglich regeln wollen, brauchen die Verantwortlichen für die IT-Infrastruktur Zugriff auf alle wichtigen Systeme.

Es ist nicht überraschend, dass diese Teams oft wenig effektiv zusammenarbeiten, um den wachsenden Cyberbedrohungen zu begegnen. Das bestätigt eine aktuelle Umfrage von Cohesity. Fast die Hälfte der Befragten, welche die Zusammenarbeit zwischen IT- und Sicherheitsteams bemängeln, sehen ihr Unternehmen dadurch stärker durch Cyberbedrohungen gefährdet. Für echte Cyberresilienz müssen diese Teams jedoch eng zusammenarbeiten. Die hohe Zahl erfolgreicher Angriffe beweist, dass sich die Angriffsvektoren verändern und es nicht nur um Verteidigung, sondern auch um Back-up und Wiederherstellung geht.

Wenn Unternehmen echte Cyberresilienz erreichen und kritische Daten selbst bei einem Angriff erfolgreich wiederherstellen wollen, müssen sie ihre Back-up- und Disaster-Recovery-Infrastruktur modernisieren und zu aktuellen Ansätzen wie einer Data-Management-Plattform migrieren. Die Daten selbst werden dabei zusammengeführt, um das Zero-Trust-Modell zu erweitern: in einer zentralisierten Data-Management-Plattform auf der Grundlage eines hyperkonvergenten Dateisystems, das nach oben skaliert. Zusätzlich zu strengen Zugriffsregeln und Multi-Faktor-Authentifizierung sollte die Plattform unveränderliche Snapshots erstellen, die von keiner externen Anwendung oder einem nicht autorisierten Benutzer geändert werden können.

Jede Verzögerung bei der Reaktion auf Ransomware und der Wiederherstellung kann zu längeren Ausfallzeiten und größeren Datenverlusten führen. Die Integration der beiden Welten von SecOps und IT trägt dazu bei, Datenmanagement- und Datensicherheitsprozesse effektiver zu verknüpfen. Das ist der Schlüssel, um Ransomware-Angriffen einen Schritt voraus zu sein und die Cyberresilienz eines Unternehmens zu stärken.

Wolfgang Huber ist Leiter der DACH-Region bei Cohesity