Stolperfallen bei der SIEM-Einführung vermeiden

Ein störungsfreier Betrieb der IT-Infrastruktur ist einer der Eckpfeiler für den Unternehmenserfolg. Weil kein Unternehmen eine lückenlose Cyber-Abwehr aufweist, kommt reaktiven Maßnahmen heute eine wachsende Bedeutung zu. So lassen sich typische Stolperfallen einer Security-Intelligence-Lösung.

- Stolperfallen bei der SIEM-Einführung vermeiden

- Weitere Stolperfallen

Viele produzierende Unternehmen nutzen heute die Möglichkeiten, die sich aus der rasant fortschreitenden Digitalisierung ergeben. Diese Entwicklung birgt nicht nur enormes Geschäftspotenzial, sondern auch Gefahren, - vor allem dann, wenn die IT-Sicherheitsstrategie und -Maßnahmen der neuen Situation nicht angemessen angepasst werden. Denn Anzahl und Qualität der Angriffe nehmen ständig zu, signaturbasierte Abwehrlösungen sind gegen die immer höherqualifizierten Attacken machtlos, viele Angriffe sind so raffiniert, dass sie erst Monate später, wenn überhaupt, erkannt werden. Das Ergebnis: mangelnde Widerstandsfähigkeit des Unternehmens, Einschränkungen der Produktivität bis hin zum Risiko eines Totalausfalls.

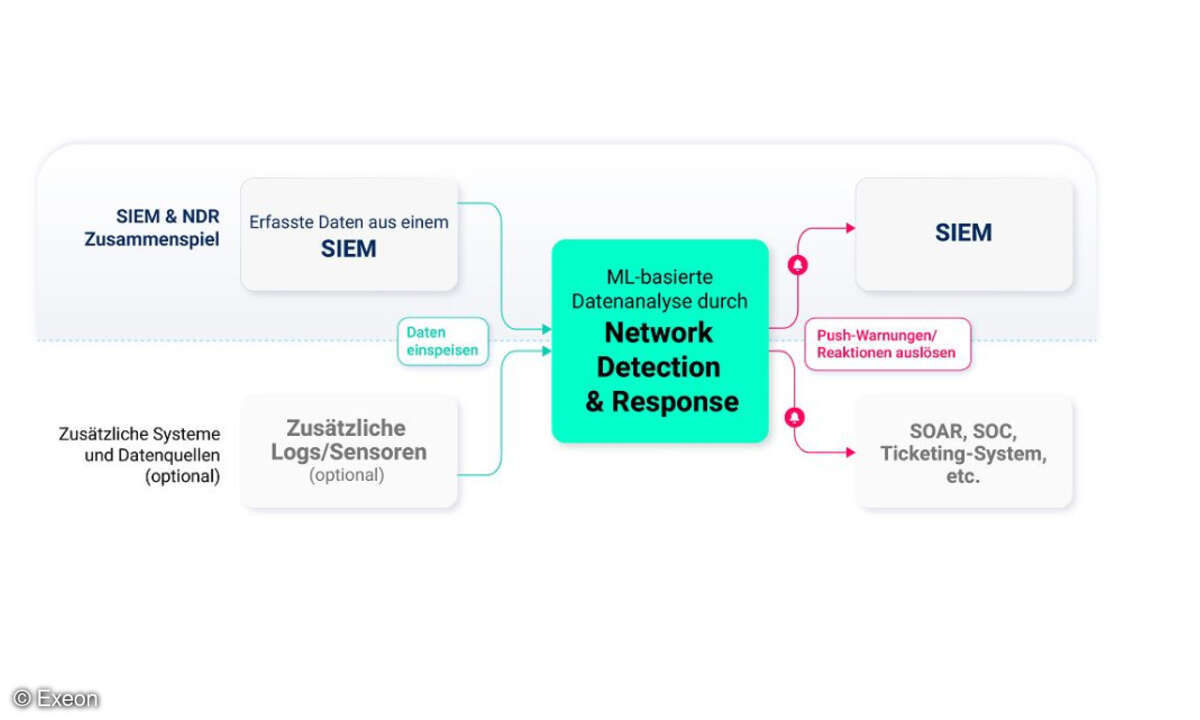

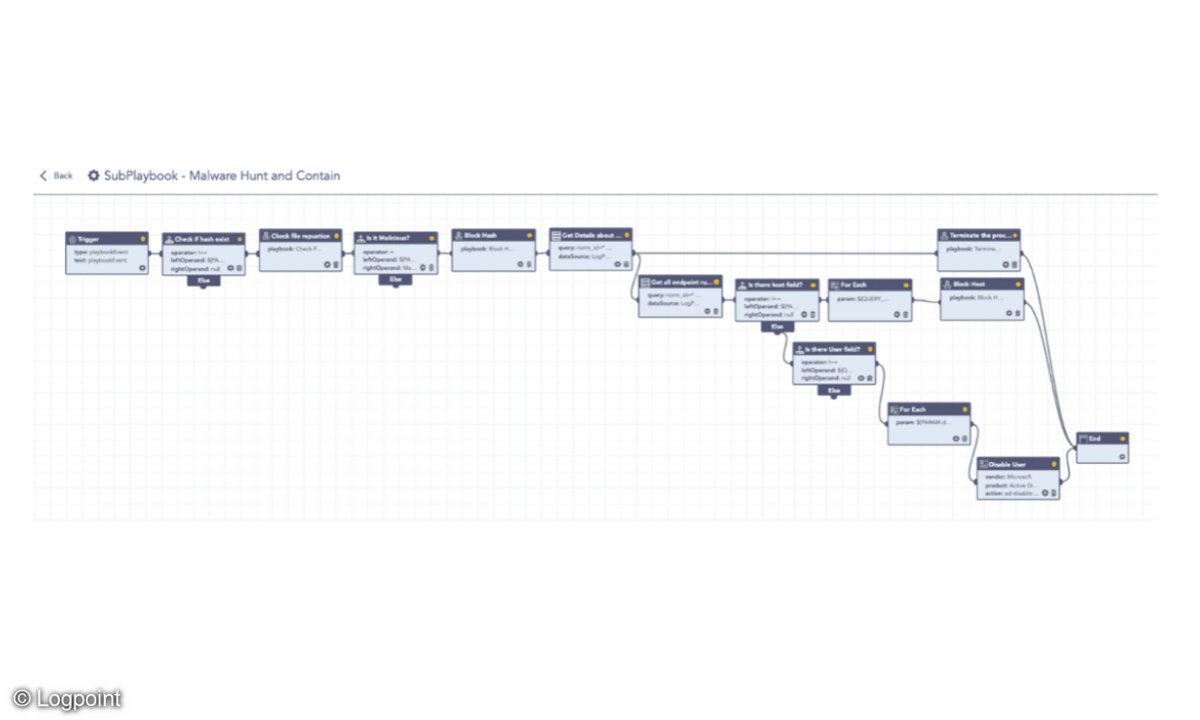

Wesentlicher Eckpfeiler einer ganzheitlichen und effektiven IT-Security-Strategie ist ein SIEM (Security Information and Event Management). Moderne Lösungen loggen, analysieren und verwerten in Echtzeit alle relevanten Informationen aus Netzwerk, Betriebssystem, Middleware und Applikationen. Durch die Korrelation von Log-Meldungen unterschiedlicher Systeme lassen sich Angriffsmuster aus der Vergangenheit ebenso erkennen wie neue Anomalien, die für das Unternehmen eine Gefahr darstellen könnten. Auf Basis aussagekräftiger Informationen bleibt das Unternehmen handlungsfähig. Wird ein Angriff erkannt, können z.B. sofort Gegenmaßnahmen ergriffen werden.

Bei der Einführung und im Betrieb eines SIEM lauern allerdings einige Stolperfallen, die sich - ist man sich ihrer bewusst - systematisch umgehen lassen.

Stolperfalle 1: Viele Unternehmen definieren die Ansprüche an ihr SIEM-System unzureichend und wählen zuerst die Technologie aus. Möglicherweise erfüllt die ausgewählte Lösung allerdings nicht die Erwartungen, die in sie gesetzt werden.

Die Lösung: Zuerst Ziele und Strategie definieren, dann das Tool aussuchen. Folgende Fragen sind hilfreich: Was soll das System leisten? Wo befinden sich die wirklich schützenswerten Bereiche im Unternehmen? Welcher Netzwerkverkehr und welche Informationen sind kritisch? Denn jederzeit alles überwachen zu wollen, ist weder realistisch noch zielführend.

Stolperfalle 2: Ein neu eingeführtes SIEM beinhaltet in der Regel eine Vollkonfiguration bzw. die vom Hersteller festgelegten Regeln, die oft zu 90 Prozent generisch sind. Das kann die Trefferquote verfälschen - und das Vertrauen in die Glaubwürdigkeit von Alarmen stark negativ beeinflussen.

Die Lösung: Das serienmäßige Regelwerk am besten erst komplett abschalten und dann sukzessive zu aktivieren und an die Gegebenheiten im Unternehmen anpassen. Je nach Umgebung kann diese erste Phase des SIEM-Einsatzes aufwendig und zeitintensiv ausfallen, aber die Mühe lohnt sich. Vor allem lassen sich so unnütze Datenhalden vermeiden.

Stolperfalle 3: Die SIEM-Strategie basiert nicht auf einem risikobasierten Ansatz.

Die Lösung: Realistische Bedrohungsszenarien festlegen. Viele Unternehmen, die so vorgehen, rechnen beispielsweise mit der Kommunikation mit potentiell Schadsoftware-verseuchten Zielen, mit Angriffen von Innentätern wie Privilege Escalation, verdächtigem Netzwerkverkehr oder sonstigen unerwarteten Ereignisse.