Lieferketten-Risiken im Kontext betrachten

Worin liegen die besonderen Gefahren von Supply-Chain-Angriffen? Worauf sollte man besonders achten und wie kann man sich aus Unternehmenssicht bestmöglich davor schützen?

- Lieferketten-Risiken im Kontext betrachten

- Schwerpunkte setzen

Irgendwie fühlt sich der Solarwinds-Angriff wie das passende Ende eines – auch aus Cybersecurity-Sicht – schrecklichen Jahres an. In den ersten Monaten des Jahres 2020 war die Verfügbarkeit von Daten bedroht, als Ransomware-Angriffe öffentliche Einrichtungen, Schulen und Krankenhäuser lahmlegten. Später beunruhigte vor allem der Angriff auf die Vertraulichkeit sensibler Daten durch die neue Form der Ransomware, bei der die Angreifer mit der Veröffentlichung sensibler Informationen drohen. Jetzt geht es um die Integrität von Code und Daten. Durch Manipulation des weit verbreiteten Quellcodes von Solarwinds haben Angreifer eine Hintertür in fast 18.000 Unternehmen eingebaut. Vertraulichkeit, Integrität und Verfügbarkeit sind die wesentlichen Säulen der Cybersicherheit. Und 2020 wurde jede einzelne davon massiv bedroht.

Ein Softwareunternehmen sollte wenn möglich die Integrität seines Quellcodes (und dessen Verbreitung) schützen, wie ein Flugzeughersteller seine Triebwerkspläne oder wie ein Arzt die Krankenakten seiner Patienten. Sonst fallen Flugzeuge vom Himmel oder werden falsche Medikamente verschrieben. Wenn wir denen, mit denen wir zusammenarbeiten (unserer Lieferkette), nicht vertrauen können, verlieren wir die Grundlage unseres Wirtschaftssystems.

Durch die Verbreitung von Kryptowährungen, die anonyme Zahlungen über Ländergrenzen hinweg ermöglichen, steigt die Motivation von Cyberkriminellen, neue, profitable Techniken zu erlernen und anzuwenden. Angriffe, die noch vor ein paar Jahren ausschließlich Regierungen vorbehalten waren, sind jetzt nahezu alltäglich. Einige der leistungsfähigsten Hacking-Tools der Welt sind im Rahmen des Sunburst-Angriffs auf FireEye geleakt worden. Die gleichen Gruppen, die hinter Ransomware und Malware wie Maze, Emotet und Ryuk stecken, werden mit Sicherheit das Solarwinds-Drehbuch kopieren und ähnliche Angriffe starten, wobei diese Gruppen in diesem Jahr auch so schon überaus "erfolgreich" waren.

Eine Lektion, die man daraus lernt ist, dass niemand vor Cyberangriffen gefeit ist. Mit ausreichend Zeit und Motivation erreichen in aller Regel die Angreifer das, worauf sie aus sind – selbst gegen die beste Verteidigung, die man sich vorstellen kann. Und in den allermeisten Fällen haben sie es auf Daten abgesehen, um deren Verfügbarkeit, Vertraulichkeit oder Integrität zu bedrohen.

Anbieter zum Thema

Der ganzheitliche Blick auf die Dinge

Nach fast einem Jahr beschleunigter Digitaler Transformation sind wir abhängiger von Daten und Software als je zuvor – und damit auch abhängiger von deren Sicherheit. Angesichts von Sunburst mögen viele Unternehmen versucht sein, schnell zu handeln. In der Cybersicherheit ist schnelles Reagieren wichtig, richtiges Reagieren aber noch wichtiger.

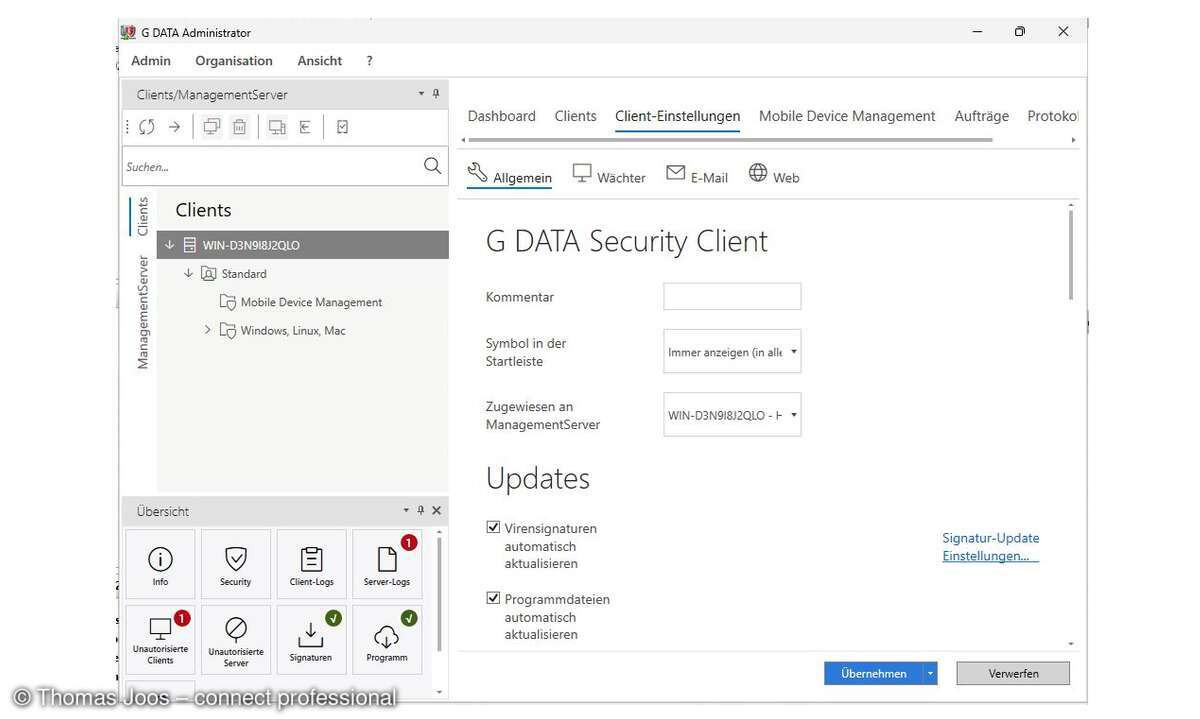

Unternehmen sollten jetzt nicht ihrer Lieferkette zu hohe Priorität einräumen und dabei dringendere Gefahren übersehen. So richtet beispielsweise das Blockieren von Sicherheitsupdates aus Angst vor potenziellen Hintertüren mehr Schaden als Nutzen an. Auf den ersten Blick mag dies ja vielleicht noch eine plausible Idee sein, allerdings reicht ein Blick auf die lange Liste der Sicherheitslücken, die an jedem "Patch Tuesday" gestopft werden, um zu erkennen, wie sicherheitskritisch Updates sind. Es war auch kürzlich die Empfehlung zu lesen, "den Quellcode jedes Programms, das man in seinem Netzwerk ausführen möchte, zu überprüfen, sofern dieser verfügbar ist." Zum einen ist der Quellcode in aller Regel nicht verfügbar, zum anderen bedeutet dies einen enormen Zeit- und Ressourcenaufwand, den kaum ein Unternehmen stemmen könnte. Wie kann man sich also stattdessen effektiv schützen?

Bei allen Maßnahmen sollte man sich vergewissern, dass diese das Risiko tatsächlich reduzieren (die Vermeidung von Sicherheitsupdates tut dies wie erwähnt eben nicht). Die Lieferkette ist (nicht erst seit Solarwinds) Teil der potenziellen Angriffsfläche und stellt daher ein Risiko dar. Um dieses zu verringern, sollte man auf seriöse, reaktionsschnelle Lieferanten setzen, die hohe Sicherheitsstandards und Best Practices nachweisen können.