Deutscher Mittelstand im Visier der Angreifer

Erst im Dezember letzten Jahres erfuhr die Öffentlichkeit erneut, welchen Schaden Advanced-Persistent-Threats (APTs) anrichten können. Angreifer legten das Sony-Netzwerk mit gezielten Attacken lahm, zogen wertvolle Daten ab, veröffentlichten Interna und machten die Mitarbeiter eines Global-Players nahezu handlungsunfähig. Wer dabei an seltene Einzelfällte denkt, der irrt: Tagtäglich finden Angriffe auf deutsche Unternehmen statt. Dabei stehen nicht die großen Multis im Fokus, sondern der Know-how-starke Mittelstand.

- Deutscher Mittelstand im Visier der Angreifer

- Sicherheitslücken innerhalb von Minuten ausgenutzt

- Komplexität der IT nimmt zu

Die Liste der internationalen APT-Opfer ist lang: Google, Adobe Systems, Yahoo, Sony. Diese Angriffe sind sehr real, dem durchschnittlichen deutschen Mittelständler gleich-zeitig aber unendlich fern. Ein gefährlicher Irrglaube, denn angesichts solch groß angelegter Angriffe auf weltbekannte Konzerne unterschätzen viele deutsche Unternehmen die Bedrohung durch APTs erheblich. Sie sehen sich selbst nicht auf der Liste attraktiver Ziele und halten ähnliche Fälle im eigenen Unternehmen für unrealistisch. Auch, dass Deutschland politisch nicht an vorderster Front für solche Angriffe steht, führen diese Skeptiker oft als Argument bei der Risikoeinschätzung an.

Spezialisierter Mittelstand attraktiv für Angreifer

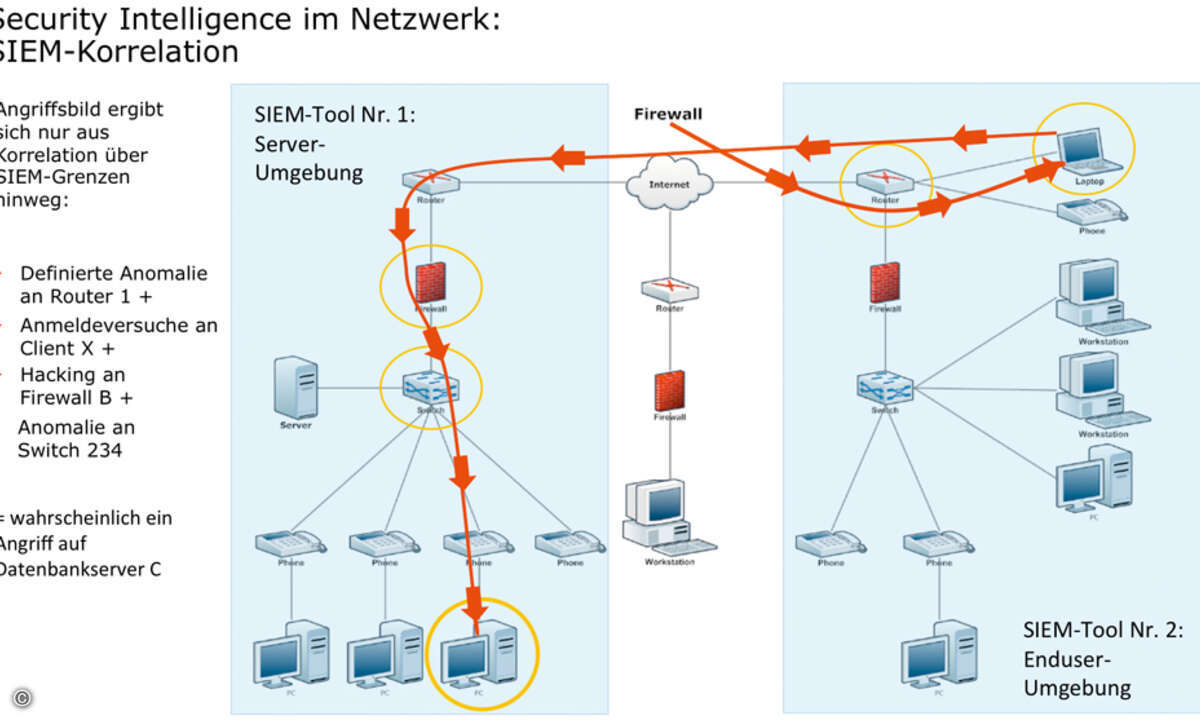

Die Bedrohung durch APTs lässt sich allerdings nicht an der Größe eines Unternehmens fest machen. Fakt ist: Neben Behörden sind die Geschädigten am häufigsten produzierende und Know-how-basierte Unternehmen sowie die Dienstleistungs- und Technologiebranche. Kaum jemand weiß, dass Deutschland 2013 weltweit auf Platz 6 der durch APTs angegriffenen Länder stand – europaweit war es sogar Platz 2. Deutschland hat viele „Hidden Champions“ zu bieten. Diese Unternehmen sind durch einen Technologievorsprung Weltmarktführer, aber der Allgemeinheit weitgehend unbekannt. Das Ziel der Hacker ist eindeutig Wirtschaftsspionage. Im Gegensatz zu „klassischen“ Angriffen unterscheiden sich APTs vor allem durch die Motivationslage: Charakteristisch sind zielgerichtete Angriffe auf einzelne Unternehmen oder Behörden, die mit hohem Aufwand durchgeführt werden, um in Form von Wirtschaftsspionage über einen längeren Zeitraum auf vertrauliche Daten zuzugreifen oder kritische Infrastrukturen (im Kontext von Cyber-Warfare oder terroristischer Motivation) zu kontrollieren. Dabei kommen die gleichen Bordmittel wie bei den klassischen Angriffen zum Einsatz. Nur wesentlich effektiver, da Hacker durch das Ausspähen des jeweiligen Unternehmens gezielt den Weg des geringsten Widerstands gehen.

Durch die lange Vorbereitungszeit eines Angriffs wäre, bei entsprechendem Know-how, ein APT also frühzeitig erkennbar. In der Tat lassen sich die Spuren bekannter Fälle teils über mehrere Jahre zurückverfolgen. In der Praxis ergibt sich für Unternehmen bereits hier ein Problem: Aufgrund der Rechtslage dürfen detaillierte Daten zur Erkennung solcher Angriffe in Deutschland erst bei einem begründeten Verdacht gesammelt werden. Zusätzlich erschweren Löschfristen die Aufklärung des Eintrittsvektors und somit die Absicherung der Lücken, die eine erneute Kompromittierung verhindern. Da die Bereinigung eines APTs sehr aufwändig sein kann und mitunter die Erneuerung ganzer Infrastruktur-bereiche erfordert, ist die Kenntnis des Eintrittsvektors unbedingt notwendig, um nicht nach der Erneuerung gleich die nächste böse Überraschung zu erleben. Den meisten mittelständischen Unternehmen fehlt es jedoch an Know-how und der passenden Technologie zur Erkennung oder Rekonstruktion solcher Angriffe.