Wenn die Angreifer bereits zu Hause sind

Beleuchtungs-, Heiz- und Kühlsysteme, intelligente Displays und Verkaufsautomaten sowie viele andere, unauffällige und fast unsichtbare smarte Geräte, die zunehmend in Wohnungen, Büros und Fabriken eingesetzt werden, sind eine große, aber oftmals nicht beachtete, Bedrohung der Cybersicherheit.

Ein Beispiel dafür ist der Fall der smarten Thermostate: Security-Forscher haben festgestellt, dass smarte Thermostate Schwachstellen aufweisen, die dazu genutzt werden können, die Steuerung des Thermostats aus der Ferne zu übernehmen, Rogue-Code auszuführen und auch Zugang zum lokalen Netzwerk zu erhalten. Ebenso könnte es eine in Millionen von Smart TVs entdeckte Backdoor-Schwachstelle einem Angreifer ermöglichen, bösartigen Code in eine digitale Übertragung einzuschleusen und damit Zugang zum Netzwerk der Benutzer zu erhalten.

Drei Eigenschaften machen diese IoT-Systeme zu einem einfachen Ziel für böswillige Hacker. Erstens sind sie größtenteils technisch einfach. Ein internetfähiger Automat hat bei weitem nicht die gleiche technische Komplexität wie ein Smartphone oder Laptop. Daher ist er weniger in der Lage, anspruchsvolle Sicherheitslösungen zu unterstützen. In vielen Fällen können sogenannte Sicherheitskontrollen in diesen Geräten ein einfacher vierstelliger PIN-Code oder ein Standardpasswort sein.

Zweitens können ihre Hersteller zum größten Teil nicht auf 30 oder mehr Jahre sicherheitsorientierter Forschung und Entwicklung aufbauen. Von Thermostaten und Fernsehern wurde nie erwartet, dass sie über die gleichen anspruchsvollen Sicherheitsfunktionen verfügen wie Server, Desktop- und Laptop-Computer. Eine Vielzahl von Abwehrmechanismen ist bereits in jedes Smartphone integriert, weil sie mittlerweile Industriestandard für Hersteller und Designer sind. Diese Sicherheit wird zwar nie perfekt sein, aber sie kann dennoch wirksam sein. Aber die Menschen, die viele intelligente Geräte entwerfen und bauen, haben weder die Erfahrung noch das Fachwissen, um nach ähnlich hohen Sicherheitsstandards zu arbeiten.

Drittens liegt die Installation und Verwaltung dieser Geräte oft nicht in der Verantwortung der IT- oder Netzwerksicherheitsteams, wenn sie von einem Unternehmen gekauft werden, sondern eher im Aufgabenbereich des Gebäudemanagements. Und die Fähigkeiten und Kulturen innerhalb dieser Teams passen nicht gut zu den robusten Praktiken in der IT-Sicherheit.

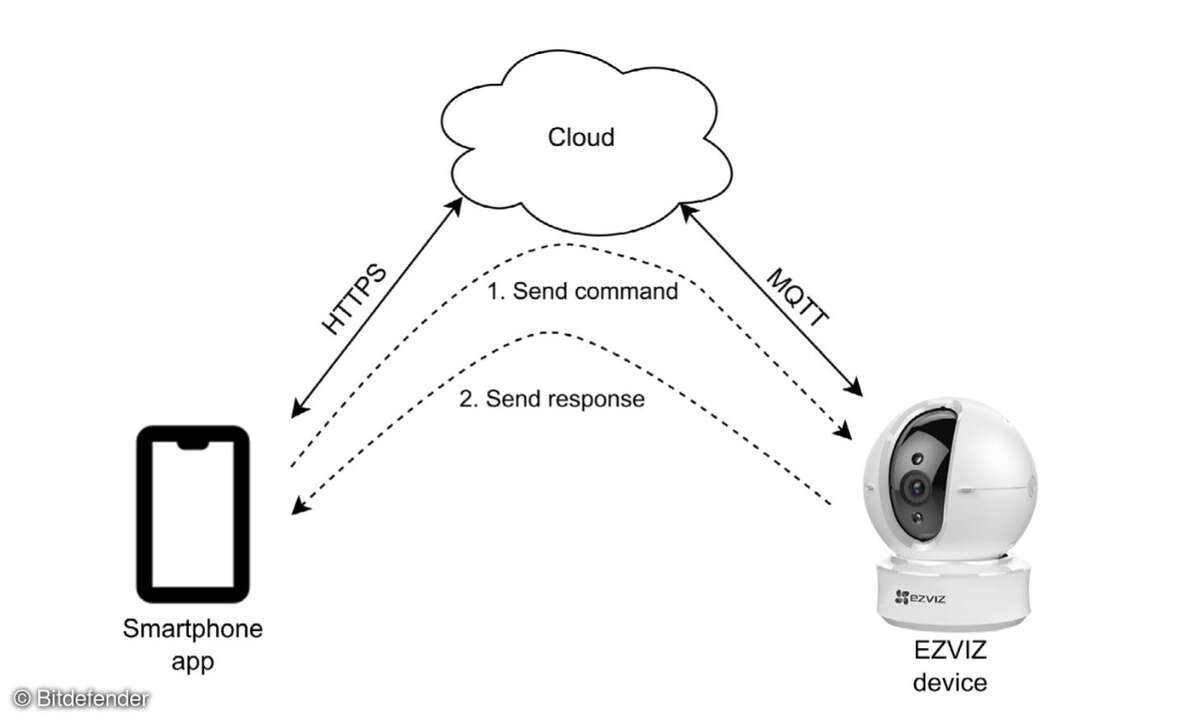

Was könnte also theoretisch passieren, wenn böswillige Hacker solche Schwachstellen identifizieren? Durch IoT-Geräte sind zwei Angriffsrichtungen möglich. Zunächst kann Angreifer von der physischen Seite auf die IT-Seite wechseln. Beispielsweise könnte jemand, der auf dem Parkplatz sitzt, Automaten durch einen drahtlosen Angriff gefährden und dann zum Zahlungssystem springen, um Geld zu stehlen. Zweitens können Angreifer von der IT-Seite auf die physische Seite wechseln. Das ist der Fall, wenn er die Temperaturregler im Serverraum eines Gebäudes auf „hoch“ stellt, was zu einer Überhitzung der Geräte führen würde. Beides sind praktikable IoT-Angriffsvektoren, die unterschiedliche Ziele erreichen.

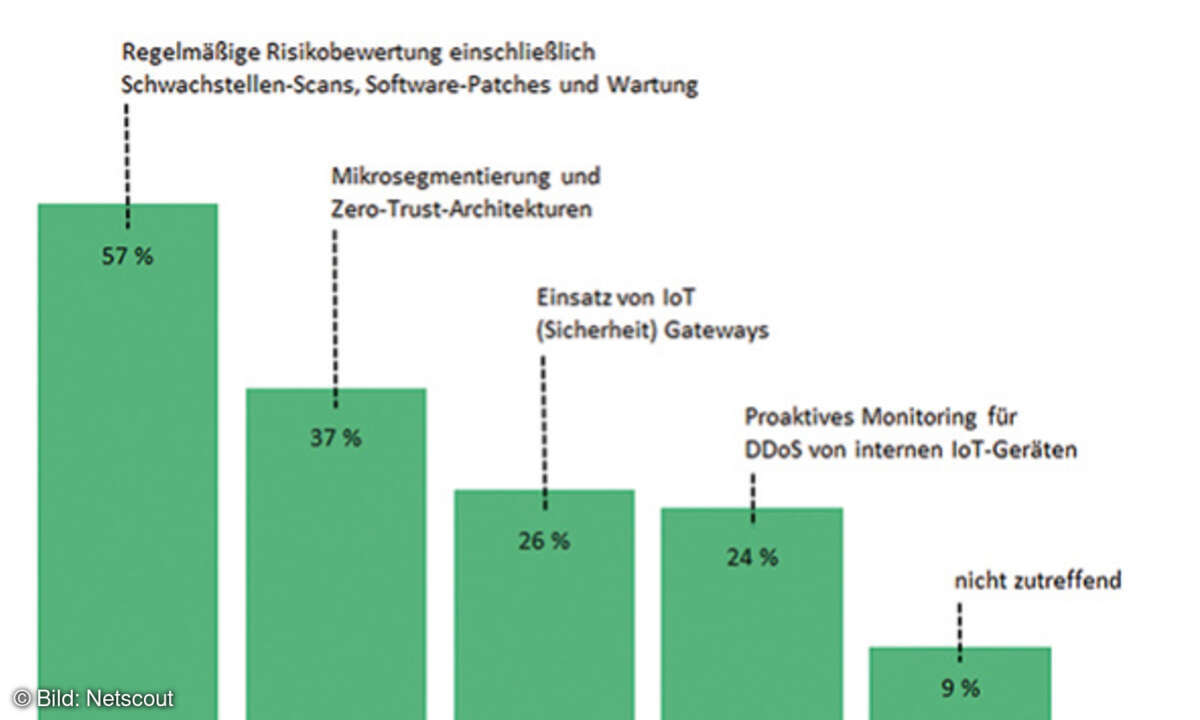

Bis die Hersteller von intelligenten Geräten also zu anderen Elementen der IoT-Industrie aufschließen, müssen sich Unternehmen selbst schützen. Was können sie also tun? Hier sind einige wichtige Best Practices:

- Gebäudemanagement und IT-Sicherheit zusammenbringen: Es ist wichtig, dass beide Geschäftsbereiche miteinander sprechen, sich gegenseitig verstehen und sich wechselseitig darüber informieren, welche Geräte dem Netzwerk hinzugefügt werden, warum und wie. Dabei sollte immer daran gedacht werden, auch die physische Sicherheit aller neuen IoT-Systeme anzusprechen und sich nicht nur die Online-Seite zu konzentrieren. Könnte jemand das Gerät selbst manipulieren? Die IT-Sicherheit sollte bei jeder neuen Kaufentscheidung konsultiert werden.

- Standardmaßnahmen für IoT-Sicherheit hinterfragen: Standardkontrollen können so einfach wie ein 4-stelliger Pin oder ein Passwort sein, das im Klartext gespeichert ist. Eine genaue Untersuchung dieser Maßnahmen wird jedem Unternehmen helfen, intelligentere Kauf- und Managemententscheidungen zu treffen.

- Segmentierung: Segmentierung verschiedener Bereiche des Netzwerks kann das Schadensrisiko drastisch reduzieren, wenn ein Angreifer eine Schwachstelle in einem IoT-System findet. Die smarten Maschinen sollten über ein separates VLAN hinter einer Firewall verbunden werden und Fernzugriffe nur über VPN mit angemessener Authentifizierung, Autorisierung und Auditierung des Zugriffs erlaubt werden.

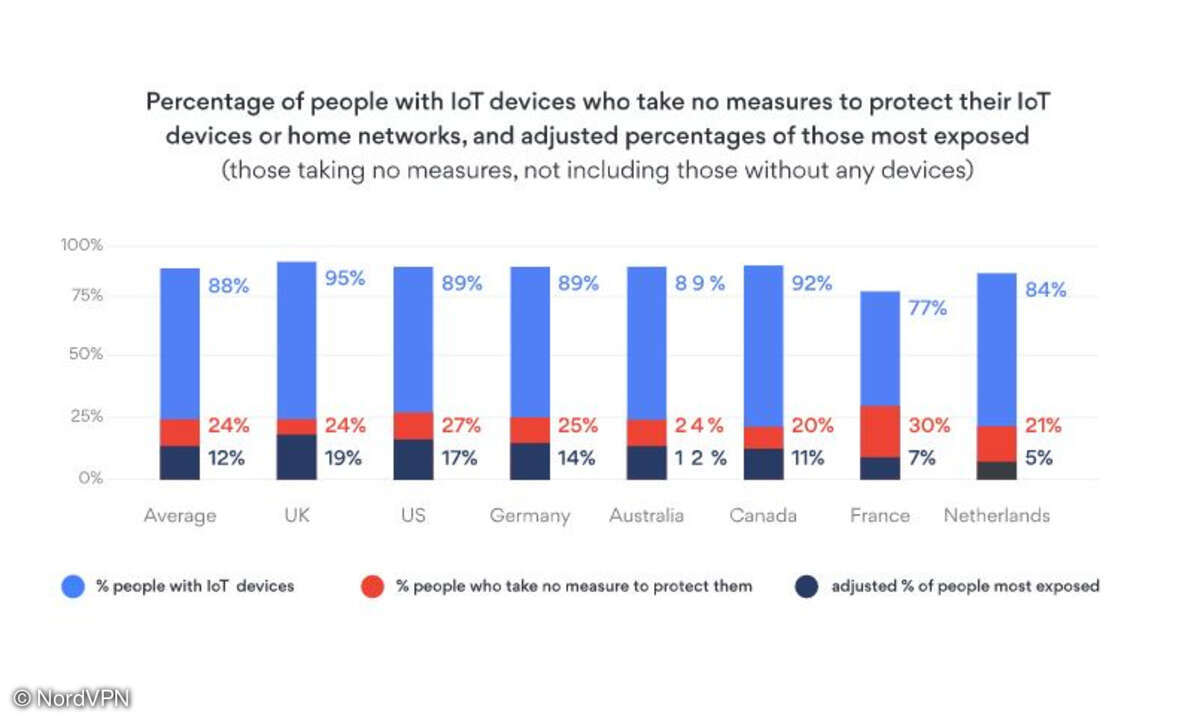

Wenn es um die Sicherheit von IoT-Systemen und -Netzwerken geht, gibt es noch viel Verbesserungspotenzial. Organisationen müssen sich darauf einstellen und ihre Sicherheit kritisch hinterfragen, um mögliche Bedrohungen zu identifizieren und passende Sicherheitslösungen zu finden. Bereits heute sind IoT-Geräte ein häufiger Bestandteil von Unternehmensnetzwerken und ihre Anzahl wird in Zukunft noch deutlich steigen, was mit einigen Sicherheitsrisiken verbunden ist. Jeder IT-Sicherheitsverantwortliche sollte sich deshalb fragen, ob er bereits darauf vorbereitet ist.

Prof. Avishai Wool ist CTO bei AlgoSec