Webinar-Thementag DORA

Ein Act zur richtigen Zeit!?

Das kommende Jahr rückt näher und damit auch DORA. Warum Finanzunternehmen die EU-Verordnung auf dem Schirm haben sollten, hat connect professional zusammen mit vier Branchenvertretern Ende August im Rahmen des DORA-Webinartages thematisiert.

Aufgepasst heißt es für Finanzunternehmen, denn DORA steht vor der Tür: Bis auf wenige Ausnahmen* fallen so gut wie alle beaufsichtigten Institute und Unternehmen des europäischen Finanzsektors unter den Digital Operational Resilience Act1. Die EU-Verordnung führt verschiedene Anforderungen an die Institute und Unternehmen in puncto Cybersicherheit, IKT-Risiken und digitale operationale Resilienz zusammen. In Kraft getreten ist sie bereits im Januar 2023 und soll zwei Jahre später Anwendung finden – also ab Januar 2025. Für die Umsetzung bleibt somit nicht mehr viel Zeit.

„Bereit für DORA? Warum Unternehmen jetzt handeln sollten“ lautete vor diesem Hintergrund der Titel des virtuellen Webinartages, den connect professional am 28. August veranstaltete. Neben den Sponsoren und Vertretern von Zerto und SoSafe beleuchteten Sprecher von Trend Micro und Opexa Advisory das Thema aus verschiedenen Blickwinkeln: von den grundlegenden Anforderungen über Compliance und Disaster Recovery über Security Awareness bis zu den IKT-Drittdienstleistern.

| Webinar on-demand |

|---|

| Aufzeichnungen der Vorträge der zurückliegenden Webinar-Thementage sind kostenlos gegen Registrierung unter https://www.connect-professional.de/webinare/ einsehbar. |

Mehr als nur eine IT-Security-Verordnung

Mit dem Auftaktvortrag des Tages lieferte Udo Schneider – Governance, Risk & Compliance Lead, Europe bei Trend Micro Deutschland – eine prägnante Einführung in die Thematik und klärte zu grundlegenden Fragen auf: Worum geht es? Wen betrifft die EU-Verordnung? Welche Anforderungen stellt DORA an Finanzunternehmen? Welche Strafen und Bußgelder können drohen? …und einiges mehr.

Im Gegensatz zu NIS2, das als Richtlinie erst ins nationale Recht überführt werden muss, ist die Verordnung direkt anwendbares Recht: also ab dem 18. Januar 2025. „Der Fokus liegt auf Risikomanagement und Resilienz, nicht nur auf IT-Sicherheit“, gibt Udo Schneider dabei zu bedenken. So fordert DORA beispielsweise eine umfassende Risikomanagement-Strategie für IT-Dienstleistungen. Dies umfasst die Einführung und Pflege eines Informationssicherheitsmanagementsystems (ISMS) sowie regelmäßige Risikoanalysen. DORA schreibt ebenfalls vor, dass Unternehmen technische Maßnahmen wie Penetrationstests und regelmäßige Sicherheitsüberprüfungen durchführen müssen, und verlangt einen strukturierten Ansatz für das Change Management und die Notfallwiederherstellung. Die Verordnung betrachtet Anomalien nicht nur als Sicherheitsrisiken, sondern auch als Betriebsstörungen, die die Geschäftskontinuität beeinträchtigen können. Daher sind umfassende Pläne zur Erkennung und Behebung von Problemen erforderlich. Detaillierte Anforderungen für die Meldung von Vorfällen, einschließlich der Fristen und der betroffenen Parteien, gehen in der Folge damit einher.

Der Act legt fest, dass das Management der IT-Sicherheit und der Betrieb von IT-Diensten eine Leitungsaufgabe ist. Die Geschäftsführung muss den Risikorahmen definieren und sicherstellen, dass alle relevanten Risiken, einschließlich IT-Sicherheitsrisiken, berücksichtigt werden. „Die Anforderungen sind strenger als bei NIS2 – sowohl hinsichtlich der Anzahl der Anforderungen als auch des Kreises der betroffenen Personen“, sagt Udo Schneider und bezieht sich dabei auf „eine Bombe in DORA“, wie er es ausdrückt: die ITK-Drittdienstleister. Denn die EU-Verordnung stellt auch Anforderungen an die Dienstleister selbst und sieht mögliche Strafzahlungen vor, wenn Verpflichtungen nicht erfüllt werden. Im Rahmen von DORA sollten Unternehmen somit auch ihre Dienstleister und deren Risiken sorgfältig bewerten und vertraglich absichern. Eine Nichteinhaltung hätte erheblichen Geldbußen zur Folge, die bis zu zwei Prozent des weltweiten Jahresumsatzes oder ein Prozent des Tagesumsatzes betragen können.

Der Trend Micro-Sprecher rät, dass Unternehmen ihren aktuellen Stand bewerten und feststellen sollten, welche Anforderungen von DORA bereits erfüllt sind und wo es noch Lücken gibt. Eine Geschäftsführungseinbindung sei unerlässlich, um das Risiko und auch die Budgetierung korrekt zu handhaben.

Was tun im Notfall?

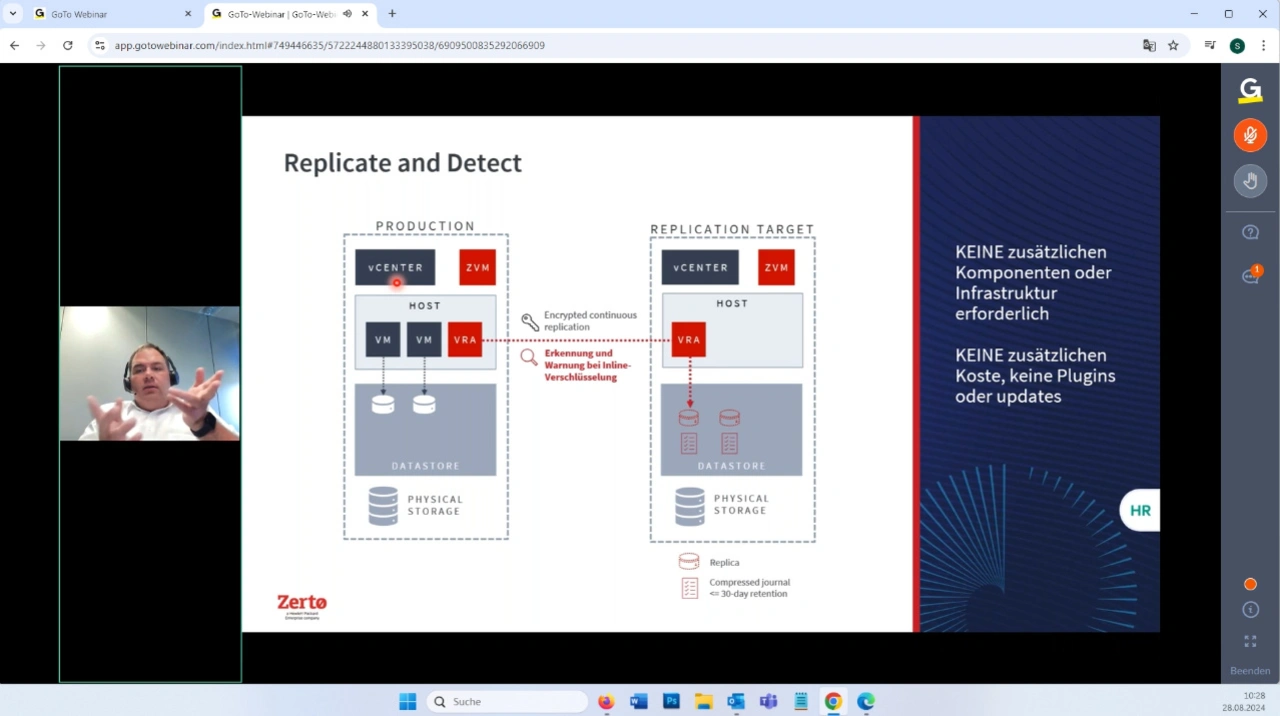

Die Verordnung fordert eine umfassende Resilienz-Strategie, die wichtige Punkte wie Schutz und Prävention, Erkennung von Problemen, Reaktion auf Vorfälle und Wiederherstellung umfasst. Der zweite Vortrag des Tages drehte sich daher um das Thema Disaster Recovery und wurde von Nils Engelbert, Disaster Recovery Specialist bei Zerto, a HPE Company, gehalten. „Unternehmen müssen gut vorbereitet sein, um auf Notfälle reagieren zu können“, sagt der Zerto Specialist. Vor diesem Hintergrund liefere die DORA-Verordnung einen guten Anlass, sich dieser Thematik zu stellen. Traditionelle Backup-Technologien seien dabei oft zeitaufwändig und mühsam, während modernere Continuous Data Protection (CDP) eine nahezu kontinuierliche Sicherung der Daten ermögliche und so Datenverluste minimiere. Mittels einer CDP-Architektur könne somit eine schnelle Wiederherstellung realisiert und Daten in verschiedenen Standorten repliziert werden, einschließlich Cloud-Diensten wie Azure, Google und Oracle. Die Technologie, auf die Zerto dabei setzt, unterstütze mehrere Hypervisoren und sei Engelbert zufolge nicht auf VMware beschränkt. Man arbeite auch mit anderen Virtualisierungsschichten und Cloud-Umgebungen. Innerhalb von Minuten lasse sich derart beispielsweise eine Sandbox-Umgebung hochfahren, um Disaster-Recovery-Tests auf Knopfdruck durchzuführen. Diese Tests seien dokumentierbar und unterstützten die Einhaltung von Compliance-Vorgaben durch die Bereitstellung eines detaillierten Berichts. Eine kontinuierliche Überwachung der Daten ermögliche zudem eine frühzeitige Erkennung von Anomalien oder Verschlüsselungsangriffen.

Auf Nachfrage eines Teilnehmers hob Nils Engelbert zudem hervor, dass die Lösung nicht viel Bandbreite benötige und Komprimierung nutze, um die Effizienz zu erhöhen. Somit sei Zerto auch geeignet als Ergänzung zu bestehenden Backup-Systemen, wobei es keine Bottlenecks oder Dead Logs erzeuge und eine effiziente Datenreplikation ermögliche.

Der Faktor Mensch

Um 11 Uhr sprach Christian Reinhardt, Sportpsychologe und Awareness Evangelist bei SoSafe. Er beleuchtete, wie sich die Bedrohungslandschaft im Cyberbereich verändert und wie wichtig es ist, sich proaktiv und umfassend zu schützen. Entscheidende Punkte seien dabei die Auswirkungen von KI auf Cyberkriminalität sowie die zunehmende Professionalisierung der Angreifer und die Nutzung multikanaler Angriffe. Besonders aufschlussreich ist Reinhardts Hinweis auf die psychologischen Aspekte der Cyberangriffe und wie leicht Menschen durch Schmeicheleien oder vertrauensvolle Kommunikation manipuliert werden. Auch nutzen Hacker emotionale Krisen wie den Ukraine-Konflikt oder Corona aus, da sie Menschen in emotional belasteten Zuständen leichter manipulieren können. „Im Kontext globaler Krisen wurden Spenden-Seiten für Konflikte genutzt, um Phishing-Opfer zu finden“, führt Reinhardt exemplarisch an und erläutert den Hintergrund: „Emotionale Reaktionen verringern die Rationalität und erhöhen die Anfälligkeit für Phishing-Attacken.“ Hinzu kommt, dass Angreifer oft erheblich mehr Ressourcen und Zeit haben, um ihre Angriffe vorzubereiten, während die Verteidiger häufig unter Zeitdruck und Überlastung leiden. Dies kann zu Fehlern und erhöhtem Risiko führen, insbesondere wenn Angriffe vor Wochenenden oder Feiertagen stattfinden.

Fakt ist: Der Faktor Mensch bleibt ein zentrales Ziel für Cyberangriffe. Angreifer lernen kontinuierlich aus vorherigen Angriffen und passen ihre Methoden an, was die Notwendigkeit erhöht, dass Unternehmen ebenfalls kontinuierlich ihre Sicherheitsstrategien und Schulungen verbessern. Unternehmen sollten dabei Reinhardt zufolge nicht nur bestehende Maßnahmen beibehalten, sondern diese aktiv erweitern, um im Wettrennen gegen Hacker nicht zurückzufallen. Endscheidend sei dabei ein kontinuierliches, motivationsförderndes Lernen. „Unter Angst lernt man nur eindimensional“, so der Sportpsychologe, „deshalb ist es besser unter Freude zu lernen. Das Ziel ist eine Verhaltensänderung.“ Kleine, gezielte Lerneinheiten (Micro-Learning) und Gamification-Elemente könnten dabei helfen, Mitarbeiter besser zu schulen und sie zur aktiven Teilnahme zu motivieren. „Lernen sollte personalisiert und auf den individuellen Bedarf abgestimmt sein“, so der Awareness-Spezialist. Simulationen von Angriffen und der Einsatz von KI zur Unterstützung und Entlastung der IT-Teams seien ebenfalls wichtige Werkzeuge. So können Chatbots beispielsweise bei der Beantwortung von Sicherheitsfragen und der Identifizierung verdächtiger E-Mails helfen.

IKT-Dienstleister aufgepasst

Die DORA-Verordnung deckt nicht nur Banken, sondern auch Finanzdienstleister, Versicherungsvermittler, Makler und Vermögensverwalter ab. Sie bringt auch eine wesentliche Erweiterung des Begriffs „Auslagerung“ und legt den Fokus auf eine breitere Definition von IKT-Drittanbietern, die alle digitalen und Datenservices umfassen. Diesen nicht unerheblichen Betroffenenkreis nahm Klaus Kilvinger im Abschlussvortrag des Tages um 13 Uhr ins Visier. Der Opexa Advisory-Geschäftsführer ging darauf ein, welche spezifischen Anforderungen an das Risikomanagement von Drittanbietern gestellt werden, einschließlich Informationsregister, Vertragsbeziehungen, Meldepflichten und Überwachungsrahmen. Mit Blick auf ersteres müssen Finanzinstitute beispielsweise ein solches führen und regelmäßig an die Aufsicht melden. Die BaFin wird dann zu Beginn des nächsten Jahres beginnen, diese Register zu überprüfen. Dass die Finanzinstitute ein detailliertes Informationsregister für alle ihre Dienstleister führen müssen, stellt eine erhebliche administrative Last dar. Das Register muss regelmäßig aktualisiert werden, was zusätzliche Ressourcen erfordert.

Ein weiterer wichtiger Punkt: Die Verordnung unterscheidet zwischen IKT-Dienstleistungen, die kritische oder wichtige Funktionen unterstützen, und solchen, die dies nicht tun. Kritisch oder wichtig sind Funktionen, wenn ihr Ausfall eine erhebliche Beeinträchtigung der finanziellen Leistungsfähigkeit, der Geschäftsfortführung oder regulatorischer Art darstellen würde. „Nur eine begrenzte Anzahl von IKT-Dienstleistern wird als kritisch eingestuft“, ordnet Kilvinger ein. Die genaue Zahl werde im ersten Quartal festgelegt, basierend auf den eingereichten Informationen im Register, und laut Kilvinger „voraussichtlich dreistellig sein“. Die Einstufung hängt von der Kritikalität, Größe und Systemrelevanz der Unternehmen ab. „Große Cloud-Dienstleister wie Microsoft oder Google werden voraussichtlich als kritisch eingestuft, da sie umfangreiche Services für Banken und Versicherungen anbieten“, ergänzt Kilvinger.

Die BaFin hat keine direkte Aufsicht über Dienstleister, überwacht jedoch kritische Dienstleistungen im Finanzmarkt. Dienstleister müssen daher sicherstellen, dass sie den Anforderungen von DORA entsprechen, insbesondere in Bezug auf Sicherheit, Verfügbarkeit und Risikomanagement. Auch sollten sie regelmäßige Tests und Audits durchführen, um ihre Systeme und Prozesse zu überprüfen. Die Art und Häufigkeit der Tests müssen dokumentiert und nachvollziehbar sein. Verträge mit Dienstleistern sollten Kilvinger zufolge klare Governance-Prinzipien und Prüfmechanismen enthalten. Risiken im Zusammenhang mit der Beendigung der Zusammenarbeit, insbesondere bei Insolvenz des Dienstleisters, sollten berücksichtigt werden. „Verträge müssen Anforderungen wie Dienstleistungsqualität, Datenschutz, Zugang zu Daten, und Vorfallmanagement enthalten. Dies gilt besonders für kritische Dienstleister“, resümiert der Opexa-Geschäftsführer.

Keine Regularie zum Selbstzweck

NIS2, CRA, AI Act, DORA – die hohe Schlagzahl der EU-Regularien sollte nicht als bürokratische Willkür verstanden werden, sondern folgt einem Plan: die Cybersicherheit und -Resilienz der Unternehmen in der EU zu stärken und zu harmonisieren. Hinzu kommt: Je kritischer die Branche, desto strenger die Regeln. Diese Verschärfung kommt nicht von ungefähr – schließlich verursachte erst vor Kurzem ausgerechnet ein Hersteller von Sicherheitssoftware den größten IT-Ausfall der Geschichte. Ausgelöst durch einen Programmierfehler in einem automatischen Update. Hier wäre es gut gewesen, hätten IT-Teams selbst vorher getestet. Stichwort „Drittparteirisiko“.

Doch es gibt auch eine gute Nachricht: Unternehmen, die bereits ISO-zertifiziert sind, befinden sich in einer guten Ausgangsposition. Denn sie verfügen als Basis über ein Informationssicherheits-Managementsystem (ISMS). Ausruhen sollte man sich darauf jedoch nicht: Auf die Frage, ob mit ISO 27001 bereits ein Großteil der Anforderungen durch DORA Genüge getan sei, sagt Klaus Kilviger: „Das ist eine wichtige Norm für Informationssicherheitsmanagement, kann aber nicht alle Aspekte abdecken, wie zum Beispiel Interoperabilität.“

* Anm. d. Red.: Beispielsweise fallen Versicherungsvermittler, Rückversicherungsvermittler und Versicherungsvermittler in Nebentätigkeit, bei denen es sich um Kleinstunternehmen oder kleine oder mittlere Unternehmen handelt, nicht unter die Vorschrift.

1 https://www.bafin.de/DE/Aufsicht/DORA/DORA_node.html